Há uma variedade de softwares especiais para criptografar seu disco rígido ou arquivos separados no Windows 10. Vamos analisar os melhores deles e você aprenderá sobre seus recursos e como usá-los.

As melhores ferramentas para criptografar seu disco rígido

1. BitLocker

Essa é uma ferramenta padrão de criptografia de disco integrada ao sistema operacional Windows. Muitos a utilizam sem instalar programas de terceiros.

De fato, por que precisariam, se tudo já está no sistema? Por um lado, eles estão certos. Por outro lado, o código é fechado e não há certeza de que não foram deixados backdoors nele para que o FBI e outras partes interessadas pudessem acessar os arquivos.

A criptografia de disco é realizada usando o algoritmo AES-128 ou AES-256. É possível armazenar a chave no Trusted Platform Module (TPM) no próprio computador ou em uma unidade flash.

Com o TPM, a chave pode ser obtida imediatamente após a inicialização do sistema. Você pode fazer login usando uma chave em uma unidade flash ou digitando um código PIN no teclado. É possível usar combinações desses métodos que oferecem muitas opções para restringir o acesso: somente TPM, TPM e USB, TPM e PIN ou todos os três ao mesmo tempo.

Prós

- Você pode controlá-lo por meio de políticas de grupo.

- Ele criptografa volumes, não discos físicos. Isso permite criptografar uma matriz de vários discos, o que algumas outras ferramentas de criptografia não conseguem fazer.

- Suporta a tabela de partição GUID (GPT), que nem mesmo o VeraCrypt suporta. Para criptografar um disco GPT do sistema usando o VeraCrypt, primeiro é necessário convertê-lo para o formato MBR. No caso do BitLocker, isso não é necessário.

Contras

- Código fechado proprietário. Se você guarda os segredos de sua família no computador, o BitLocker é excelente. No entanto, se seu disco estiver cheio de documentos de importância nacional, é melhor procurar outra opção.

Como usar o BitLocker

- No campo de pesquisa na barra de tarefas, digite BitLocker e abra-o nos resultados da pesquisa.

- Ao lado da unidade que você gostaria de criptografar, clique em Ativar o BitLocker.

- Selecione a maneira de desbloquear a unidade na inicialização do sistema. Você pode selecionar Enter a password (Inserir uma senha ) ou Insert a USB flash drive (Inserir uma unidade flash USB). Escolheremos a opção de senha.

- Crie uma senha, mas lembre-se de que ela deve ser realmente forte e confiável. A ferramenta descreve os símbolos que você pode usar.

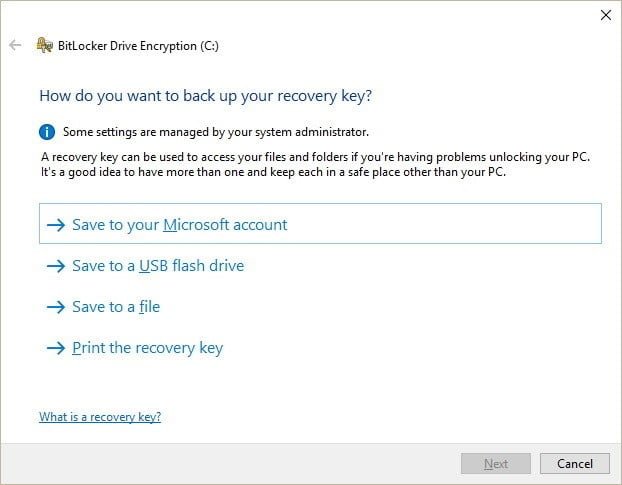

- Selecione a maneira mais adequada de fazer o backup da chave de recuperação:

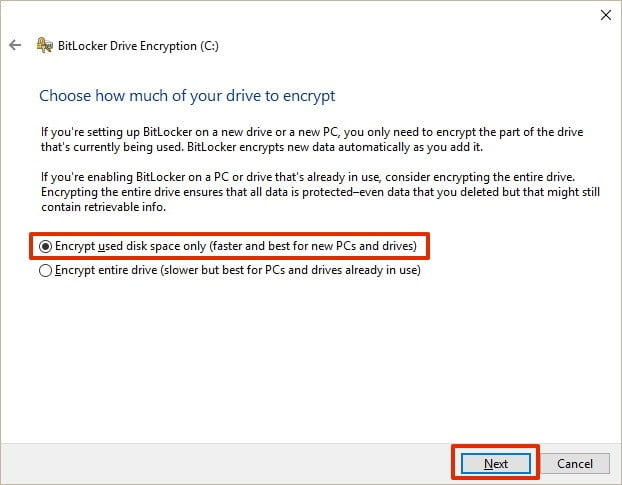

- Selecione se deseja criptografar o disco inteiro ou apenas um espaço limitado.

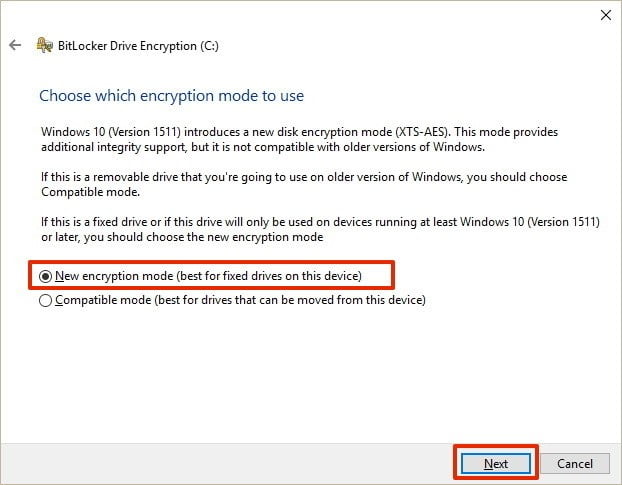

- Selecione o modo de criptografia mais adequado:

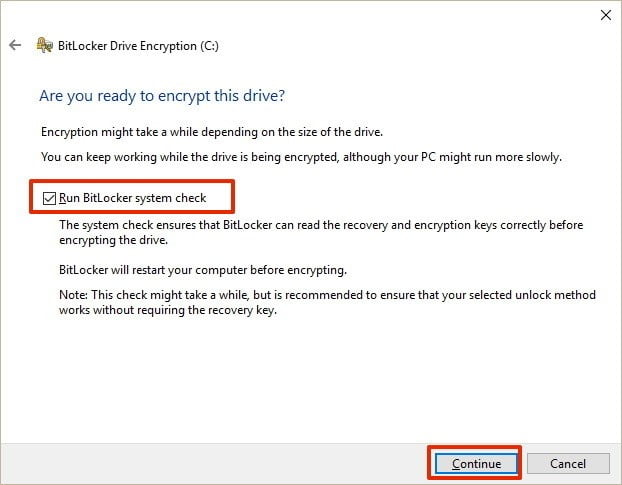

- Ative o recurso Executar verificação do sistema BitLocker.

- Reinicie o computador para executar a criptografia.

- Quando o sistema for reiniciado, digite a senha que você escolheu acima.

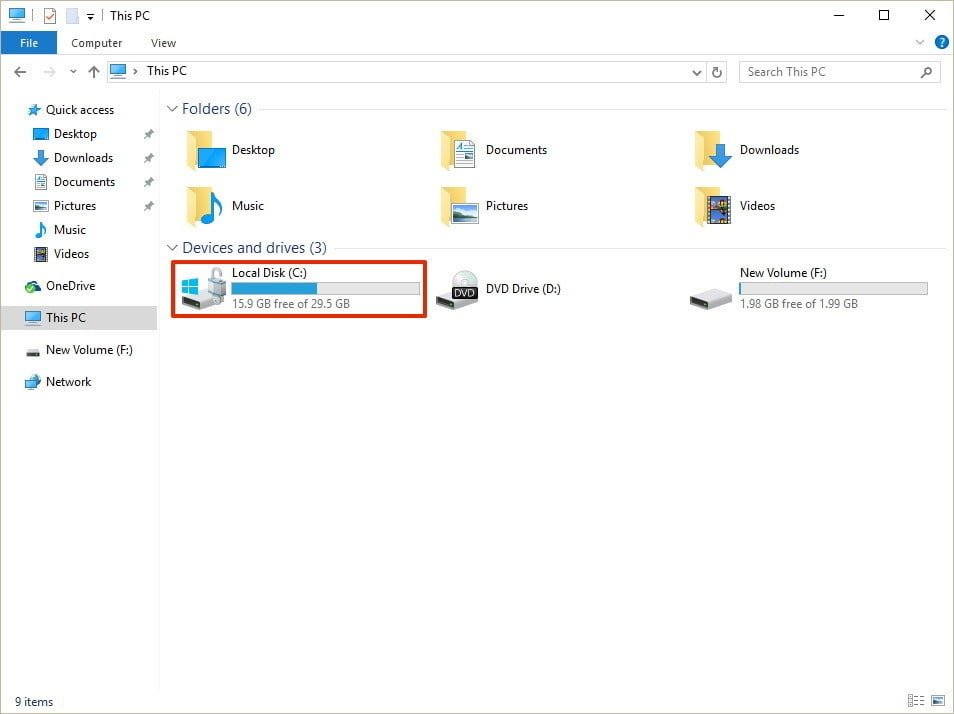

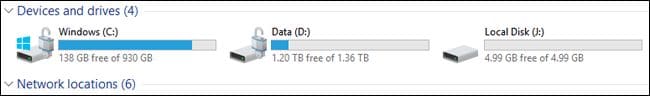

- Aguarde até que o sistema criptografe sua unidade. Quando isso for feito, você verá o ícone de bloqueio.

2. VeraCrypt

Este é o clone mais avançado do TrueCrypt, que era o padrão de criptografia internacional de fato. Ele tem seu próprio formato, embora possa funcionar no modo TrueCrypt, que oferece suporte a discos criptografados e virtuais no formato TrueCrypt. Você pode usar o VeraCrypt com outras ferramentas de criptografia.

O TrueCrypt usou 1.000 iterações para gerar a chave para criptografar a partição do sistema, enquanto o VeraCrypt usou 327.661 iterações. Para partições padrão (não-sistema), o VeraCrypt usa 655.331 iterações para o recurso de hash RIPEMD-160 e 500.000 iterações para os recursos SHA-2 e Whirlpool. Isso torna as partições criptografadas significativamente mais resistentes a um ataque de força bruta, mas também reduz significativamente o desempenho do trabalho com essa partição.

Prós

- Código aberto, bem como formato proprietário e mais seguro de discos virtuais e criptografados.

- Proteção altamente confiável com um algoritmo de criptografia forte e recursos de hash.

- Uso totalmente gratuito e sem limites.

Contras

- Falta de suporte a UEFI e GPT.

Como usar o VeraCrypt

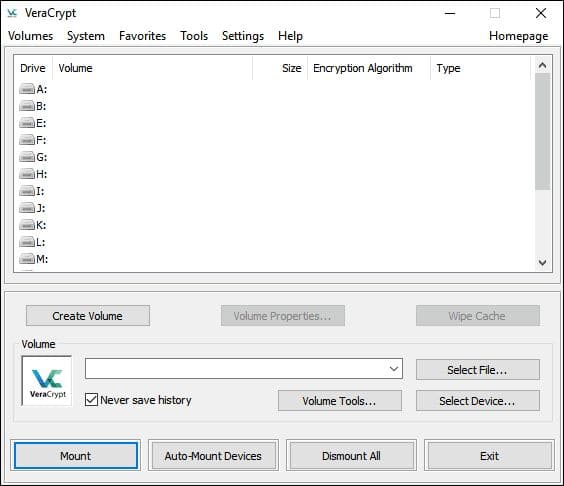

- Baixe e instale o aplicativo como qualquer outro. Basta clicar no arquivo de instalação e seguir as instruções do assistente. Para facilitar o uso, não se esqueça de associar uma extensão de arquivo .hc ao VeraCrypt.

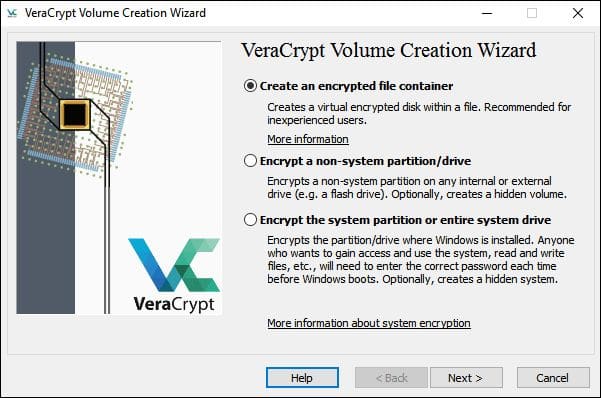

- Execute o aplicativo, clique no botão Create Volume (Criar volume) e selecione o tipo de volume que deseja criar. Vamos escolher a opção “Create an encrypted file container” (Criar um contêiner de arquivos criptografados).

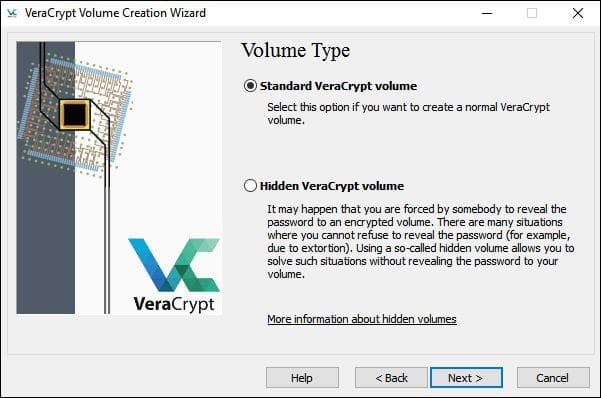

- Em seguida, selecione Volume oculto ou Padrão. A opção de volume oculto não oferece segurança adicional, mas dificulta o trabalho. Portanto, vamos selecionar a opção Padrão.

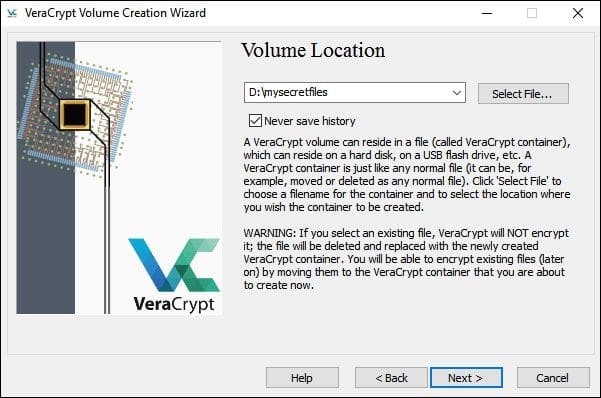

- Selecione o local onde você armazenará o volume criptografado. Certifique-se de que a unidade em que você vai armazená-lo tenha espaço livre suficiente.

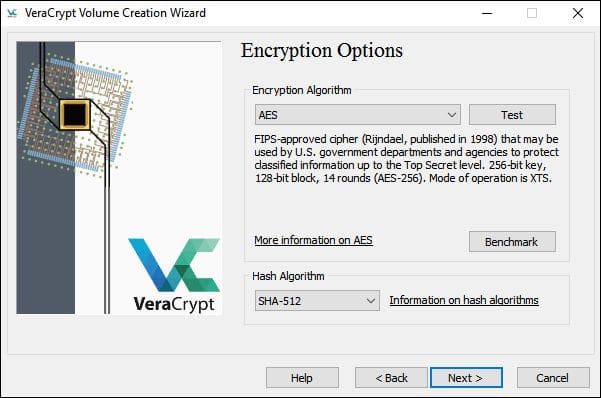

- Escolha as opções de criptografia. Por exemplo, vamos escolher AES e SHA-512. Tenha certeza absoluta de que elas são extremamente confiáveis. Levará pelo menos um ano para descriptografar o volume criptografado usando essa combinação.

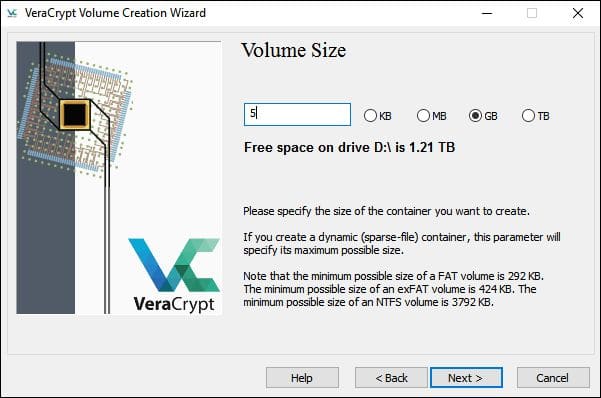

- Escolha o tamanho do volume. Lembre-se de que ele não deve ser maior do que o espaço livre disponível. Por exemplo, vamos usar 5 GB.

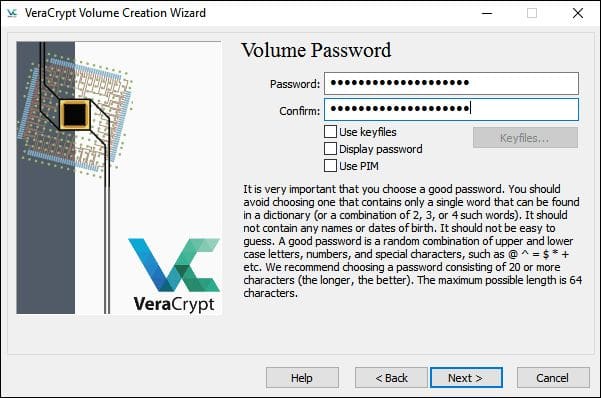

- Crie uma senha forte e confiável. Use pelo menos 20 caracteres.

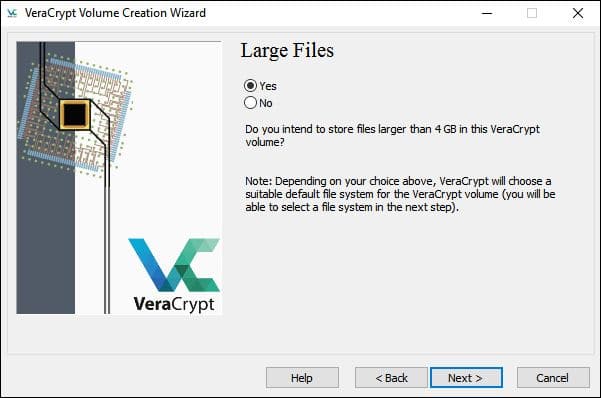

- Confirme se você deseja armazenar os arquivos grandes. Se você tiver arquivos maiores que 4 GB, selecione a opção Yes (Sim).

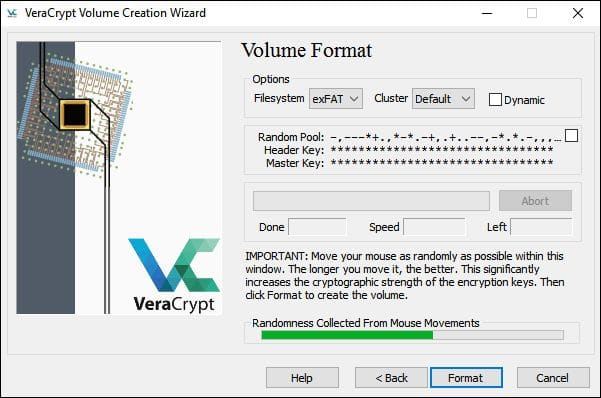

- Mova o mouse para gerar conteúdo aleatório para aumentar a segurança.

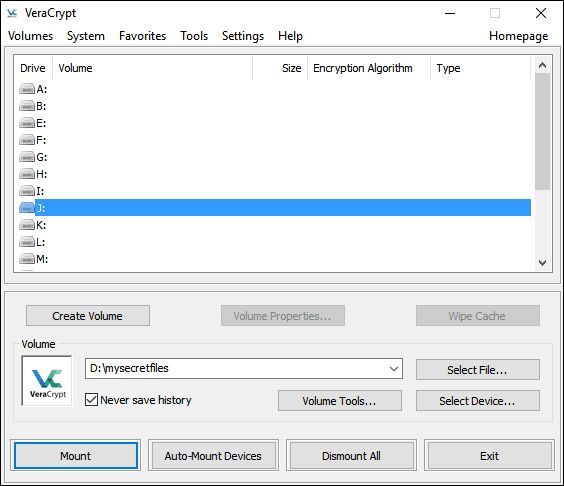

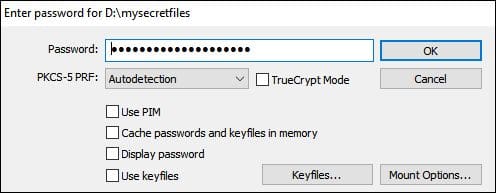

- A próxima etapa importante é montar o volume criptografado. Clique no botão Select File e localize o arquivo na pasta em que você o salvou. Dê ao volume uma letra livre.

- Digite a senha e clique em OK.

- No File Explorer, você verá o novo disco local com a letra que atribuiu ao volume. Isso significa que você fez tudo corretamente e que o aplicativo criou a unidade criptografada com êxito.

- Exclua os arquivos originais que acabou de criptografar.

3. AxCrypt

O AxCrypt é um utilitário de código aberto projetado para proteger os dados do usuário usando criptografia. O programa é distribuído gratuitamente com funcionalidade um tanto limitada.

Esse software combina o codificador e o gerenciador de arquivos criptografados. O trabalho é baseado no algoritmo criptográfico AES-128 (o AES-256 está disponível na versão Premium).

Tudo o que o usuário precisa fazer para proteger seus próprios documentos é registrar uma conta no AxCrypt e especificar a senha desejada. O processo de gerenciamento de arquivos é realizado com o uso do gerenciador integrado ou com os itens correspondentes no menu de contexto do Windows.

O utilitário suporta o trabalho com armazenamentos em nuvem populares, primeiro determinando quais estão instalados no computador do usuário e, em seguida, criando diretórios protegidos. Ao mesmo tempo, não há absolutamente nenhuma complicação no gerenciamento de serviços em nuvem.

Prós

- Distribuição gratuita do produto.

- Código aberto.

- Suporte a sistemas operacionais modernos.

- Uso do algoritmo de criptografia AES como base.

- Uma interface clara que não exige configuração difícil.

- Gerenciamento de arquivos rápido e fácil com apenas alguns cliques do mouse.

- Capacidade de controle a partir do menu de contexto.

- Bom suporte comunitário ao produto.

- Suporte e disponibilidade em vários idiomas.

- Suporta arquivos maiores que 4 GB.

Contras

- Apesar da proteção dos arquivos usando métodos criptográficos, o invasor pode simplesmente excluí-los, obtendo acesso ao PC e, assim, causar danos ao usuário.

- A fonte incompatível usada no design do programa.

- A necessidade de fornecer dados pessoais, como endereços de e-mail.

Como usar o AxCrypt

- Faça download e instale o aplicativo.

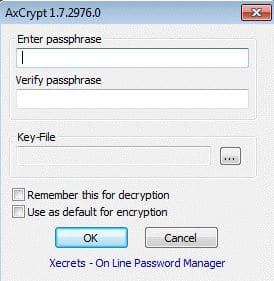

- Selecione a pasta que deseja criptografar, clique com o botão direito do mouse e selecione AxCrypt – Encrypt no menu de contexto.

- Adicione a senha e verifique-a. Certifique-se de que a senha tenha pelo menos 22 símbolos.

- O arquivo criptografado terá a extensão .axx.

- Para abrir o arquivo, digite a senha criada.

- Se não quiser mais criptografar o arquivo, clique com o botão direito do mouse e selecione o recurso Decrypt.

Criptografia: informações gerais

A criptografia é o processo de codificação de informações de modo que elas não possam estar disponíveis para outras pessoas se elas não tiverem a chave necessária para decodificá-las. A criptografia é normalmente usada para proteger documentos confidenciais, mas também é uma boa maneira de impedir que as pessoas tentem roubar seus dados pessoais.

As categorias de ferramentas de criptografia

Na verdade, há uma enorme quantidade de softwares para criptografar o disco rígido e separar arquivos. Alguns desses programas usam algoritmos exclusivos, outros são bastante semelhantes. Entretanto, todos eles podem ser nominalmente divididos em 4 categorias principais.

- Utilitários de criptografia de arquivos e pastas. Essas ferramentas de criptografia trabalham diretamente com arquivos e pastas, ao contrário dos utilitários que criptografam e armazenam arquivos em volumes (arquivos, por exemplo, em contêineres de arquivos). Esses utilitários de criptografia podem funcionar no modo “sob demanda” ou no modo “on-the-fly”.

- Utilitários de criptografia de disco virtual. Essas ferramentas funcionam por meio da criação de volumes (contêineres ou arquivos criptografados), que são representados no sistema de arquivos como discos virtuais com sua própria letra, por exemplo, L. Esses discos podem conter arquivos e pastas. O sistema de arquivos do computador pode ler, gravar e criar documentos em tempo real, por exemplo, em formato aberto. Esses utilitários funcionam em tempo real.

- Utilitários de criptografia de unidade completa. Eles criptografam todos os dispositivos de armazenamento, por exemplo, discos rígidos, partições e dispositivos USB. Alguns dos utilitários dessa categoria também podem criptografar o disco em que o sistema operacional está instalado.

- Utilitários de criptografia em nuvem. Essa é uma nova categoria de ferramentas de criptografia. Essas ferramentas de criptografia de arquivos são usadas antes do download ou da sincronização com um serviço de nuvem. Os arquivos são criptografados durante a transmissão e o armazenamento na nuvem. As ferramentas de criptografia de nuvem usam várias formas de virtualização para fornecer acesso ao código-fonte no lado do cliente. Nesse caso, todo o trabalho acontece no modo on-the-fly.

Salve os arquivos originais

Depois de copiar os arquivos para um repositório seguro ou depois de criar sua versão criptografada, você definitivamente precisa apagar os arquivos originais não criptografados.

Simplesmente excluí-los não é suficiente, mesmo que você faça isso ignorando a lixeira, pois os dados permanecem no disco e os programas de recuperação de dados podem recuperá-los com frequência.

Alguns produtos de criptografia são capazes de evitar esse problema criptografando um arquivo, literalmente sobrescrevendo sua versão criptografada em um disco rígido. Esse método é mais comum, embora seja possível oferecer a exclusão segura como uma opção. Se você escolher um produto que não ofereça esse recurso, deverá encontrar uma ferramenta para excluir arquivos com segurança.

Os mais confiáveis são os chamados shredders. No entanto, você precisa ser extremamente cuidadoso porque, depois de usar esse tipo de programa, as chances de restaurar o original são quase nulas. Sobrescrever os dados antes de excluí-los é um recurso anti-recuperação bastante confiável. As gravações de dados magnéticos no disco rígido não são, de fato, digitais. Em termos simples, esse processo envolve zerar os dados que permaneceram após a exclusão do arquivo.

Se você realmente acha que alguém pode usar um meio especializado para recuperar seus arquivos confidenciais, é possível instalar um utilitário de remoção segura. Esse tipo de programa sobrescreverá os dados várias vezes, de modo que nem mesmo os métodos de recuperação especializados conseguirão recuperar seu disco rígido.

Algoritmos de criptografia

O algoritmo de criptografia é como uma caixa preta. Você recebe de volta o dump de um documento, imagem ou outro arquivo que você carrega nele. Mas o que você vê parece um absurdo.

Você pode transformar essa bobagem de volta em um documento normal por meio de uma janela usando a mesma senha que você digitou durante a criptografia. Essa é a única maneira de ver o conteúdo original.

O Advanced Encryption Standard (AES) é o padrão internacional de fato, e todos os respectivos produtos são compatíveis com o padrão de criptografia AES por padrão. Ao mesmo tempo, cada software pode usar sua própria solução exclusiva. Você só poderá descriptografar o conteúdo com o mesmo software que usou para criptografá-lo. Entretanto, mesmo aqueles que oferecem suporte a outros algoritmos, em geral, recomendam o uso do AES. Para um usuário comum, o AES é simplesmente uma ótima solução.

Criptografia de chave pública e compartilhamento

As senhas são importantes, e você deve mantê-las privadas, certo? Bem, não quando se usa a infraestrutura de chave pública (PKI), que é usada na criptografia. Com a PKI, você tem duas chaves.

Uma delas é pública e você pode compartilhá-la com qualquer pessoa, registrá-la na chave de troca, imprimi-la ou tatuá-la na testa – em geral, fazer o que quiser com ela. A outra chave é privada e deve ser protegida de forma confiável.

Se você quiser enviar um documento secreto para alguém, basta criptografá-lo com a chave pública. Ao recebê-lo, você poderá usá-la para descriptografar o documento.

É simples! Usando esse sistema de forma inversa, você pode criar uma assinatura digital que confirma que o documento veio de você e não foi alterado. Como? Basta criptografá-lo com sua chave privada. O fato de sua chave pública descriptografar o documento é uma prova de que você tem o direito de editá-lo.

O suporte à PKI é menos comum do que os algoritmos simétricos tradicionais. Se você quiser compartilhar o arquivo com alguém e sua ferramenta de criptografia não for compatível com PKI, há outras opções de compartilhamento. Muitos produtos permitem a criação de arquivos executáveis com autodecodificação.

O que você deve ter em mente

Os sistemas operacionais são bastante vulneráveis: os ecos de seus dados pessoais – arquivos de paginação, arquivos temporários, arquivos do modo de economia de energia (modo de suspensão), arquivos excluídos, cache do navegador etc. – provavelmente permanecerão em qualquer computador que você use para acessar dados.

Destacar esse eco de dados pessoais não é uma tarefa trivial. Se você precisar proteger os dados do disco rígido enquanto os transfere ou recebe, isso será um grande desafio.

Por exemplo, quando você cria um arquivo criptografado de arquivos ou descompacta esse arquivo, respectivamente, as versões originais dos arquivos ou as cópias dos arquivos originais desse arquivo permanecem no disco rígido.

Elas também podem permanecer em locais de armazenamento temporário (como pastas Temp, etc.). E acontece que a tarefa de excluir essas versões originais se torna uma tarefa de não simplesmente excluir esses arquivos por meio do comando “delete”.

O fato de o programa de criptografia funcionar não significa que ele seja seguro. Novos utilitários de criptografia geralmente aparecem depois que alguém lê criptografia de aplicativos, escolhe um algoritmo e começa a desenvolver. Alguém pode até usar um código-fonte aberto comprovado, implementar uma interface de usuário, certificar-se de que funciona e achar que tudo está resolvido. Mas não está. Esse programa provavelmente está repleto de bugs fatais. “Funcionalidade não é igual a qualidade, e nenhuma quantidade de testes beta jamais revelará uma falha de segurança. Muitos produtos são meramente compatíveis com palavras-chave; eles usam criptografia segura, mas não são seguros”, disse Bruce Schneier em Security Pitfalls in Cryptography.

O uso da criptografia não é suficiente para garantir a segurança de seus dados. Há muitas maneiras de contornar a proteção, portanto, se seus dados forem muito secretos, você também deve pensar em outras maneiras de protegê-los.

Conclusão

Nesta análise, mencionamos três dos melhores aplicativos disponíveis no momento para criptografar seu disco rígido. Na verdade, existem muitos outros. Qual ferramenta você prefere?

We earn commissions using affiliate links.

![Melhores fornecedores de alojamento em nuvem ([year]) [Linux & Windows] best cloud hosting providers](https://www.privateproxyguide.com/wp-content/uploads/2021/03/best-cloud-hosting-providers-150x150.jpg)

![7 Melhores Gerenciadores de Senha ([year]) [para Windows, iOS & Android] best password managers 2021](https://www.privateproxyguide.com/wp-content/uploads/2021/03/best-password-managers-2021-150x150.jpg)