Det finns en rad speciella programvaror för att kryptera din hårddisk eller separata filer i Windows 10. Vi kommer att granska de bästa av dem och du kommer att lära dig mer om deras funktioner och hur du använder dem.

De bästa verktygen för att kryptera din hårddisk

1. BitLocker

Detta är ett standardskivkrypteringsverktyg inbyggt i Windows-operativsystemet. Många använder det utan att installera tredjepartsprogram.

Ja, varför skulle de behöva det, om allt redan finns i systemet? Å ena sidan har de rätt. Å andra sidan är koden stängd, och det finns ingen garanti för att inga bakdörrar lämnas i den för att FBI och andra intresserade skulle kunna få tillgång till filerna.

Diskkryptering utförs med AES-128 eller AES-256 algoritmen. Du kan lagra nyckeln i Trusted Platform Module (TPM) på själva datorn eller på en flash-enhet.

Med TPM kan nyckeln hämtas omedelbart efter att systemet startat. Du kan logga in med en tangent på en flash-enhet eller genom att ange en PIN-kod från tangentbordet. Du kan använda kombinationer av dessa metoder som ger dig många alternativ för att begränsa åtkomst: endast TPM, TPM och USB, TPM och PIN, eller alla tre samtidigt.

Fördelar

- Du kan styra det genom grupprinciper.

- Det krypterar volymer, inte fysiska diskar. Detta låter dig kryptera en matris med flera diskar, vilket vissa andra krypteringsverktyg inte kan göra.

- Stöder GUID Partition Table (GPT), som även VeraCrypt inte stöder. För att kryptera en system-GPT-disk med VeraCrypt måste du först konvertera den till MBR-format. När det gäller BitLocker krävs inte detta.

Nackdelar

- Egen sluten kod. Om du behåller ditt hushålls hemligheter på din dator är BitLocker bra. Men om din disk är full av dokument av nationell betydelse, är det bättre att hitta något annat.

Hur man använder BitLocker

- I sökfältet i aktivitetsfältet anger du BitLocker och öppnar det från sökresultaten.

- Klicka på Aktivera BitLocker bredvid den enhet du vill kryptera.

- Välj sättet att låsa upp enheten vid systemstart. Du kan välja Ange ett lösenord eller Sätta in ett USB-minne. Vi väljer lösenordsalternativet.

- Skapa ett lösenord men kom ihåg att det måste vara riktigt starkt och pålitligt. Verktyget beskriver vilka symboler du kan använda.

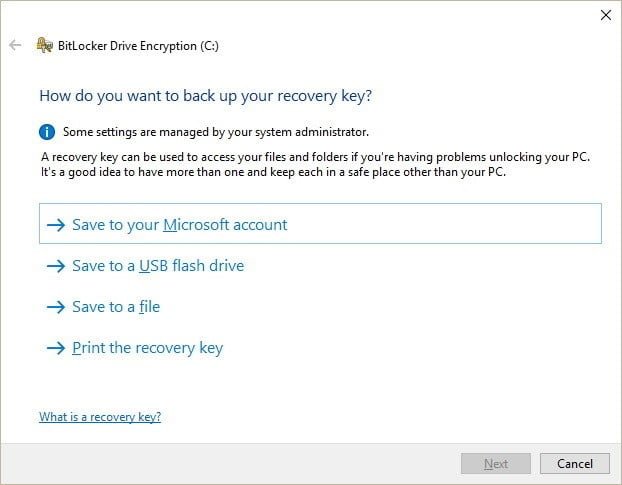

- Välj det lämpligaste sättet att säkerhetskopiera återställningsnyckeln:

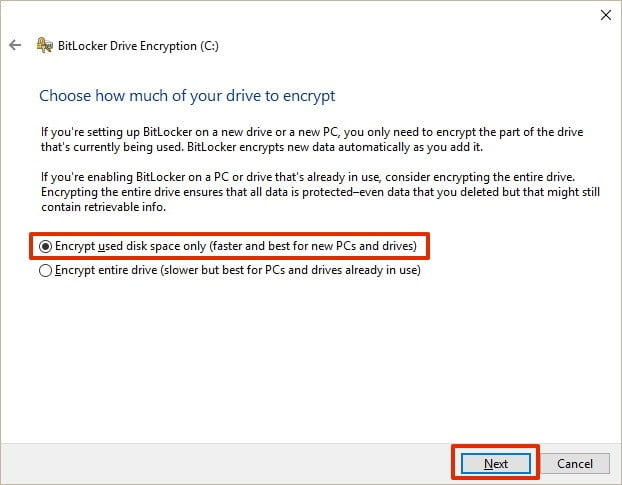

- Välj om du vill kryptera hela disken eller bara ett begränsat utrymme.

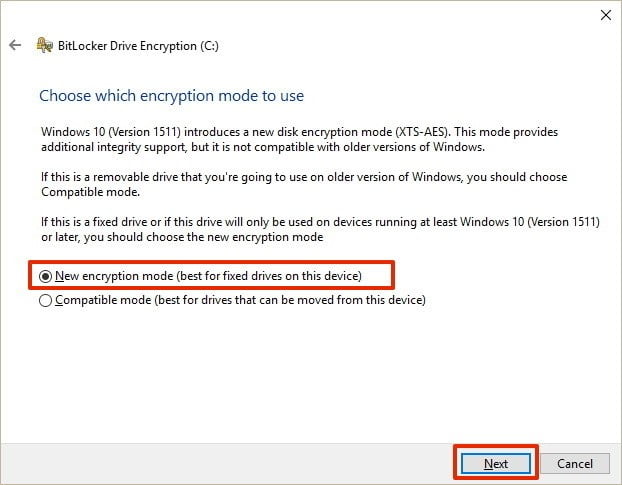

- Välj det lämpligaste krypteringsläget:

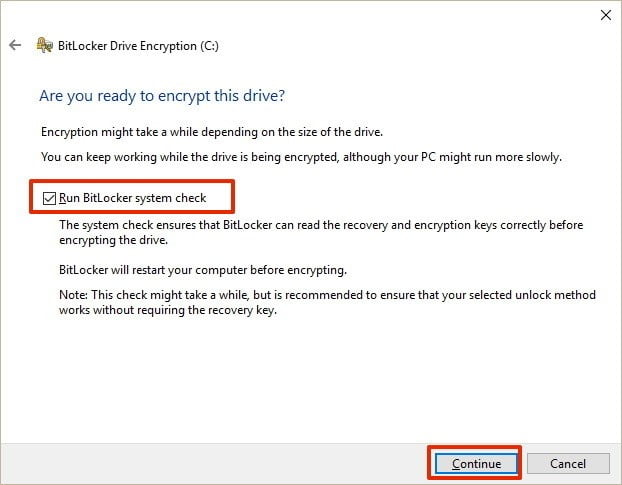

- Aktivera funktionen Kör BitLocker-systemkontroll.

- Starta om datorn för att köra krypteringen.

- När systemet startar om, skriv in lösenordet du valde ovan.

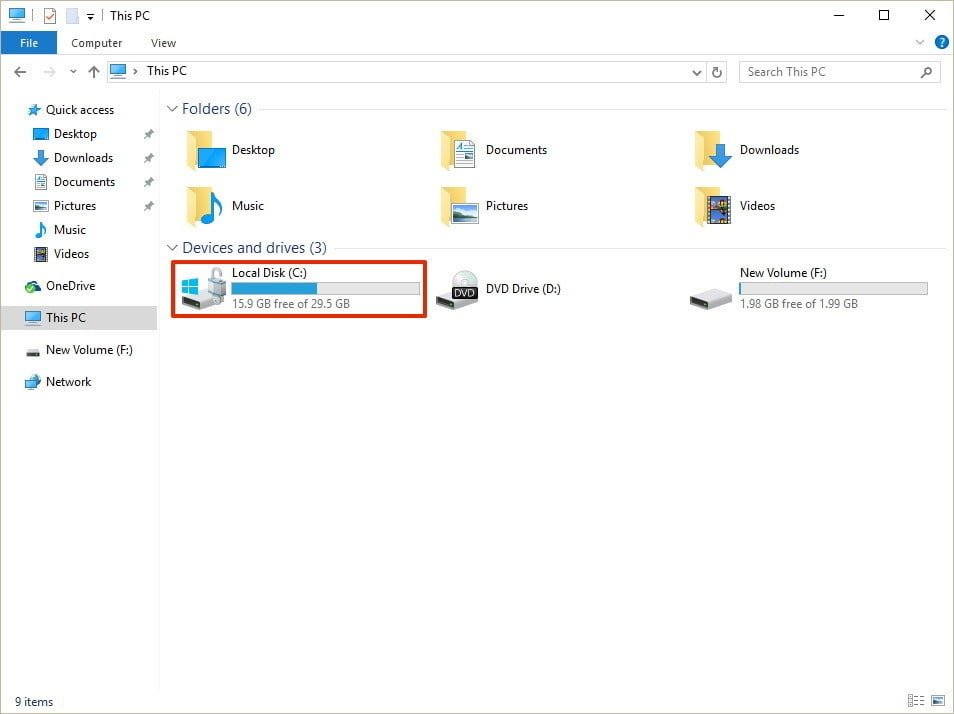

- Vänta tills systemet krypterar din enhet. När det är klart ser du låsikonen.

2. VeraCrypt

Detta är den mest avancerade klonen av TrueCrypt som var de facto internationell krypteringsstandard. Det har sitt eget format, även om det har förmågan att arbeta i TrueCrypt-läge, som stöder krypterade och virtuella diskar i TrueCrypt-format. Du kan använda VeraCrypt med andra krypteringsverktyg.

TrueCrypt använde 1000 iterationer för att generera nyckeln för att kryptera systempartitionen, medan VeraCrypt använder 327,661 iterationer. För standardpartitioner (ej system) använder VeraCrypt 655 331 iterationer för RIPEMD-160 hash-funktionen och 500 000 iterationer för SHA-2 och Whirlpool-funktioner. Detta gör de krypterade partitionerna betydligt mer motståndskraftiga mot en brute-force attack, men minskar också avsevärt prestanda för att arbeta med en sådan partition.

Fördelar

- Öppen källkod, såväl som proprietärt och säkrare format för virtuella och krypterade diskar.

- Mycket pålitligt skydd med en stark krypteringsalgoritm och hashfunktioner.

- Helt gratis att använda utan några begränsningar.

Nackdelar

- Brist på UEFI- och GPT-stöd.

Hur man använder VeraCrypt

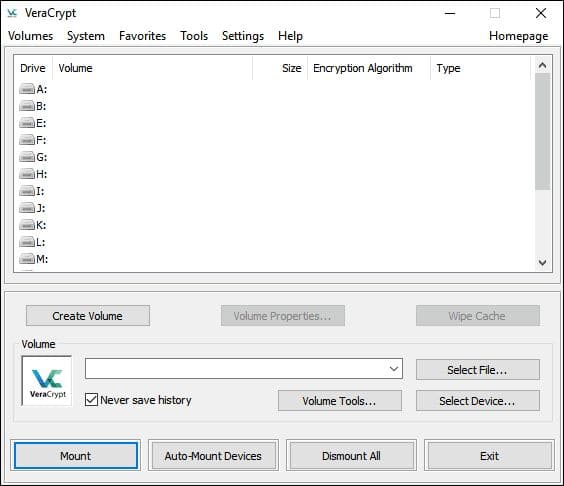

- Ladda ner och installera applikationen som vilken som helst. Klicka bara på installationsfilen och följ guiden. För mer bekväm användning, glöm inte att associera ett .hc-filtillägg till VeraCrypt.

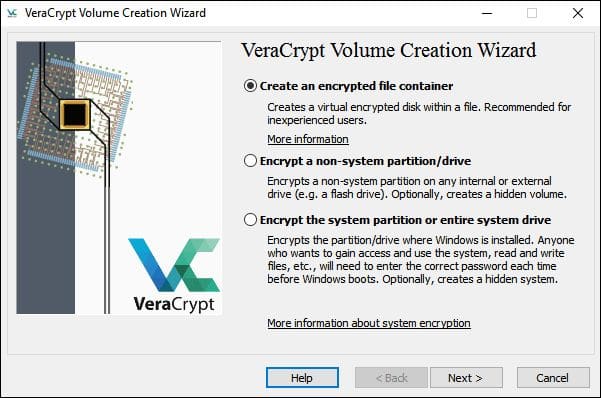

- Kör programmet, klicka på knappen Skapa volym och välj vilken typ av volym du vill skapa. Låt oss välja alternativet ”Skapa en krypterad filbehållare”.

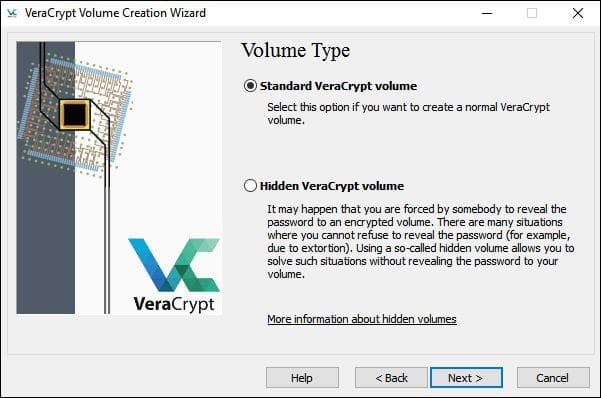

- Välj sedan Dold eller Standard volym. Alternativet Dold volym ger inte ytterligare säkerhet men det kommer att göra arbetet svårare. Så, låt oss välja standard.

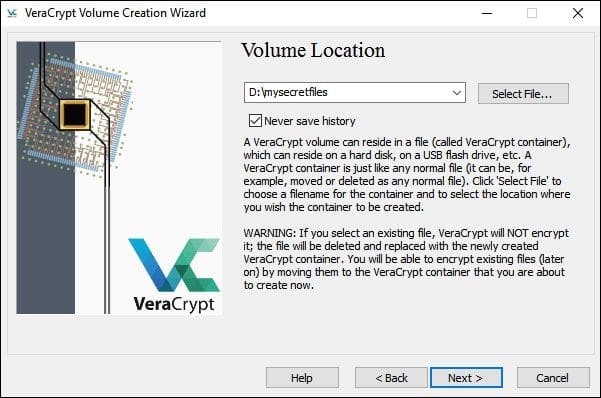

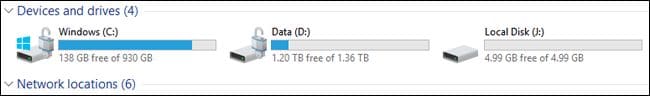

- Välj den plats där du ska lagra den krypterade volymen. Se till att enheten där du ska lagra den har tillräckligt med ledigt utrymme.

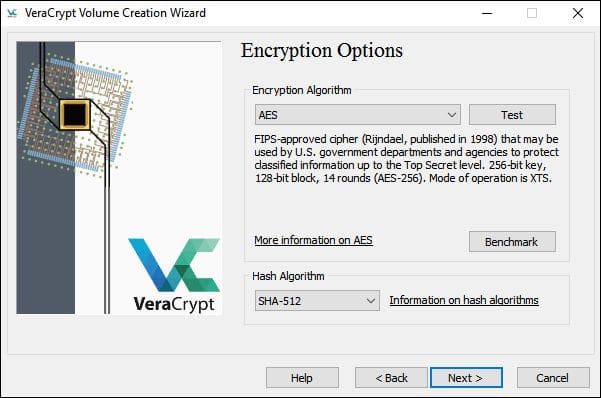

- Välj krypteringsalternativ. Låt oss till exempel välja AES och SHA-512. Var helt säker på att de är extremt tillförlitliga. Det tar minst ett år att dekryptera den krypterade volymen med den här kombinationen.

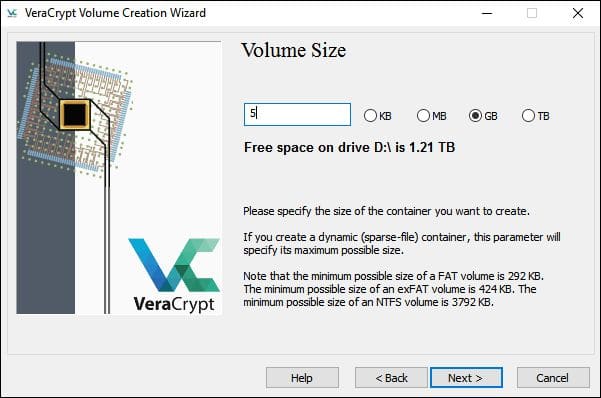

- Välj volymstorlek. Kom ihåg att den inte får vara större än tillgängligt ledigt utrymme. Låt oss till exempel ta 5 GB.

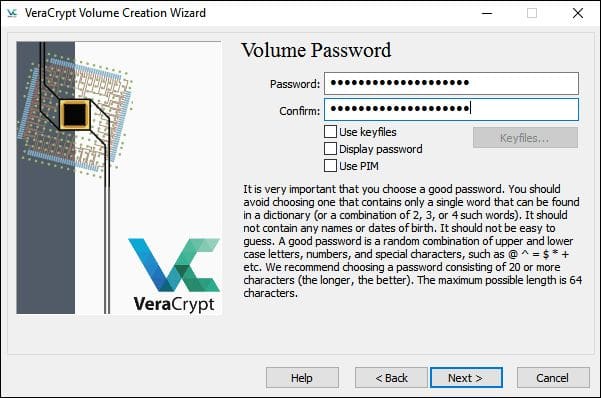

- Skapa ett starkt och pålitligt lösenord. Gör den minst 20 tecken lång.

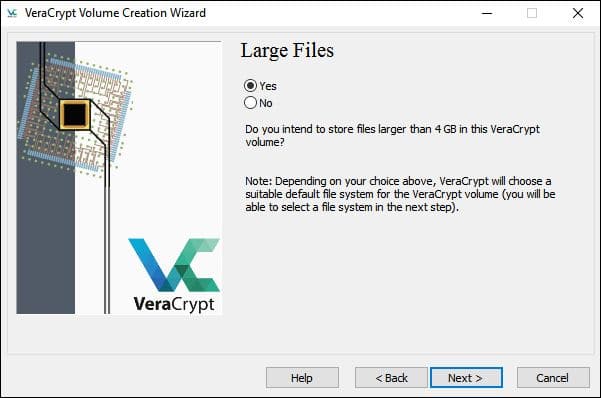

- Bekräfta om du vill lagra de stora filerna. Om du har filer som är större än 4 GB väljer du alternativet Ja.

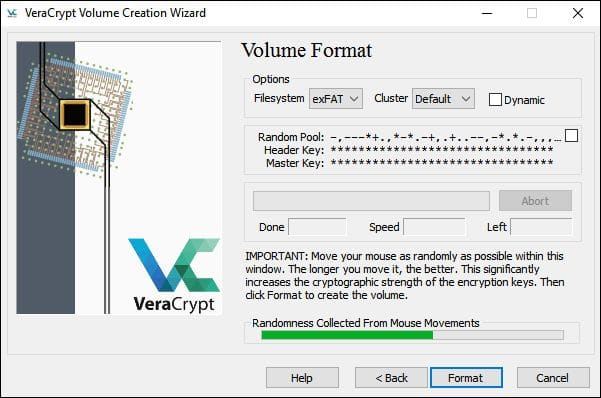

- Flytta musen för att skapa slumpmässigt innehåll för bättre säkerhet.

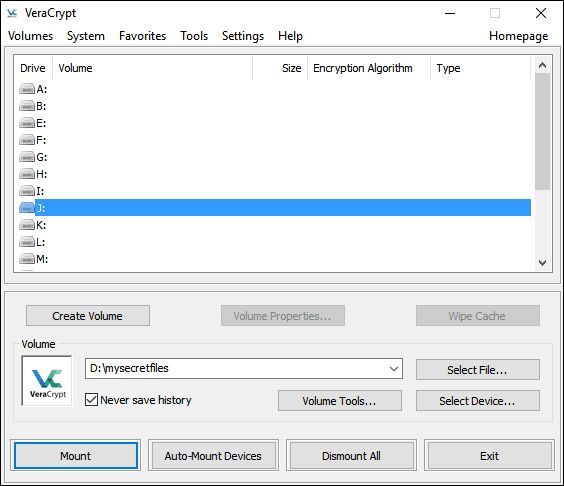

- Nästa viktiga steg är att montera den krypterade volymen. Klicka på knappen Välj fil och leta reda på filen i den mapp du sparade den. Ge volymen en valfri bokstav.

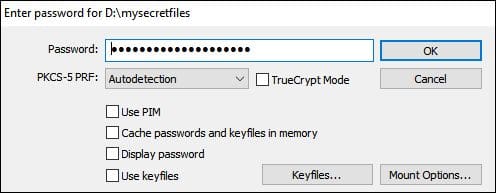

- Ange lösenordet och klicka på OK.

- I Utforskaren ser du den nya lokala disken med bokstaven du gav till volymen. Det betyder att du gjorde allt korrekt och applikationen skapade den krypterade enheten framgångsrikt.

- Ta bort originalfilerna som du just har krypterat.

3. AxCrypt

AxCrypt är ett open source-verktyg som är utformat för att skydda användardata med hjälp av kryptering. Programmet distribueras gratis med något begränsad funktionalitet.

Denna programvara kombinerar kodaren och den krypterade filhanteraren. Arbetet baseras på den kryptografiska algoritmen AES-128 (AES-256 finns i Premium-versionen).

Allt användaren behöver göra för att skydda sina egna dokument är att registrera ett AxCrypt-konto och ange önskat lösenord. Filhanteringsprocessen utförs antingen med hjälp av den inbyggda hanteraren eller med motsvarande objekt i Windows snabbmeny.

Verktyget stöder arbete med populära molnlagringar, först och främst tar det reda på vilka som är installerade på användarens dator och sedan skapar det skyddade kataloger där. Samtidigt finns det ingen komplikation i hanteringen av molntjänster.

Fördelar

- Gratis produktdistribution.

- Öppen källkod.

- Stöd för moderna operativsystem.

- Med hjälp av AES-krypteringsalgoritmen som grund.

- Ett tydligt gränssnitt som inte kräver svår konfiguration.

- Snabb och enkel filhantering med några få musklick.

- Förmåga att kontrollera från snabbmenyn.

- Bra community-produktsupport.

- Flerspråkigt stöd och tillgänglighet.

- Stöder filer som är större än 4 GB.

Nackdelar

- Trots skyddet av filerna med kryptografiska metoder kan angriparen helt enkelt ta bort dem, få tillgång till PC: n och därmed skada användaren.

- Det inkompatibla teckensnittet som används vid utformningen av programmet.

- Behovet av att tillhandahålla personuppgifter, nämligen e-postadresser.

Hur man använder AxCrypt

- Ladda ner och installera programmet.

- Välj den mapp du vill kryptera, klicka på höger musknapp och välj AxCrypt – Kryptera i snabbmenyn.

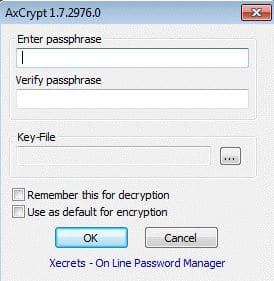

- Lägg till lösenordet och verifiera det. Se till att lösenordet är minst 22 symboler långt.

- Den krypterade filen har filtillägget .axx.

- För att öppna filen, ange det skapade lösenordet.

- Om du inte vill kryptera filen längre klickar du på höger musknapp och väljer dekrypteringsfunktionen.

Kryptering: allmän information

Kryptering är processen för kodning av information på ett sätt som den inte kan vara tillgänglig för andra människor om de inte har den nödvändiga nyckeln för att avkoda den. Kryptering används vanligtvis för att skydda känsliga dokument, men det är också ett bra sätt att hindra människor från att försöka stjäla dina personuppgifter.

Kategorierna av krypteringsverktyg

Faktum är att det finns en enorm mängd programvaror för att kryptera hårddisken och separera filer. Några av dessa program använder unika algoritmer, andra är ganska lika. Men alla kan delas upp i fyra huvudkategorier.

- Verktyg för kryptering av filer och mappar. Dessa krypteringsverktyg fungerar direkt med filer och mappar, till skillnad från verktyg som krypterar och lagrar filer i volymer (arkiv, till exempel i filbehållare). Dessa krypteringsverktyg kan fungera i ”on demand” -läge eller i ”on-the-fly” -läge.

- Verktyg för kryptering av virtuell disk. Sådana verktyg fungerar genom att skapa volymer (krypterade behållare eller arkiv), som representeras i filsystemet som virtuella skivor med en egen bokstav, till exempel L. Dessa skivor kan innehålla både filer och mappar. Dators filsystem kan läsa, skriva och skapa dokument i realtid, till exempel i öppen form. Sådana verktyg fungerar direkt.

- Krypteringsverktyg för hela enheten. Dessa krypterar alla lagringsenheter, till exempel hårddiskar, partitioner och USB-enheter. Några av verktygen i denna kategori kan också kryptera skivan där operativsystemet är installerat.

- Molnkrypteringsverktyg. Detta representerar en ny kategori av krypteringsverktyg. Dessa filkrypteringsverktyg används innan du laddar ner eller synkroniserar med en molntjänst. Filer krypteras under överföring och under lagring i molnet. Molnkrypteringsverktyg använder olika former av virtualisering för att ge tillgång till källkoden på klientsidan. I det här fallet sker allt arbete i on-the-fly-läge.

Spara originalfilerna

När du har kopierat filerna till ett säkert arkiv eller efter att du har skapat deras krypterade version måste du definitivt radera de okrypterade originalversionerna.

Att bara ta bort dem räcker inte, även om du gör det bortom papperskorgen eftersom data finns kvar på hårddisken och dataräddningsprogram ofta kan återställa den.

Vissa krypteringsprodukter kan undvika detta problem genom att kryptera en fil, bokstavligen skriva över den krypterade versionen på en hårddisk. Denna metod är vanligare, även om det är möjligt att erbjuda säker radering som ett alternativ. Om du väljer en produkt som inte erbjuder den här funktionen bör du hitta ett verktyg för att säkert radera filer.

De mest pålitliga är de så kallade strimlarna. Du måste dock vara extremt försiktig, för efter att du har använt den här typen av program är chansen att återställa originalet nästan noll. Att skriva över data innan du tar bort är en ganska tillförlitlig sak. Magnetiska datainspelningar på hårddisken är faktiskt inte digitala. Enkelt uttryckt innebär denna process att nollställa de data som finns kvar efter att filen har raderats.

Om du verkligen tror att någon kan använda ett specialiserat sätt för att återställa dina känsliga filer kan du installera ett säkert borttagningsverktyg. Denna typ av program kommer att skriva över data flera gånger så att även specialiserade återställningsmetoder inte kommer att kunna återställa din hårddisk.

Krypteringsalgoritmer

Krypteringsalgoritmen är som en black box. Du får tillbaka dumpningen av ett dokument, en bild eller en annan fil som du laddar upp till den. Men det du ser liknar nonsens.

Du kan förvandla detta gibberish till ett normalt dokument genom ett fönster med samma lösenord som du angav under kryptering. Det här är det enda sättet att kunna se det ursprungliga innehållet.

Advanced Encryption Standard (AES) är de facto internationell standard och alla respektive produkter stöder AES-krypteringsstandarden som standard. Samtidigt kan varje programvara använda sin unika lösning. Du kommer bara att kunna dekryptera innehållet med samma programvara som du använde för att kryptera det med. Men även de som stöder andra algoritmer rekommenderar som regel att använda AES. För en vanlig användare är AES helt enkelt en bra lösning.

Offentlig nyckelkryptografi och delning

Lösenord är viktiga, och du bör hålla dem privata, eller hur? Tja, inte när du använder PKI (Public Key Infrastructure), som används i kryptografi. Med PKI får du två nycklar.

En av dem är offentlig och du kan dela den med vem som helst, registrera den i växelnyckeln, skriva ut den eller tatuera den på pannan – i allmänhet gör med det vad du vill. Den andra nyckeln är privat och måste skyddas på ett tillförlitligt sätt.

Om du vill skicka ett hemligt dokument till någon, krypterar du det bara med den offentliga nyckeln. När du får det kan du använda det för att dekryptera dokumentet.

Det är enkelt! Om du använder det här systemet tvärtom kan du skapa en digital signatur som bekräftar att ditt dokument kommer från dig och inte har ändrats. Hur? Kryptera det bara med din privata nyckel. Det faktum att din offentliga nyckel dekrypterar den är ett bevis på att du har rätt att redigera den.

PKI-stöd är mindre vanligt jämfört med traditionella symmetriska algoritmer. Om du vill dela filen med någon och ditt krypteringsverktyg inte stöder PKI finns det andra alternativ för delning. Många produkter tillåter skapande av självkrypterande körbara filer.

Vad man ska tänka på

Operativsystem är ganska sårbara: dina personliga data ekar – personsökningsfiler, tillfälliga filer, energisparläge-filer (viloläge), raderade filer, webbläsarcache etc. – kommer sannolikt att finnas kvar på vilken dator du använder för att komma åt data .

Att lyfta fram den här personuppgiftsmiljön är ingen trivial uppgift. Om du behöver skydda hårddiskdata medan du överför eller tar emot dem, är det här en hyfsad utmaning.

Till exempel, när du skapar ett krypterat arkiv med filer eller packar upp ett sådant arkiv, förblir originalversionerna av filerna eller kopior av originalfilerna från detta arkiv på hårddisken.

De kan också finnas kvar på tillfälliga lagringsplatser (som Temp-mappar etc.). Och det visar sig att uppgiften att radera dessa originalversioner är en klurig uppgift om man inte raderar dessa filer med hjälp av kommandot ”ta bort”.

Att krypteringsprogrammet fungerar betyder inte att de är säkra. Nya krypteringsverktyg dyker ofta upp. Man kan till och med använda en beprövad öppen källkod, implementera ett användargränssnitt, se till att det fungerar och tror att man är i mål. Men det är man inte. Ett sådant program är troligen fyllt med farliga buggar. ”Funktionaliteten är inte lika hög och ingen betatestning kommer någonsin att avslöja ett säkerhetsfel. Alltför många produkter är bara kompatibla med motordet; de använder säker kryptografi, men de är inte säkra”, säger Bruce Schneier från Security Pitfalls in Cryptography.

Att använda kryptering räcker inte för att säkerställa din datasäkerhet. Det finns många sätt att kringgå skyddet, så om dina uppgifter är väldigt hemliga måste du också tänka på andra sätt att skydda dem.

Sammanfattning

I den här recensionen nämnde vi tre av de bästa apparna som finns tillgängliga just nu för att kryptera din hårddisk. I verkligheten finns det många fler av dem. Vilket verktyg föredrar du?

We earn commissions using affiliate links.

![Bästa lösenordshanterare för Windows, iOS och Android [year] best password managers 2021](https://www.privateproxyguide.com/wp-content/uploads/2021/03/best-password-managers-2021-150x150.jpg)

![Bästa molnhostingleverantörer för Linux och Windows [year] best cloud hosting providers](https://www.privateproxyguide.com/wp-content/uploads/2021/03/best-cloud-hosting-providers-150x150.jpg)

![Lägg till eller ändra VPN-anslutning i Windows 11 How to Set Up a VPN Connection on Windows 11 [Full Guide]](https://www.privateproxyguide.com/wp-content/uploads/2024/03/How-to-Set-Up-a-VPN-Connection-on-Windows-11-Full-Guide-150x150.jpg)