Istnieje szereg specjalnych programów do szyfrowania dysku twardego lub oddzielnych plików w systemie Windows 10. Zamierzamy przejrzeć najlepsze z nich i dowiedzieć się o ich funkcjach i sposobie korzystania z nich.

Najlepsze narzędzia do szyfrowania dysku twardego

1. BitLocker

Jest to standardowe narzędzie do szyfrowania dysków wbudowane w system operacyjny Windows. Wiele osób korzysta z niego bez instalowania programów innych firm.

Rzeczywiście, dlaczego mieliby to robić, skoro wszystko jest już w systemie? Z jednej strony mają rację. Z drugiej strony kod jest zamknięty i nie ma pewności, że nie pozostawiono w nim backdoorów, aby FBI i inne zainteresowane strony mogły uzyskać dostęp do plików.

Szyfrowanie dysku odbywa się przy użyciu algorytmu AES-128 lub AES-256. Klucz można przechowywać w module TPM (Trusted Platform Module) na samym komputerze lub na dysku flash.

Dzięki TPM klucz można uzyskać natychmiast po uruchomieniu systemu. Można zalogować się przy użyciu klucza na dysku flash lub wprowadzając kod PIN z klawiatury. Można korzystać z kombinacji tych metod, które zapewniają wiele opcji ograniczania dostępu: tylko TPM, TPM i USB, TPM i PIN lub wszystkie trzy jednocześnie.

Zalety

- Można go kontrolować za pomocą zasad grupy.

- Szyfruje woluminy, a nie dyski fizyczne. Pozwala to na szyfrowanie macierzy kilku dysków, czego nie potrafią niektóre inne narzędzia szyfrujące.

- Obsługuje tabelę partycji GUID (GPT), której nie obsługuje nawet VeraCrypt. Aby zaszyfrować systemowy dysk GPT za pomocą VeraCrypt, należy najpierw przekonwertować go do formatu MBR. W przypadku BitLocker nie jest to wymagane.

Wady

- Zastrzeżony, zamknięty kod. Jeśli przechowujesz na komputerze sekrety swojego gospodarstwa domowego, BitLocker jest świetnym rozwiązaniem. Jeśli jednak twój dysk jest pełen dokumentów o znaczeniu krajowym, lepiej poszukać czegoś innego.

Jak korzystać z funkcji BitLocker

- W polu wyszukiwania na pasku zadań wpisz BitLocker i otwórz go z wyników wyszukiwania.

- Obok dysku, który chcesz zaszyfrować, kliknij Włącz funkcję BitLocker.

- Wybierz sposób odblokowania dysku podczas uruchamiania systemu. Możesz wybrać opcję Wprowadź hasło lub Włóż pamięć flash USB. My wybierzemy opcję hasła.

- Utwórz hasło, ale pamiętaj, że musi być naprawdę silne i niezawodne. Narzędzie opisuje, jakich symboli można użyć.

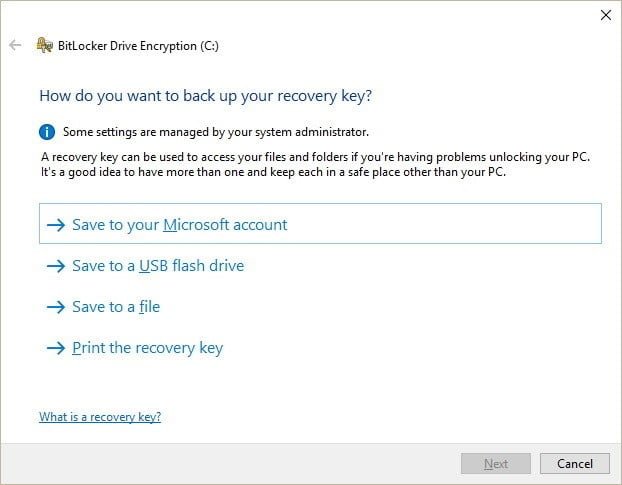

- Wybierz najbardziej odpowiedni sposób tworzenia kopii zapasowej klucza odzyskiwania:

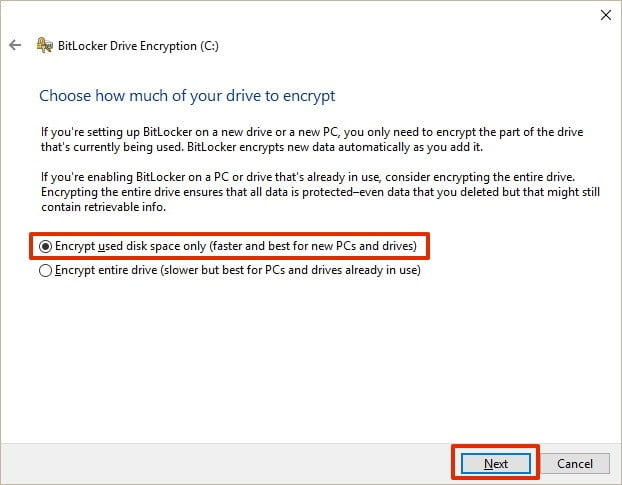

- Wybierz, czy chcesz zaszyfrować cały dysk, czy tylko ograniczoną przestrzeń.

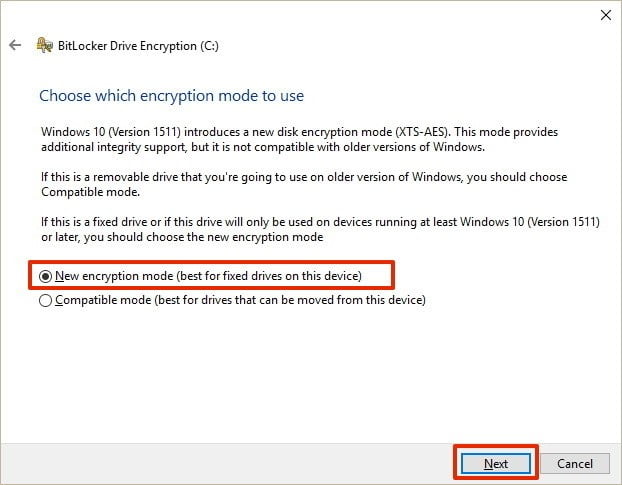

- Wybierz najbardziej odpowiedni tryb szyfrowania:

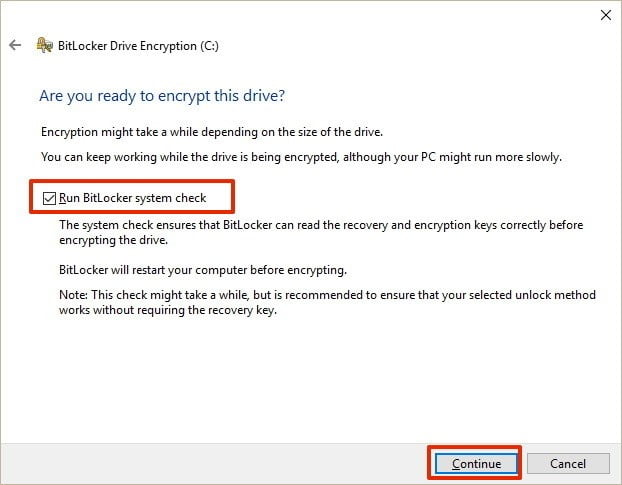

- Włącz funkcję Run BitLocker system check.

- Uruchom ponownie komputer, aby uruchomić szyfrowanie.

- Po ponownym uruchomieniu systemu wpisz hasło wybrane powyżej.

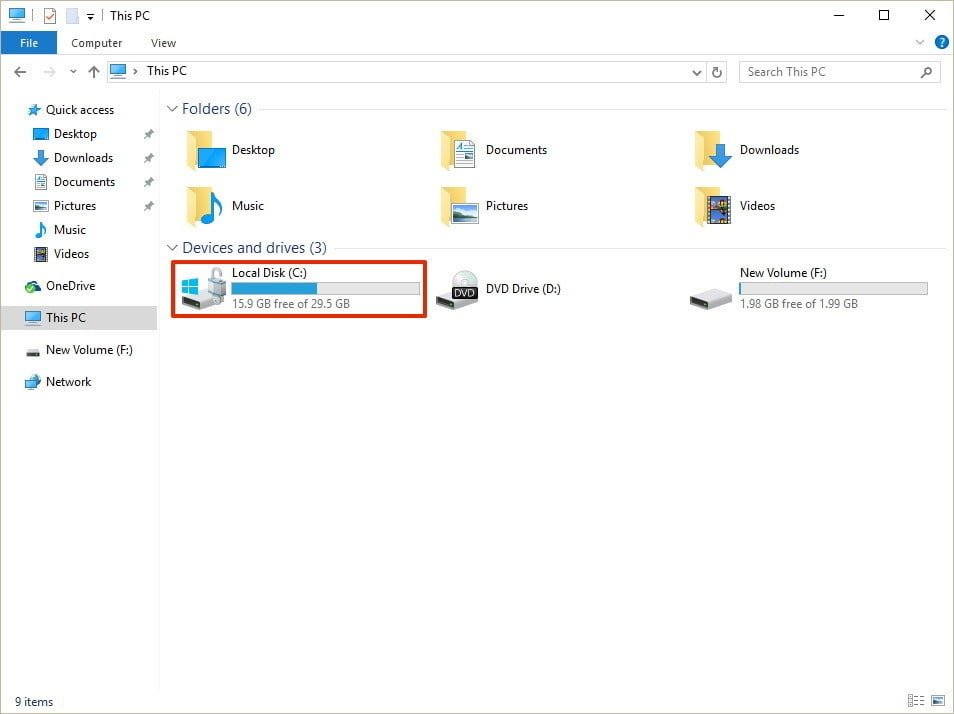

- Poczekaj, aż system zaszyfruje dysk. Po zakończeniu zobaczysz ikonę blokady.

2. VeraCrypt

Jest to najbardziej zaawansowany klon TrueCrypt, który był de facto międzynarodowym standardem szyfrowania. Ma swój własny format, chociaż ma możliwość pracy w trybie TrueCrypt, który obsługuje zaszyfrowane i wirtualne dyski w formacie TrueCrypt. Możesz używać VeraCrypt z innymi narzędziami szyfrującymi.

TrueCrypt wykorzystuje 1000 iteracji do wygenerowania klucza do zaszyfrowania partycji systemowej, podczas gdy VeraCrypt wykorzystuje 327 661 iteracji. W przypadku standardowych (niesystemowych) partycji, VeraCrypt wykorzystuje 655 331 iteracji dla funkcji skrótu RIPEMD-160 i 500 000 iteracji dla funkcji SHA-2 i Whirlpool. Sprawia to, że zaszyfrowane partycje są znacznie bardziej odporne na atak typu brute-force, ale także znacznie zmniejsza wydajność pracy z taką partycją.

Zalety

- Open source, a także zastrzeżony i bezpieczniejszy format wirtualnych i zaszyfrowanych dysków.

- Wysoce niezawodna ochrona dzięki silnemu algorytmowi szyfrowania i funkcjom hashowania.

- Całkowicie darmowy w użyciu bez żadnych ograniczeń.

Wady

- Brak obsługi UEFI i GPT.

Jak korzystać z VeraCrypt

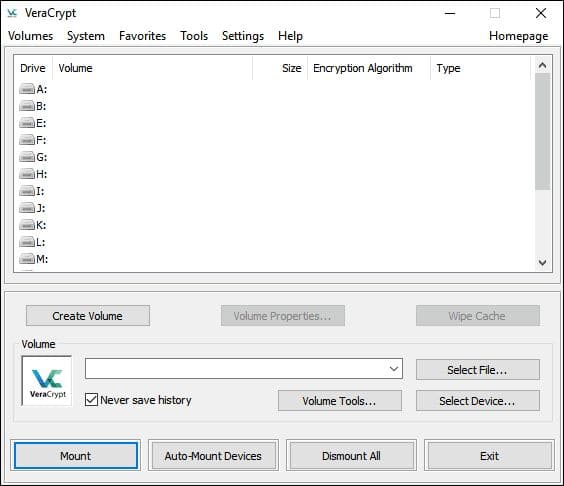

- Pobierz i zainstaluj aplikację jak każdą inną. Wystarczy kliknąć plik instalacyjny i postępować zgodnie z instrukcjami kreatora. Dla większej wygody użytkowania, nie zapomnij skojarzyć rozszerzenia pliku .hc z VeraCrypt.

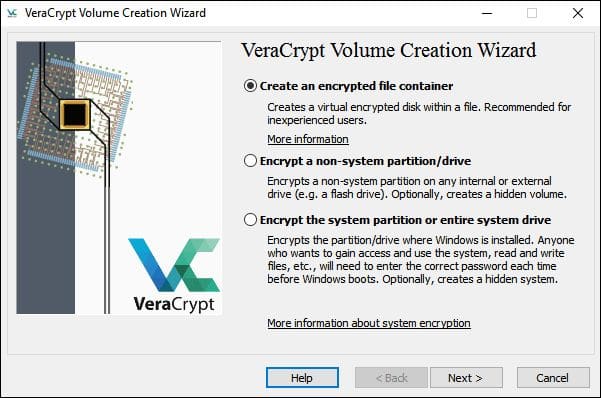

- Uruchom aplikację, kliknij przycisk Utwórz wolumin i wybierz typ woluminu, który chcesz utworzyć. Wybierzmy opcję “Utwórz zaszyfrowany kontener plików”.

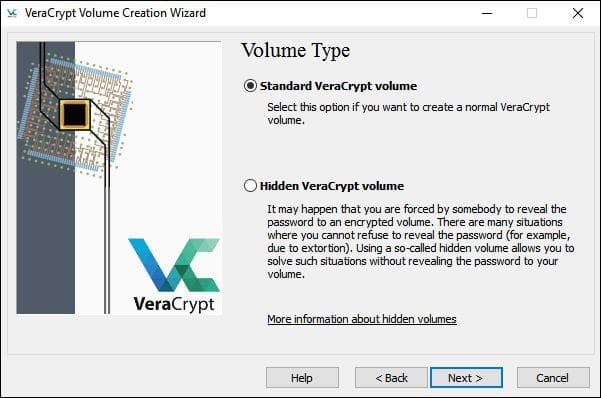

- Następnie wybieramy Ukryty lub Standardowy wolumen. Opcja Ukryty wolumin nie zapewnia dodatkowego bezpieczeństwa, ale utrudni pracę. Wybierzmy więc opcję Standardowy.

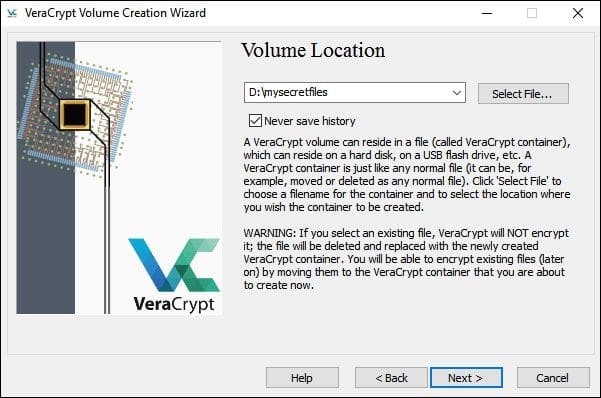

- Wybierz lokalizację, w której zamierzasz przechowywać zaszyfrowany wolumin. Upewnij się, że dysk, na którym zamierzasz go przechowywać, ma wystarczającą ilość wolnego miejsca.

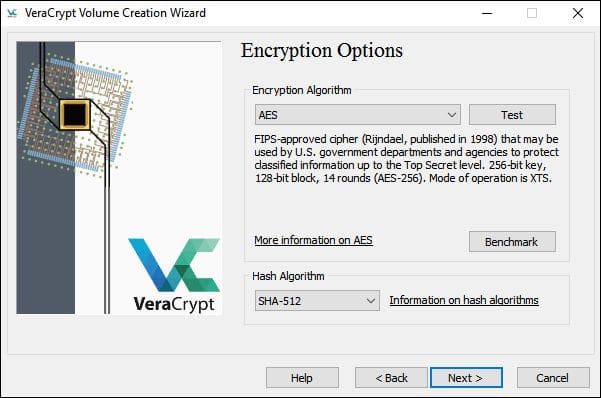

- Wybierz opcje szyfrowania. Wybierzmy na przykład AES i SHA-512. Upewnij się, że są one wyjątkowo niezawodne. Odszyfrowanie woluminu zaszyfrowanego przy użyciu tej kombinacji zajmie co najmniej rok.

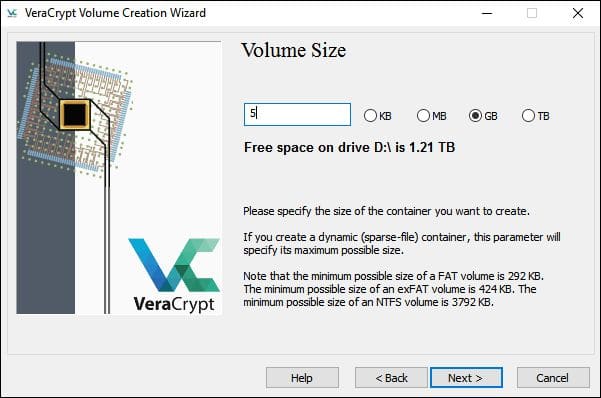

- Wybierz rozmiar woluminu. Pamiętaj, że nie może on być większy niż dostępne wolne miejsce. Weźmy na przykład 5 GB.

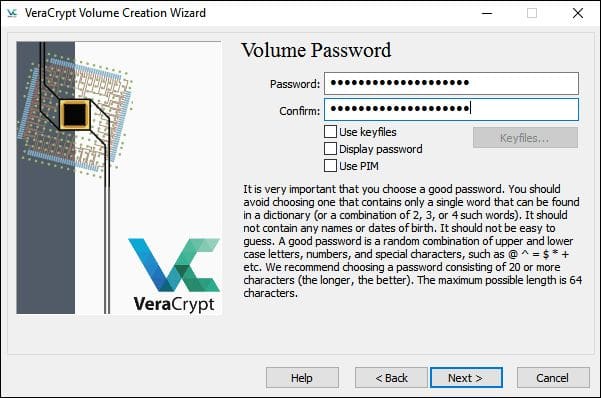

- Utwórz silne i niezawodne hasło. Powinno mieć co najmniej 20 znaków.

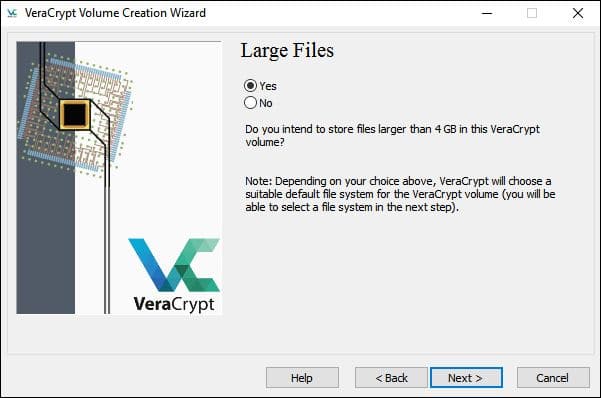

- Potwierdź, czy chcesz przechowywać duże pliki. Jeśli masz pliki większe niż 4 GB, wybierz opcję Tak.

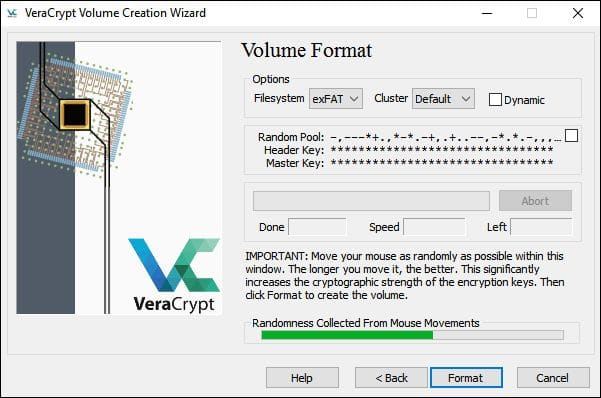

- Przesuń myszą, aby wygenerować losową zawartość dla lepszego bezpieczeństwa.

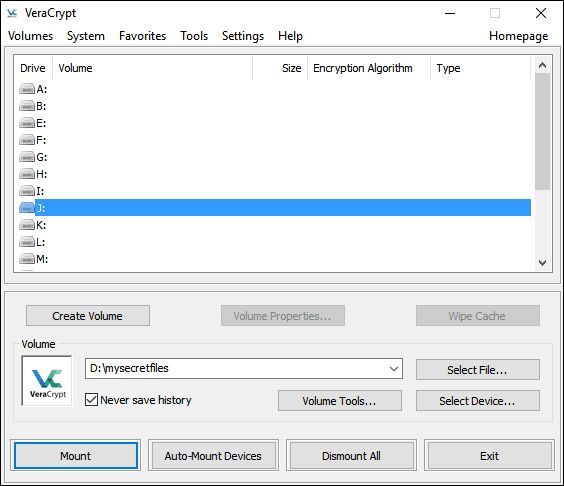

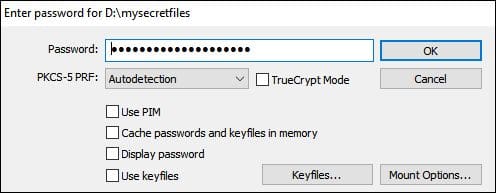

- Kolejnym ważnym krokiem jest zamontowanie zaszyfrowanego woluminu. Kliknij przycisk Wybierz plik i znajdź plik w folderze, w którym go zapisałeś. Nadaj woluminowi wolną literę.

- Wprowadź hasło i kliknij OK.

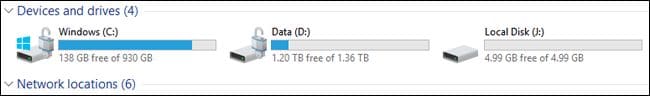

- W Eksploratorze plików zobaczysz nowy dysk lokalny z literą, którą nadałeś woluminowi. Oznacza to, że wszystko zostało wykonane poprawnie i aplikacja pomyślnie utworzyła zaszyfrowany dysk.

- Usuń oryginalne pliki, które właśnie zaszyfrowałeś.

3. AxCrypt

AxCrypt to narzędzie typu open-source przeznaczone do ochrony danych użytkownika za pomocą szyfrowania. Program jest dystrybuowany bezpłatnie z nieco ograniczoną funkcjonalnością.

Oprogramowanie to łączy w sobie koder i menedżer zaszyfrowanych plików. Jego działanie opiera się na algorytmie kryptograficznym AES-128 (AES-256 dostępny jest w wersji Premium).

Wszystko, co użytkownik musi zrobić, aby zabezpieczyć własne dokumenty, to zarejestrować konto AxCrypt i określić żądane hasło. Proces zarządzania plikami odbywa się za pomocą wbudowanego menedżera lub za pomocą odpowiednich elementów w menu kontekstowym systemu Windows.

Narzędzie obsługuje pracę z popularnymi magazynami w chmurze, przede wszystkim określając, które z nich są zainstalowane na komputerze użytkownika, a następnie tworząc tam chronione katalogi. Jednocześnie nie ma absolutnie żadnych komplikacji w zarządzaniu usługami w chmurze.

Zalety

- Bezpłatna dystrybucja produktu.

- Otwarte oprogramowanie.

- Wsparcie dla nowoczesnych systemów operacyjnych.

- Wykorzystanie algorytmu szyfrowania AES jako podstawy.

- Przejrzysty interfejs, który nie wymaga trudnej konfiguracji.

- Szybkie i łatwe zarządzanie plikami za pomocą kilku kliknięć myszą.

- Możliwość sterowania z poziomu menu kontekstowego.

- Dobre wsparcie produktu przez społeczność.

- Obsługa wielu języków i dostępność.

- Obsługa plików większych niż 4 GB.

Wady

- Pomimo ochrony plików przy użyciu metod kryptograficznych, atakujący jest w stanie po prostu je usunąć, uzyskując dostęp do komputera, a tym samym wyrządzić szkodę użytkownikowi.

- Niekompatybilna czcionka użyta w projekcie programu.

- Konieczność podania danych osobowych, a mianowicie adresów e-mail.

Jak korzystać z AxCrypt

- Pobierz i zainstaluj aplikację.

- Wybierz folder, który chcesz zaszyfrować, kliknij prawym przyciskiem myszy i wybierz AxCrypt – Encrypt w menu kontekstowym.

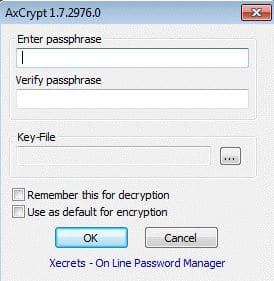

- Dodaj hasło i zweryfikuj je. Upewnij się, że hasło ma co najmniej 22 symbole.

- Zaszyfrowany plik będzie miał rozszerzenie .axx.

- Aby otworzyć plik, wprowadź utworzone hasło.

- Jeśli nie chcesz już szyfrować pliku, kliknij prawym przyciskiem myszy i wybierz funkcję Odszyfruj.

Szyfrowanie: informacje ogólne

Szyfrowanie to proces kodowania informacji w taki sposób, że nie mogą być one dostępne dla innych osób, jeśli nie posiadają one klucza niezbędnego do ich odszyfrowania. Szyfrowanie jest zwykle używane do ochrony poufnych dokumentów, ale jest to również dobry sposób na powstrzymanie ludzi przed próbami kradzieży danych osobowych.

Kategorie narzędzi szyfrujących

W rzeczywistości istnieje ogromna ilość oprogramowania do szyfrowania dysku twardego i oddzielnych plików. Niektóre z tych programów używają unikalnych algorytmów, inne są dość podobne. Jednak wszystkie z nich można nominalnie podzielić na 4 główne kategorie.

- Narzędzia do szyfrowania plików i folderów. Te narzędzia szyfrujące działają bezpośrednio z plikami i folderami, w przeciwieństwie do narzędzi, które szyfrują i przechowują pliki w woluminach (archiwach, na przykład w kontenerach plików). Te narzędzia szyfrujące mogą działać w trybie “na żądanie” lub w trybie “w locie”.

- Narzędzia do szyfrowania dysków wirtualnych. Takie narzędzia działają poprzez tworzenie woluminów (zaszyfrowanych kontenerów lub archiwów), które są reprezentowane w systemie plików jako dyski wirtualne posiadające własną literę, na przykład L. Dyski te mogą zawierać zarówno pliki, jak i foldery. Komputerowy system plików może odczytywać, zapisywać i tworzyć dokumenty w czasie rzeczywistym, na przykład w formie otwartej. Takie narzędzia działają w locie.

- Narzędzia do szyfrowania całego dysku. Szyfrują one wszystkie urządzenia pamięci masowej, na przykład dyski twarde, partycje i urządzenia USB. Niektóre narzędzia z tej kategorii mogą również szyfrować dysk, na którym zainstalowany jest system operacyjny.

- Narzędzia do szyfrowania w chmurze. Jest to nowa kategoria narzędzi szyfrujących. Te narzędzia do szyfrowania plików są używane przed pobraniem lub synchronizacją z usługą w chmurze. Pliki są szyfrowane podczas transmisji i przechowywania w chmurze. Narzędzia do szyfrowania w chmurze wykorzystują różne formy wirtualizacji, aby zapewnić dostęp do kodu źródłowego po stronie klienta. W tym przypadku cała praca odbywa się w trybie on-the-fly.

Zapisywanie oryginalnych plików

Po skopiowaniu plików do bezpiecznego repozytorium lub po utworzeniu ich zaszyfrowanej wersji, zdecydowanie musisz usunąć niezaszyfrowane oryginalne pliki.

Samo ich usunięcie nie wystarczy, nawet jeśli zrobisz to z pominięciem kosza, ponieważ dane pozostają na dysku, a programy do odzyskiwania danych często mogą je przywrócić.

Niektóre produkty szyfrujące są w stanie uniknąć tego problemu, szyfrując plik, dosłownie nadpisując jego zaszyfrowaną wersję na dysku twardym. Ta metoda jest bardziej powszechna, choć możliwe jest oferowanie bezpiecznego usuwania jako opcji. Jeśli wybierzesz produkt, który nie zapewnia tej funkcji, powinieneś znaleźć narzędzie do bezpiecznego usuwania plików.

Najbardziej niezawodne są tak zwane niszczarki. Należy jednak zachować szczególną ostrożność, ponieważ po użyciu tego typu programu szanse na przywrócenie oryginału są prawie zerowe. Nadpisywanie danych przed ich usunięciem jest dość niezawodnym zabezpieczeniem przed odzyskaniem. Magnetyczne zapisy danych na dysku twardym nie są w rzeczywistości cyfrowe. Mówiąc prościej, proces ten polega na wyzerowaniu danych, które pozostały po usunięciu pliku.

Jeśli naprawdę uważasz, że ktoś może użyć specjalistycznych środków do odzyskania poufnych plików, możesz zainstalować narzędzie do bezpiecznego usuwania. Tego typu program kilkakrotnie nadpisze dane, dzięki czemu nawet specjalistyczne metody odzyskiwania nie będą w stanie odzyskać danych z dysku twardego.

Algorytmy szyfrowania

Algorytm szyfrowania jest jak czarna skrzynka. Otrzymujesz z powrotem zrzut dokumentu, obrazu lub innego pliku, który do niego przesyłasz. Ale to, co widzisz, wygląda jak nonsens.

Możesz przekształcić ten bełkot z powrotem w normalny dokument za pomocą okna, używając tego samego hasła, które wprowadziłeś podczas szyfrowania. Jest to jedyny sposób, aby zobaczyć oryginalną zawartość.

Advanced Encryption Standard (AES) jest de facto międzynarodowym standardem, a wszystkie odpowiednie produkty domyślnie obsługują standard szyfrowania AES. Jednocześnie każde oprogramowanie może korzystać ze swojego unikalnego rozwiązania. Zawartość będzie można odszyfrować tylko za pomocą tego samego oprogramowania, którego użyto do jej zaszyfrowania. Jednak nawet te, które obsługują inne algorytmy, z reguły zalecają stosowanie AES. Dla zwykłego użytkownika AES jest po prostu świetnym rozwiązaniem.

Kryptografia klucza publicznego i udostępnianie

Hasła są ważne i powinieneś zachować je w tajemnicy, prawda? Cóż, nie w przypadku korzystania z infrastruktury klucza publicznego (PKI), która jest wykorzystywana w kryptografii. Dzięki PKI otrzymujesz dwa klucze.

Jeden z nich jest publiczny i możesz go udostępnić każdemu, zarejestrować go w kluczu wymiany, wydrukować lub wytatuować na czole – ogólnie rzecz biorąc, rób z nim, co chcesz. Drugi klucz jest prywatny i musi być niezawodnie chroniony.

Jeśli chcesz wysłać komuś tajny dokument, po prostu zaszyfruj go kluczem publicznym. Kiedy go otrzymasz, możesz go użyć do odszyfrowania dokumentu.

To proste! Używając tego systemu w drugą stronę, możesz utworzyć podpis cyfrowy, który potwierdza, że dokument pochodzi od Ciebie i nie został zmieniony. Jak to zrobić? Wystarczy zaszyfrować go swoim kluczem prywatnym. Fakt, że twój klucz publiczny odszyfrowuje go, jest dowodem na to, że masz prawo go edytować.

Obsługa PKI jest mniej powszechna niż tradycyjne algorytmy symetryczne. Jeśli chcesz udostępnić komuś plik, a twoje narzędzie szyfrujące nie obsługuje PKI, istnieją inne opcje udostępniania. Wiele produktów umożliwia tworzenie plików wykonywalnych do samodzielnego odszyfrowania.

O czym należy pamiętać

Systemy operacyjne są dość podatne na zagrożenia: echo danych osobowych – pliki stronicowania, pliki tymczasowe, pliki trybu oszczędzania energii (tryb uśpienia), usunięte pliki, pamięć podręczna przeglądarki itp.

Zaznaczenie tych danych osobowych eco nie jest trywialnym zadaniem. Jeśli musisz chronić dane na dysku twardym podczas ich przesyłania lub odbierania, jest to nie lada wyzwanie.

Na przykład, po utworzeniu zaszyfrowanego archiwum plików lub rozpakowaniu takiego archiwum, oryginalne wersje plików lub kopie oryginalnych plików z tego archiwum pozostają na dysku twardym.

Mogą również pozostać w tymczasowych lokalizacjach przechowywania (takich jak foldery Temp itp.). I okazuje się, że zadanie usunięcia tych oryginalnych wersji staje się zadaniem polegającym nie tylko na usunięciu tych plików za pomocą polecenia “delete”.

Fakt, że program szyfrujący działa, nie oznacza, że jest bezpieczny. Nowe narzędzia szyfrujące często pojawiają się po tym, jak ktoś zapozna się z kryptografią aplikacji, wybierze algorytm i zacznie go rozwijać. Ktoś może nawet użyć sprawdzonego kodu open-source, zaimplementować interfejs użytkownika, upewnić się, że działa i myśli, że to koniec. Ale tak nie jest. Taki program jest prawdopodobnie pełen fatalnych błędów. “Funkcjonalność nie równa się jakości, a żadna ilość testów beta nigdy nie ujawni luki w zabezpieczeniach. Zbyt wiele produktów jest po prostu zgodnych z modnym hasłem; używają bezpiecznej kryptografii, ale nie są bezpieczne” – powiedział Bruce Schneier z Security Pitfalls in Cryptography.

Korzystanie z szyfrowania nie jest wystarczające do zapewnienia bezpieczeństwa danych. Istnieje wiele sposobów na ominięcie ochrony, więc jeśli dane są bardzo tajne, należy również pomyśleć o innych sposobach ich ochrony.

Podsumowanie

W tej recenzji wspomnieliśmy o trzech najlepszych dostępnych obecnie aplikacjach do szyfrowania dysku twardego. W rzeczywistości jest ich znacznie więcej. Które narzędzie preferujesz?

We earn commissions using affiliate links.

![Jak skonfigurować połączenie VPN w systemie Windows 11 [Pełny przewodnik] How to Set Up a VPN Connection on Windows 11 [Full Guide]](https://www.privateproxyguide.com/wp-content/uploads/2024/03/How-to-Set-Up-a-VPN-Connection-on-Windows-11-Full-Guide-150x150.jpg)

![Najlepszy hosting w chmurze ([year]) [Linux & Windows] best cloud hosting providers](https://www.privateproxyguide.com/wp-content/uploads/2021/03/best-cloud-hosting-providers-150x150.jpg)

![Najlepsze menedżery haseł ([year]) [dla systemów Windows, iOS i Android] best password managers 2021](https://www.privateproxyguide.com/wp-content/uploads/2021/03/best-password-managers-2021-150x150.jpg)