Il existe une gamme de logiciels spéciaux pour crypter votre disque dur ou séparer des fichiers sous Windows 10. Nous allons passer en revue les meilleurs d’entre eux et vous découvrirez leurs fonctionnalités et comment les utiliser.

Les meilleurs outils pour crypter votre disque dur

1. BitLocker

Il s’agit d’un outil de chiffrement de disque standard intégré au système d’exploitation Windows. Nombreux sont ceux qui l’utilisent sans installer de programmes tiers.

En effet, pourquoi en auraient-ils besoin, si tout est déjà dans le système ? D’une part, ils ont raison. D’autre part, le code est fermé et il n’est pas certain qu’aucune porte dérobée n’ait été laissée pour permettre au FBI et à d’autres parties intéressées d’accéder aux fichiers.

Le chiffrement du disque est effectué à l’aide de l’algorithme AES-128 ou AES-256. Vous pouvez stocker la clé dans le Trusted Platform Module (TPM) sur l’ordinateur lui-même ou sur une clé USB.

Avec le TPM, la clé peut être obtenue immédiatement après le démarrage du système. Vous pouvez vous connecter en utilisant une clé sur un lecteur flash ou en saisissant un code PIN sur le clavier. Vous pouvez utiliser des combinaisons de ces méthodes qui vous offrent de nombreuses options pour restreindre l’accès : uniquement TPM, TPM et USB, TPM et code PIN, ou les trois à la fois.

Avantages

- Vous pouvez le contrôler par le biais de stratégies de groupe.

- Il chiffre les volumes et non les disques physiques. Cela vous permet de chiffrer une matrice de plusieurs disques, ce que d’autres outils de chiffrement ne peuvent pas faire.

- Prend en charge la table de partition GUID (GPT), que même VeraCrypt ne prend pas en charge. Pour chiffrer un disque système GPT à l’aide de VeraCrypt, vous devez d’abord le convertir au format MBR. Dans le cas de BitLocker, cela n’est pas nécessaire.

Cons

- Code fermé propriétaire. Si vous conservez les secrets de votre foyer sur votre ordinateur, BitLocker est parfait. Toutefois, si votre disque est rempli de documents d’importance nationale, il est préférable de trouver autre chose.

Comment utiliser BitLocker

- Dans le champ de recherche de la barre des tâches, saisissez BitLocker et ouvrez-le à partir des résultats de la recherche.

- À côté du disque que vous souhaitez crypter, cliquez sur Activer BitLocker.

- Sélectionnez le mode de déverrouillage du lecteur au démarrage du système. Vous pouvez sélectionner Entrer un mot de passe ou Insérer une clé USB. Nous choisirons l’option du mot de passe.

- Créez un mot de passe, mais gardez à l’esprit qu’il doit être vraiment fort et fiable. L’outil décrit les symboles que vous pouvez utiliser.

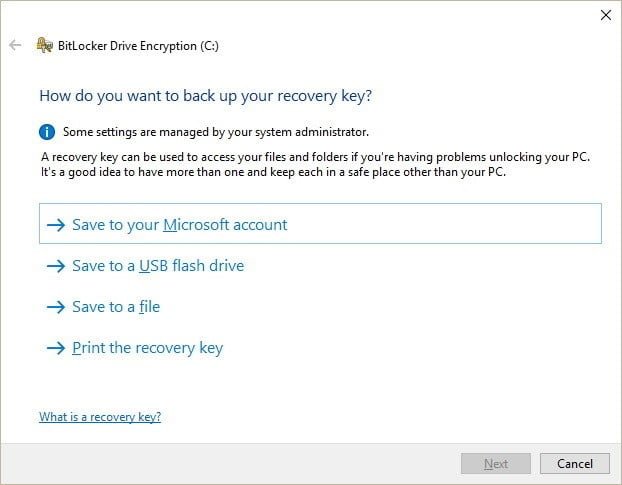

- Sélectionnez le moyen le plus approprié pour sauvegarder la clé de récupération :

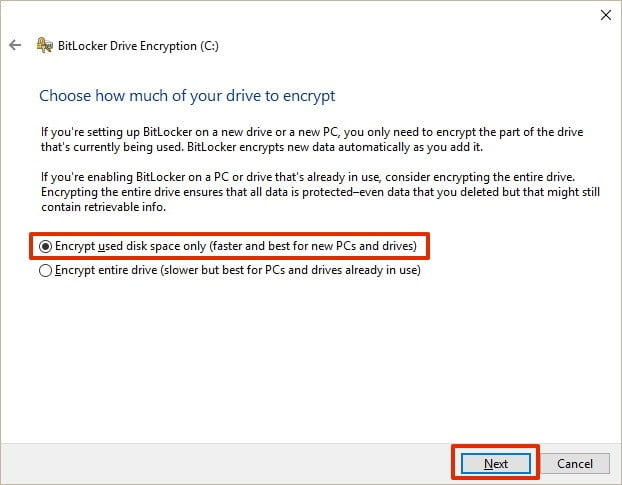

- Choisissez si vous souhaitez crypter l’ensemble du disque ou seulement un espace limité.

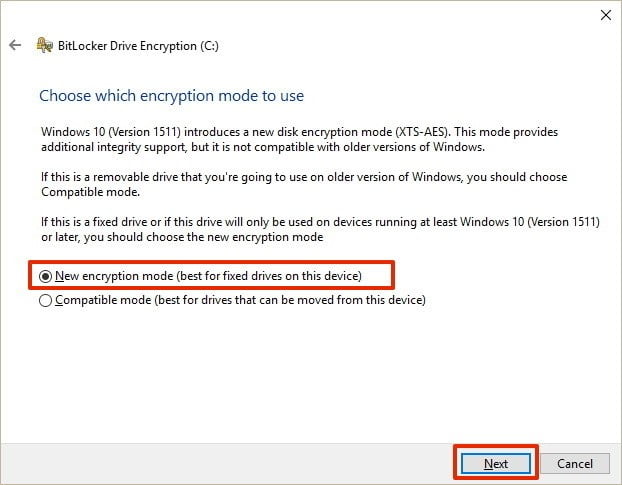

- Sélectionnez le mode de cryptage le plus approprié :

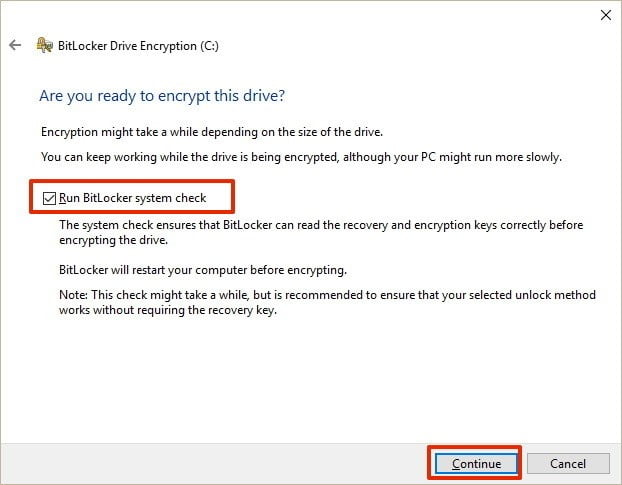

- Activez la fonction Exécuter la vérification du système BitLocker.

- Redémarrez l’ordinateur pour exécuter le chiffrement.

- Lorsque le système redémarre, saisissez le mot de passe que vous avez choisi ci-dessus.

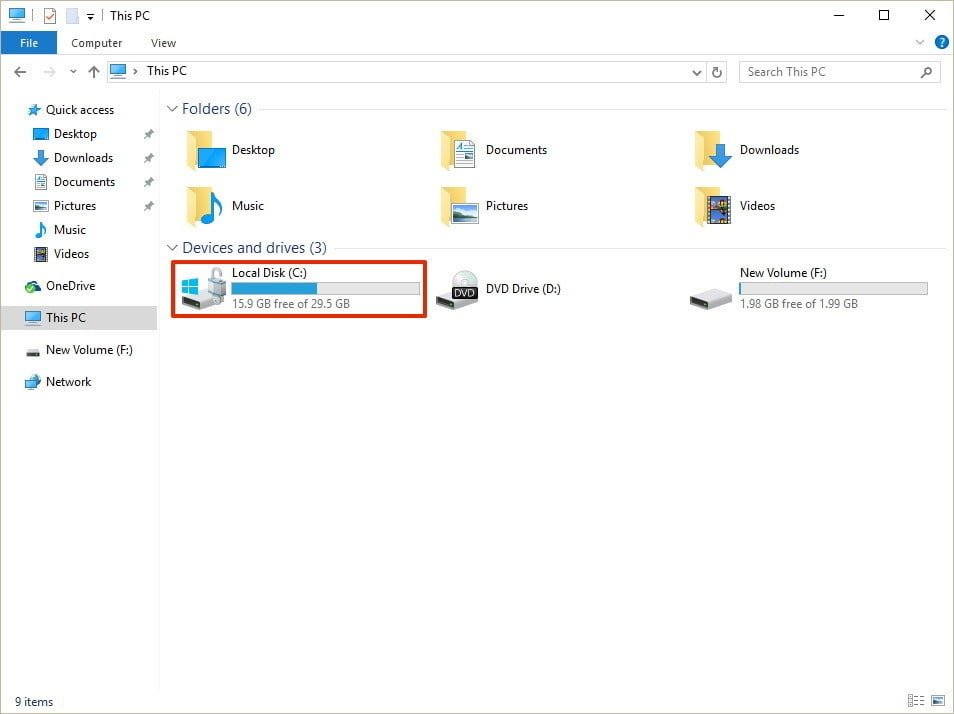

- Attendez que le système chiffre votre disque. Une fois le cryptage terminé, vous verrez apparaître l’icône du cadenas.

2. VeraCrypt

Il s’agit du clone le plus avancé de TrueCrypt, qui était la norme internationale de facto en matière de cryptage. Il possède son propre format, bien qu’il puisse fonctionner en mode TrueCrypt, qui prend en charge les disques cryptés et virtuels au format TrueCrypt. Vous pouvez utiliser VeraCrypt avec d’autres outils de chiffrement.

TrueCrypt a utilisé 1000 itérations pour générer la clé de chiffrement de la partition système, alors que VeraCrypt utilise 327 661 itérations. Pour les partitions standard (non système), VeraCrypt utilise 655 331 itérations pour la fonction de hachage RIPEMD-160 et 500 000 itérations pour les fonctions SHA-2 et Whirlpool. Cela rend les partitions chiffrées beaucoup plus résistantes à une attaque par force brute, mais réduit également de manière significative les performances de travail avec une telle partition.

Avantages

- Open source, ainsi que format propriétaire et plus sûr de disques virtuels et cryptés.

- Protection très fiable grâce à un algorithme de chiffrement puissant et à des fonctions de hachage.

- Utilisation absolument gratuite sans aucune limite.

Inconvénients

- Manque de support UEFI et GPT.

Comment utiliser VeraCrypt

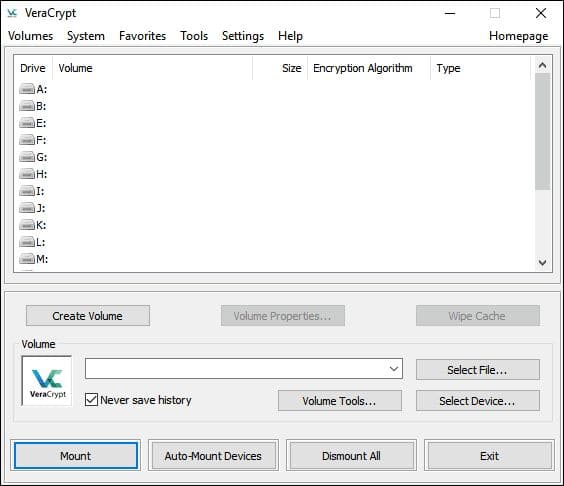

- Téléchargez et installez l’application comme n’importe quelle autre. Il suffit de cliquer sur le fichier d’installation et de suivre les instructions de l’assistant. Pour une utilisation plus pratique, n’oubliez pas d’associer une extension de fichier .hc à VeraCrypt.

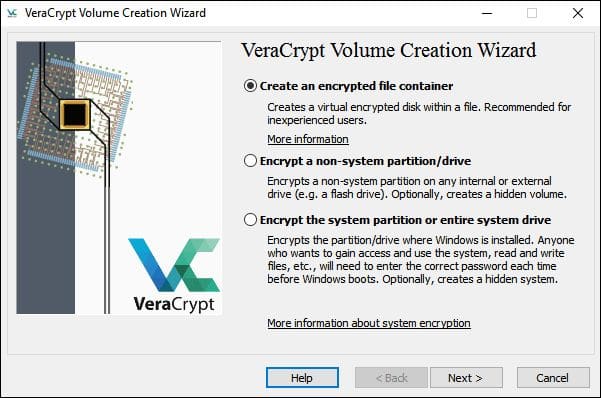

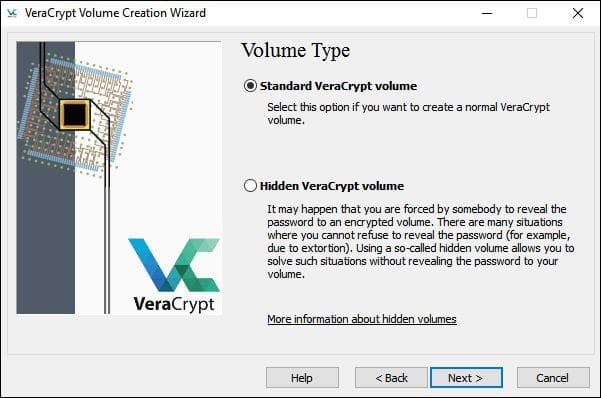

- Lancez l’application, cliquez sur le bouton Créer un volume et sélectionnez le type de volume que vous souhaitez créer. Choisissons l’option “Créer un conteneur de fichiers cryptés”.

- Sélectionnez ensuite Volume caché ou Volume standard. L’option Volume caché n’apporte pas de sécurité supplémentaire, mais elle rendra le travail plus difficile. Choisissons donc l’option Standard.

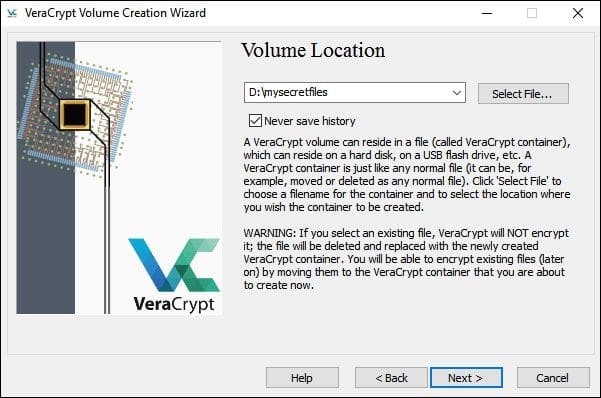

- Sélectionnez l’emplacement où vous allez stocker le volume crypté. Assurez-vous que le disque sur lequel vous allez le stocker dispose de suffisamment d’espace libre.

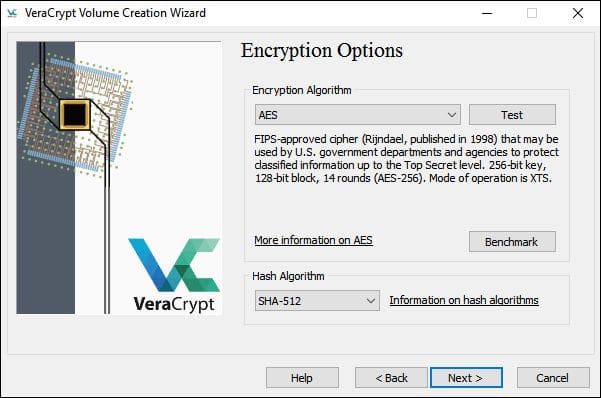

- Choisissez les options de cryptage. Par exemple, choisissons AES et SHA-512. Assurez-vous qu’elles sont extrêmement fiables. Il faudra au moins un an pour décrypter le volume crypté à l’aide de cette combinaison.

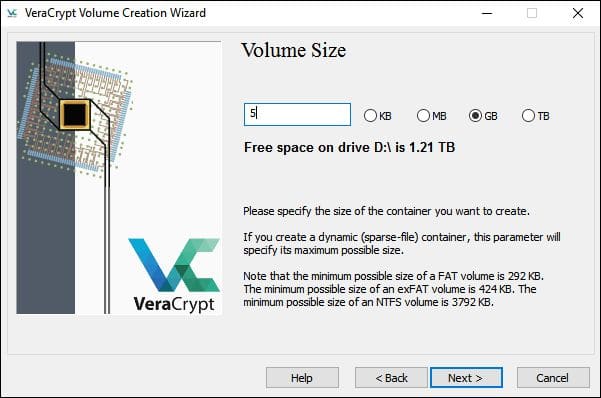

- Choisissez la taille du volume. N’oubliez pas qu’elle ne doit pas être supérieure à l’espace libre disponible. Par exemple, prenons 5 Go.

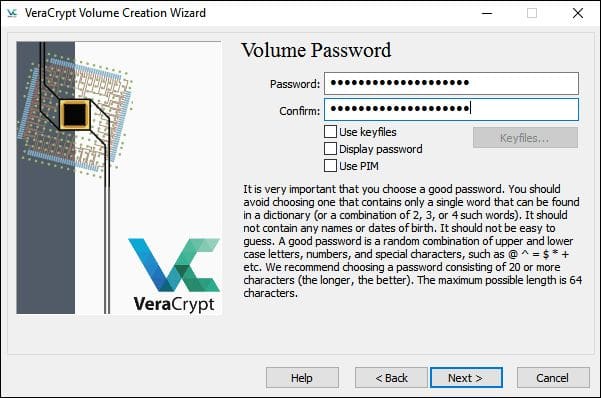

- Créez un mot de passe fort et fiable. Veillez à ce qu’il comporte au moins 20 caractères.

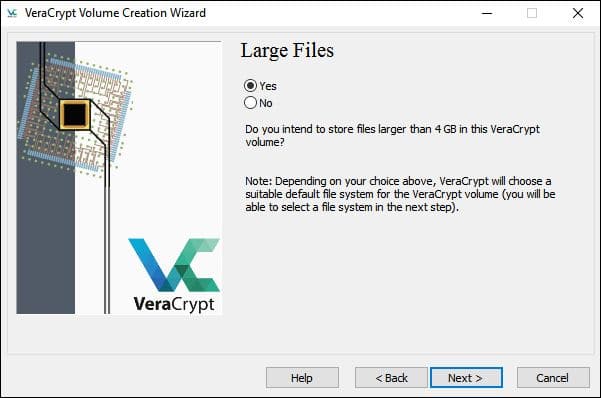

- Confirmez si vous souhaitez stocker les fichiers volumineux. Si vous avez des fichiers de plus de 4 Go, sélectionnez l’option Oui.

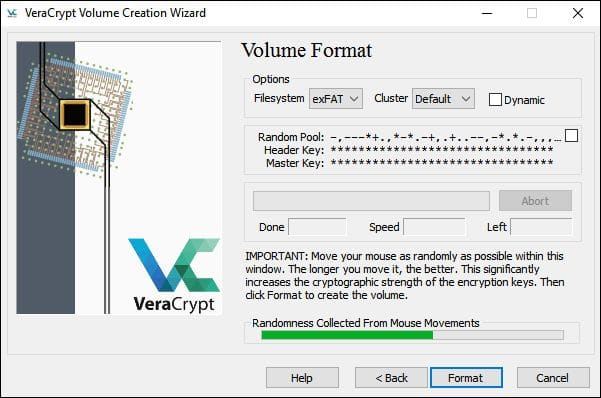

- Déplacez votre souris pour générer un contenu aléatoire pour une meilleure sécurité.

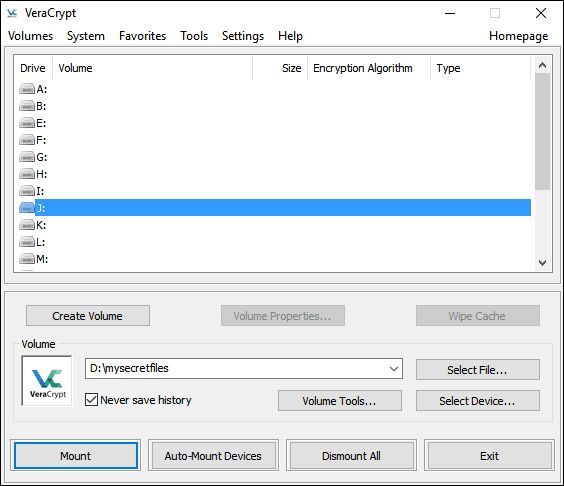

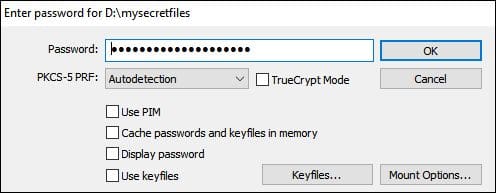

- L’étape suivante consiste à monter le volume crypté. Cliquez sur le bouton Sélectionner un fichier et recherchez le fichier dans le dossier où vous l’avez enregistré. Donnez une lettre libre au volume.

- Entrez le mot de passe et cliquez sur OK.

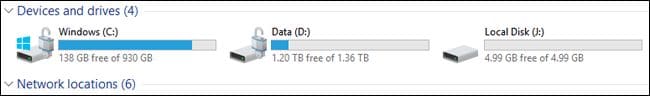

- Dans l’explorateur de fichiers, vous verrez le nouveau disque local avec la lettre que vous avez donnée au volume. Cela signifie que vous avez tout fait correctement et que l’application a créé le disque crypté avec succès.

- Supprimez les fichiers originaux que vous venez de crypter.

3. AxCrypt

AxCrypt est un utilitaire open-source conçu pour protéger les données de l’utilisateur à l’aide du chiffrement. Le programme est distribué gratuitement avec des fonctionnalités quelque peu limitées.

Ce logiciel combine l’encodeur et le gestionnaire de fichiers cryptés. Le travail est basé sur l’algorithme cryptographique AES-128 (AES-256 est disponible dans la version Premium).

Pour protéger ses propres documents, l’utilisateur n’a qu’à créer un compte AxCrypt et à spécifier le mot de passe souhaité. Le processus de gestion des fichiers s’effectue soit en utilisant le gestionnaire intégré, soit en utilisant les éléments correspondants dans le menu contextuel de Windows.

L’utilitaire permet de travailler avec les systèmes de stockage en nuage les plus courants, en déterminant tout d’abord ceux qui sont installés sur l’ordinateur de l’utilisateur, puis en y créant des répertoires protégés. En même temps, il n’y a absolument aucune complication dans la gestion des services en nuage.

Avantages

- Distribution gratuite du produit.

- Source ouverte.

- Prise en charge des systèmes d’exploitation modernes.

- Utilisation de l’algorithme de cryptage AES comme base.

- Interface claire qui ne nécessite pas de configuration difficile.

- Gestion rapide et facile des fichiers en quelques clics de souris.

- Possibilité de contrôle à partir du menu contextuel.

- Bonne communauté de soutien aux produits.

- Prise en charge et disponibilité en plusieurs langues.

- Prise en charge des fichiers de plus de 4 Go.

Inconvénients

- Malgré la protection des fichiers à l’aide de méthodes cryptographiques, l’attaquant est en mesure de les supprimer simplement, en accédant au PC, et de causer ainsi un préjudice à l’utilisateur.

- L’incompatibilité de la police de caractères utilisée dans la conception du programme.

- La nécessité de fournir des données personnelles, notamment des adresses électroniques.

Comment utiliser AxCrypt

- Téléchargez et installez l’application.

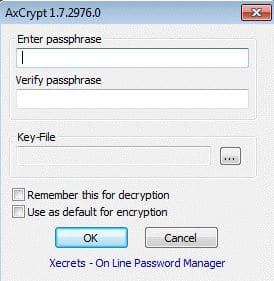

- Sélectionnez le dossier à crypter, cliquez sur le bouton droit de la souris et sélectionnez AxCrypt – Encrypt dans le menu contextuel.

- Ajoutez le mot de passe et vérifiez-le. Assurez-vous que le mot de passe comporte au moins 22 symboles.

- Le fichier crypté portera l’extension .axx.

- Pour ouvrir le fichier, entrez le mot de passe créé.

- Si vous ne souhaitez plus crypter le fichier, cliquez sur le bouton droit de la souris et sélectionnez la fonction Décrypter.

Chiffrement : informations générales

Le cryptage est le processus qui consiste à coder des informations de manière à ce qu’elles ne soient pas accessibles à d’autres personnes si elles ne disposent pas de la clé nécessaire pour les décoder. Le cryptage est généralement utilisé pour protéger des documents sensibles, mais c’est aussi un bon moyen d’empêcher les gens d’essayer de voler vos données personnelles.

Les catégories d’outils de chiffrement

En fait, il existe un grand nombre de logiciels permettant de crypter le disque dur et de séparer les fichiers. Certains de ces programmes utilisent des algorithmes uniques, d’autres sont assez similaires. Cependant, ils peuvent tous être divisés nominalement en 4 catégories principales.

- Utilitaires de cryptage de fichiers et de dossiers. Ces outils de cryptage fonctionnent directement avec les fichiers et les dossiers, contrairement aux utilitaires qui cryptent et stockent les fichiers dans des volumes (archives, par exemple, dans des conteneurs de fichiers). Ces utilitaires de cryptage peuvent fonctionner en mode “à la demande” ou en mode “à la volée”.

- Utilitaires de cryptage de disques virtuels. Ces outils fonctionnent en créant des volumes (conteneurs ou archives cryptés), qui sont représentés dans le système de fichiers comme des disques virtuels ayant leur propre lettre, par exemple L. Ces disques peuvent contenir à la fois des fichiers et des dossiers. Le système de fichiers de l’ordinateur peut lire, écrire et créer des documents en temps réel, par exemple sous forme ouverte. Ces utilitaires fonctionnent à la volée.

- Utilitaires de cryptage de l’ensemble du disque. Ils chiffrent tous les périphériques de stockage, par exemple les disques durs, les partitions et les périphériques USB. Certains utilitaires de cette catégorie peuvent également chiffrer le disque sur lequel le système d’exploitation est installé.

- Utilitaires de chiffrement dans le nuage. Il s’agit d’une nouvelle catégorie d’outils de cryptage. Ces outils de cryptage de fichiers sont utilisés avant le téléchargement ou la synchronisation avec un service en nuage. Les fichiers sont cryptés pendant la transmission et le stockage dans le nuage. Les outils de cryptage en nuage utilisent diverses formes de virtualisation pour permettre l’accès au code source côté client. Dans ce cas, tout le travail se fait à la volée.

Sauvegarder les fichiers originaux

Après avoir copié les fichiers dans un référentiel sécurisé ou après avoir créé leur version cryptée, vous devez absolument effacer les fichiers originaux non cryptés.

Il ne suffit pas de les supprimer, même en contournant la corbeille, car les données restent sur le disque et les programmes de récupération de données peuvent souvent les faire réapparaître.

Certains produits de cryptage sont capables d’éviter ce problème en cryptant un fichier et en écrasant littéralement sa version cryptée sur le disque dur. Cette méthode est la plus courante, bien qu’il soit possible de proposer une option de suppression sécurisée. Si vous choisissez un produit qui ne propose pas cette fonction, vous devez trouver un outil permettant de supprimer les fichiers en toute sécurité.

Les outils les plus fiables sont les “destructeurs”. Cependant, vous devez être extrêmement prudent, car après l’utilisation de ce type de programme, les chances de restaurer l’original sont quasiment nulles. L’écrasement des données avant leur suppression est un moyen assez fiable d’empêcher leur récupération. Les enregistrements de données magnétiques sur le disque dur ne sont en effet pas numériques. En termes simples, ce processus consiste à mettre à zéro les données qui subsistent après la suppression du fichier.

Si vous pensez vraiment que quelqu’un peut utiliser un moyen spécialisé pour récupérer vos fichiers sensibles, vous pouvez installer un utilitaire de suppression sécurisée. Ce type de programme écrasera les données plusieurs fois, de sorte que même les méthodes de récupération spécialisées ne pourront pas récupérer votre disque dur.

Algorithmes de cryptage

L’algorithme de cryptage est comme une boîte noire. Vous récupérez la copie d’un document, d’une image ou d’un autre fichier que vous chargez dans l’algorithme. Mais ce que vous voyez ressemble à un non-sens.

Vous pouvez transformer ce charabia en un document normal par le biais d’une fenêtre en utilisant le même mot de passe que celui que vous avez entré lors du cryptage. C’est le seul moyen de voir le contenu original.

Advanced Encryption Standard (AES) est la norme internationale de facto, et tous les produits respectifs prennent en charge la norme de cryptage AES par défaut. En même temps, chaque logiciel peut utiliser sa propre solution. Vous ne pourrez décrypter le contenu qu’avec le même logiciel que celui que vous avez utilisé pour le crypter. Toutefois, même ceux qui prennent en charge d’autres algorithmes recommandent généralement d’utiliser AES. Pour un utilisateur ordinaire, l’AES est tout simplement une excellente solution.

Cryptographie à clé publique et partage

Les mots de passe sont importants et vous devriez les garder privés, n’est-ce pas ? Ce n’est pas le cas lorsque l’on utilise l’infrastructure à clé publique (ICP), qui est utilisée en cryptographie. Avec l’ICP, vous disposez de deux clés.

L’une d’elles est publique et vous pouvez la partager avec n’importe qui, l’enregistrer dans la clé d’échange, l’imprimer ou la tatouer sur votre front – en général, vous pouvez en faire ce que vous voulez. L’autre clé est privée et doit être protégée de manière fiable.

Si vous voulez envoyer un document secret à quelqu’un, il vous suffit de le chiffrer avec la clé publique. Lorsque vous le recevez, vous pouvez l’utiliser pour décrypter le document.

C’est tout simple ! En utilisant ce système dans l’autre sens, vous pouvez créer une signature numérique qui confirme que votre document vient de vous et qu’il n’a pas été modifié. Comment faire ? Il suffit de le crypter avec votre clé privée. Le fait que votre clé publique le décrypte prouve que vous avez le droit de le modifier.

La prise en charge de l’ICP est moins courante que celle des algorithmes symétriques traditionnels. Si vous souhaitez partager le fichier avec quelqu’un et que votre outil de cryptage ne prend pas en charge l’ICP, il existe d’autres options de partage. De nombreux produits permettent de créer des fichiers exécutables autodécryptés.

Ce qu’il faut garder à l’esprit

Les systèmes d’exploitation sont assez vulnérables : vos échos de données personnelles – fichiers de pagination, fichiers temporaires, fichiers en mode d’économie d’énergie (mode veille), fichiers supprimés, cache du navigateur, etc.

La mise en évidence de ces données personnelles n’est pas une tâche triviale. Si vous devez protéger les données du disque dur lors de leur transfert ou de leur réception, c’est un véritable défi.

Par exemple, lorsque vous créez une archive cryptée de fichiers ou que vous décompressez une telle archive, les versions originales des fichiers ou les copies des fichiers originaux de cette archive restent sur le disque dur.

Elles peuvent également rester dans des emplacements de stockage temporaires (comme les dossiers Temp, etc.). Il s’avère que la tâche consistant à supprimer ces versions originales ne consiste pas simplement à supprimer ces fichiers à l’aide de la commande “supprimer”.

Le fait que le programme de cryptage fonctionne ne signifie pas qu’il est sûr. De nouveaux utilitaires de chiffrement apparaissent souvent après que quelqu’un a lu des ouvrages sur la cryptographie d’application, choisi un algorithme et commencé à le développer. Quelqu’un peut même utiliser un code open-source éprouvé, implémenter une interface utilisateur, s’assurer que cela fonctionne et penser que tout est fini. Mais ce n’est pas le cas. Un tel programme est probablement truffé de bogues mortels. “La fonctionnalité n’est pas synonyme de qualité, et aucun test bêta ne révélera jamais une faille de sécurité. Trop de produits sont simplement conformes à des mots à la mode ; ils utilisent une cryptographie sécurisée, mais ne sont pas sûrs”, a déclaré Bruce Schneier dans Security Pitfalls in Cryptography (Pièges de la sécurité en cryptographie).

L’utilisation du cryptage ne suffit pas à garantir la sécurité de vos données. Il existe de nombreux moyens de contourner la protection. Si vos données sont très secrètes, vous devez donc réfléchir à d’autres moyens de les protéger.

Conclusion

Dans cet article, nous avons mentionné trois des meilleures applications disponibles à l’heure actuelle pour crypter votre disque dur. En réalité, il en existe beaucoup d’autres. Quel outil préférez-vous ?

We earn commissions using affiliate links.

![Comment configurer une connexion VPN sous Windows 11 [Guide complet] How to Set Up a VPN Connection on Windows 11 [Full Guide]](https://www.privateproxyguide.com/wp-content/uploads/2024/03/How-to-Set-Up-a-VPN-Connection-on-Windows-11-Full-Guide-150x150.jpg)

![Comment sauvegarder un téléphone Android sur un PC How to Backup Android Phone to PC in 2021 [Contacts, Photos, Messages..]](https://www.privateproxyguide.com/wp-content/uploads/2019/03/How-to-Backup-Android-150x150.jpg)