Esiste una gamma di software speciali per crittografare il disco rigido o i file separati su Windows 10. Passeremo in rassegna i migliori e vi illustreremo le loro caratteristiche e le modalità di utilizzo.

I migliori strumenti per crittografare il disco rigido

1. BitLocker

È uno strumento standard di crittografia del disco integrato nel sistema operativo Windows. Molti lo utilizzano senza installare programmi di terze parti.

In effetti, perché dovrebbero averne bisogno, se tutto è già presente nel sistema? Da un lato, hanno ragione. D’altra parte, il codice è chiuso e non c’è certezza che non vi siano state lasciate delle backdoor per consentire all’FBI e ad altre parti interessate di accedere ai file.

La crittografia del disco viene eseguita con l’algoritmo AES-128 o AES-256. È possibile memorizzare la chiave nel Trusted Platform Module (TPM) sul computer stesso o su un’unità flash.

Con il TPM, la chiave può essere ottenuta immediatamente dopo l’avvio del sistema. È possibile accedere utilizzando una chiave su un’unità flash o immettendo un codice PIN dalla tastiera. È possibile utilizzare combinazioni di questi metodi che offrono diverse opzioni per limitare l’accesso: solo TPM, TPM e USB, TPM e PIN o tutti e tre insieme.

Vantaggi

- È possibile controllarlo tramite i criteri di gruppo.

- Crittografa i volumi, non i dischi fisici. Ciò consente di crittografare un array di diversi dischi, cosa che altri strumenti di crittografia non possono fare.

- Supporta la tabella delle partizioni GUID (GPT), che nemmeno VeraCrypt supporta. Per crittografare un disco GPT di sistema con VeraCrypt, è necessario prima convertirlo nel formato MBR. Nel caso di BitLocker, questa operazione non è necessaria.

Contro

- Codice chiuso proprietario. Se sul vostro computer conservate i segreti della vostra famiglia, BitLocker è ottimo. Tuttavia, se il vostro disco è pieno di documenti di importanza nazionale, è meglio trovare qualcos’altro.

Come utilizzare BitLocker

- Nel campo di ricerca sulla barra delle applicazioni, digitate BitLocker e apritelo dai risultati della ricerca.

- Accanto all’unità che si desidera crittografare, fare clic su Attiva BitLocker.

- Selezionare la modalità di sblocco dell’unità all’avvio del sistema. È possibile selezionare Inserisci una password o Inserisci un’unità flash USB. Noi sceglieremo l’opzione password.

- Create una password, ma tenete presente che deve essere molto forte e affidabile. Lo strumento descrive i simboli che è possibile utilizzare.

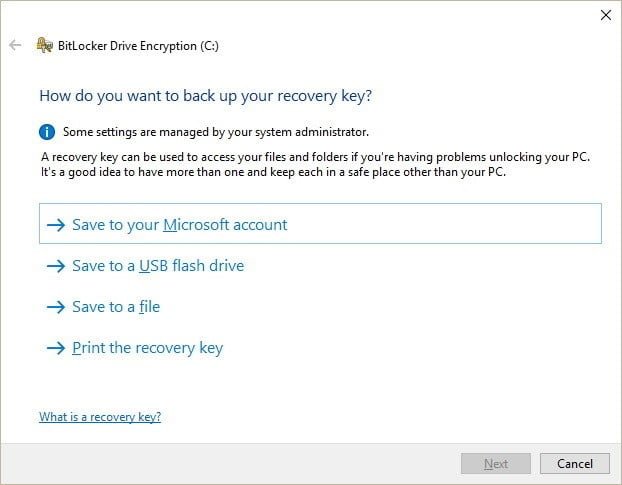

- Selezionare il modo più adatto per eseguire il backup della chiave di recupero:

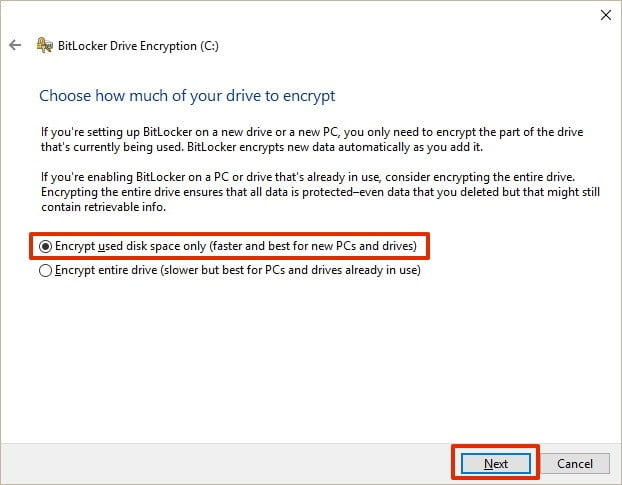

- Selezionare se si desidera crittografare l’intero disco o solo uno spazio limitato.

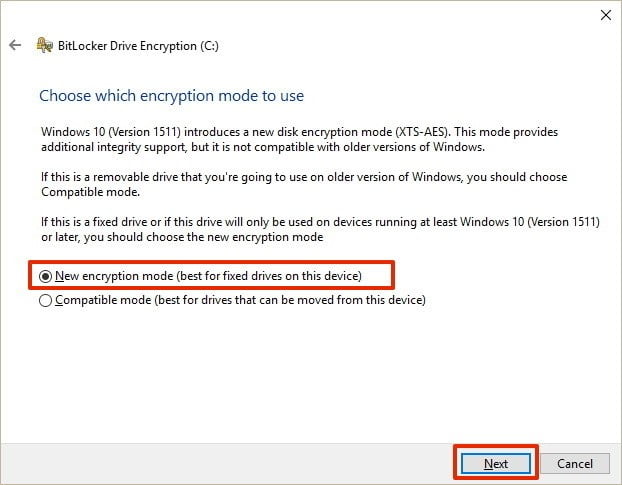

- Selezionare la modalità di crittografia più adatta:

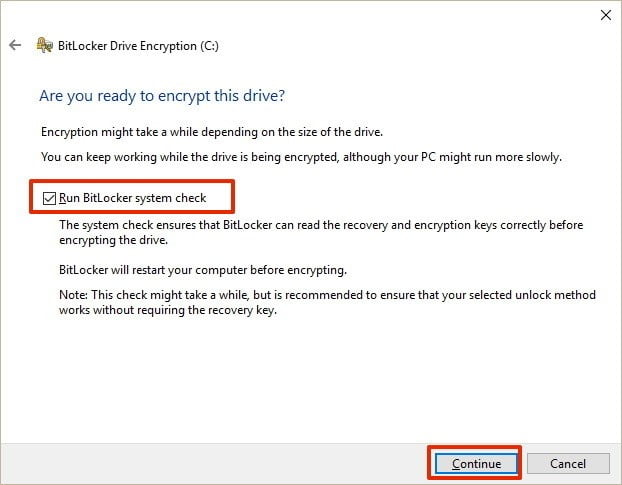

- Attivare la funzione Esegui controllo sistema BitLocker.

- Riavviare il computer per eseguire la crittografia.

- Al riavvio del sistema, digitare la password scelta in precedenza.

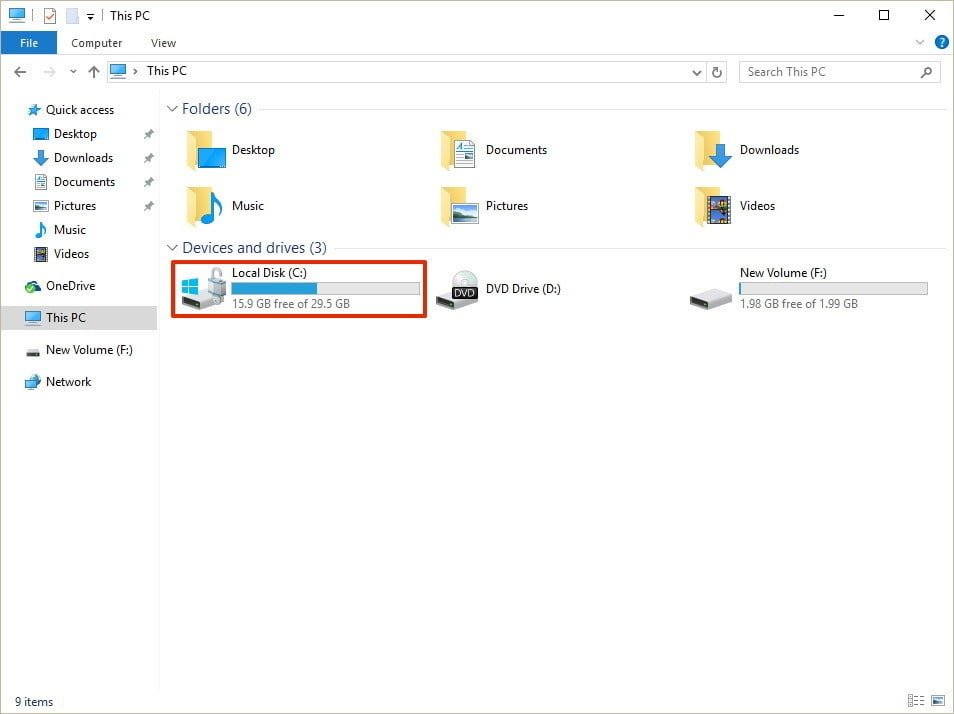

- Attendere che il sistema cripti l’unità. Al termine, verrà visualizzata l’icona del lucchetto.

2. VeraCrypt

È il clone più avanzato di TrueCrypt, che era lo standard di crittografia internazionale de facto. Ha un formato proprio, anche se è in grado di lavorare in modalità TrueCrypt, che supporta dischi virtuali e crittografati nel formato TrueCrypt. È possibile utilizzare VeraCrypt con altri strumenti di crittografia.

TrueCrypt ha utilizzato 1000 iterazioni per generare la chiave per criptare la partizione di sistema, mentre VeraCrypt utilizza 327.661 iterazioni. Per le partizioni standard (non di sistema), VeraCrypt utilizza 655.331 iterazioni per la funzione di hash RIPEMD-160 e 500.000 iterazioni per le funzioni SHA-2 e Whirlpool. Questo rende le partizioni crittografate molto più resistenti a un attacco di forza bruta, ma riduce anche in modo significativo le prestazioni del lavoro con una partizione di questo tipo.

I vantaggi

- Formato open source, ma anche proprietario e più sicuro, di dischi virtuali e crittografati.

- Protezione altamente affidabile con un forte algoritmo di crittografia e funzioni di hash.

- Utilizzo assolutamente gratuito e senza limiti.

Contro

- Manca il supporto per UEFI e GPT.

Come utilizzare VeraCrypt

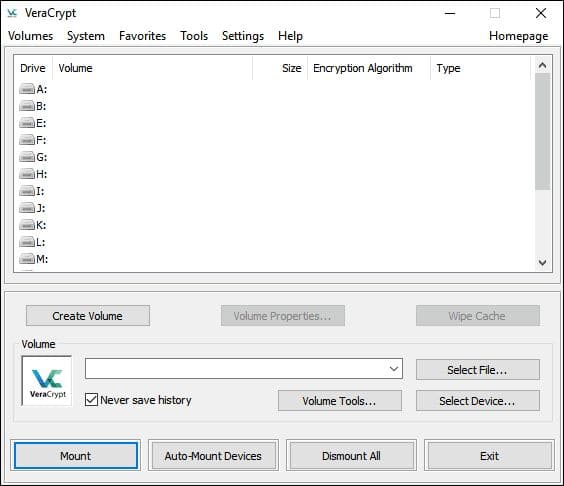

- Scaricare e installare l’applicazione come qualsiasi altra. Basta fare clic sul file di installazione e seguire le istruzioni della procedura guidata. Per un uso più pratico, non dimenticate di associare a VeraCrypt un’estensione di file .hc.

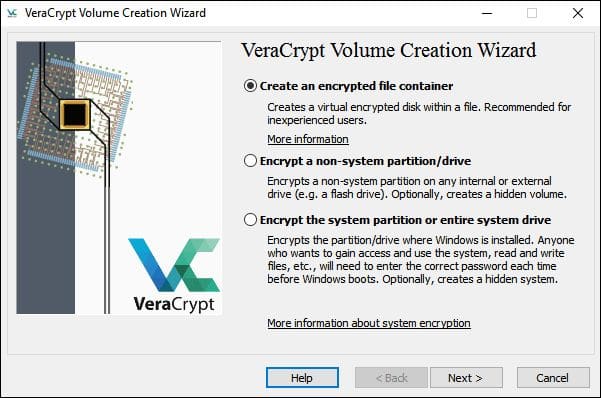

- Eseguite l’applicazione, fate clic sul pulsante Crea volume e selezionate il tipo di volume che desiderate creare. Scegliamo l’opzione “Crea un contenitore di file crittografati”.

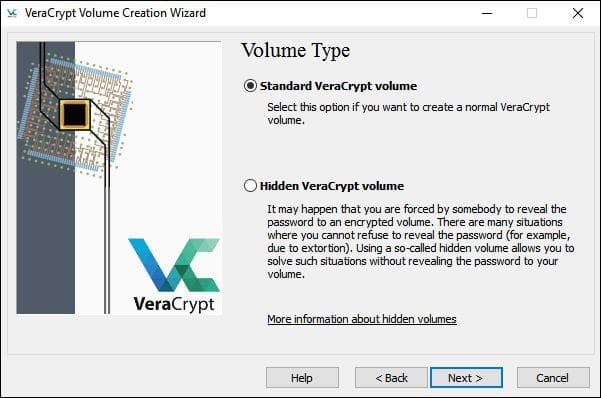

- Quindi, selezionare Volume nascosto o Standard. L’opzione Volume nascosto non fornisce una sicurezza aggiuntiva, ma rende il lavoro più difficile. Selezioniamo quindi l’opzione Standard.

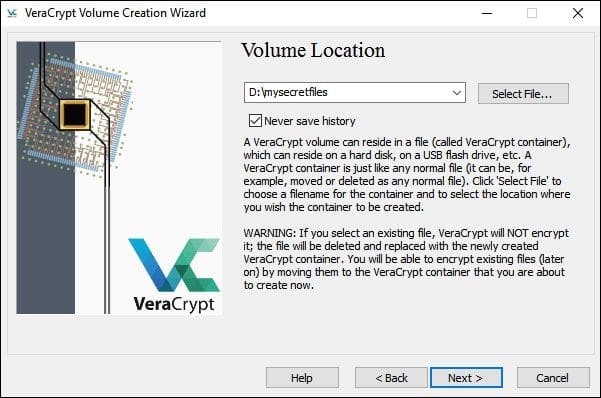

- Selezionate la posizione in cui memorizzare il volume crittografato. Assicuratevi che l’unità in cui lo memorizzerete abbia abbastanza spazio libero.

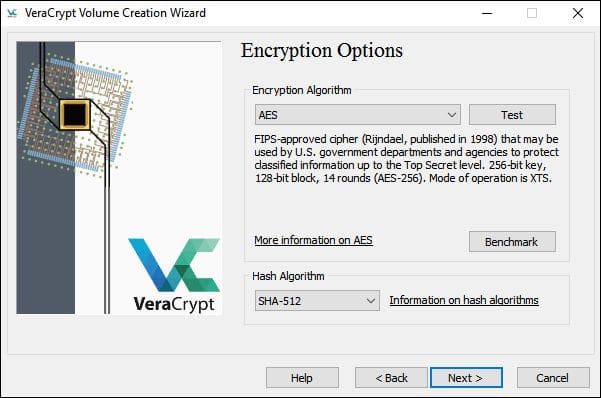

- Scegliere le opzioni di crittografia. Ad esempio, scegliamo AES e SHA-512. Assicuratevi assolutamente che siano estremamente affidabili. Ci vorrà almeno un anno per decifrare il volume crittografato con questa combinazione.

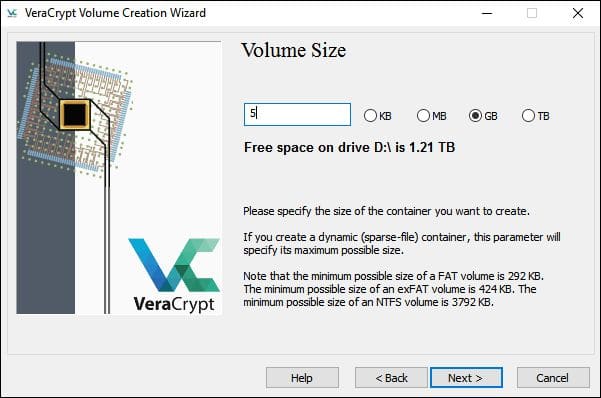

- Scegliete la dimensione del volume. Ricordate che non deve essere più grande dello spazio libero disponibile. Ad esempio, prendiamo 5 GB.

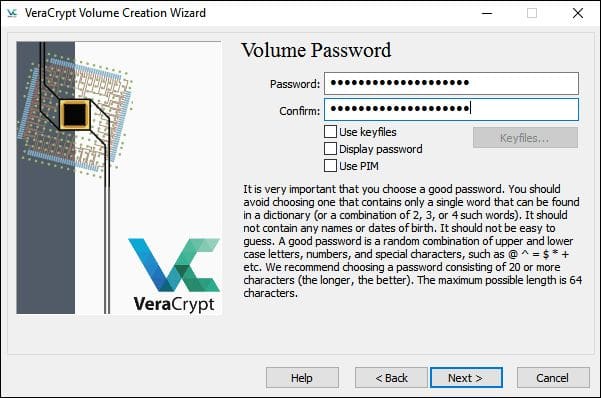

- Create una password forte e affidabile. La password deve essere lunga almeno 20 caratteri.

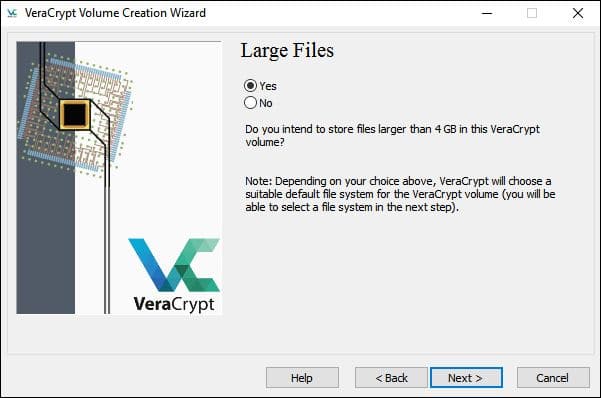

- Confermare se si desidera archiviare i file di grandi dimensioni. Se i file sono più grandi di 4 GB, selezionare l’opzione Sì.

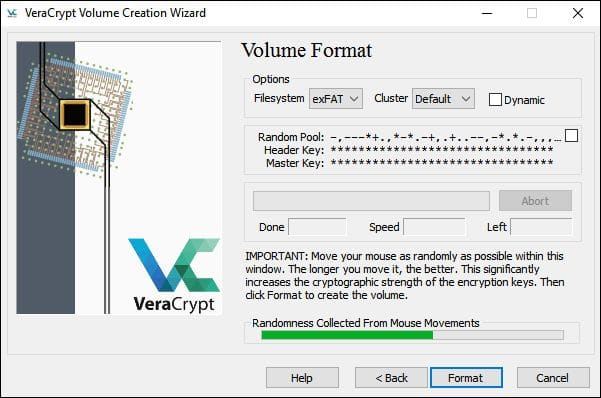

- Muovete il mouse per generare contenuti casuali per una maggiore sicurezza.

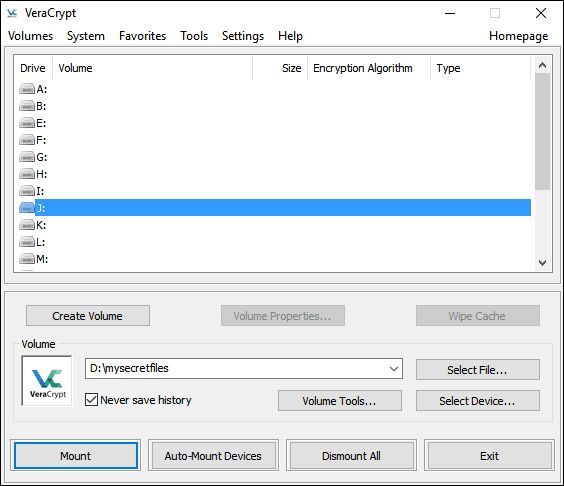

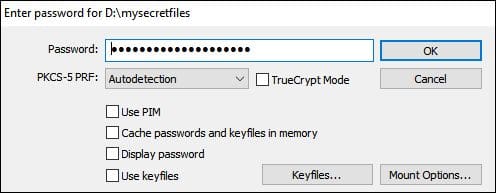

- Il passo successivo è quello di montare il volume crittografato. Fare clic sul pulsante Seleziona file e trovare il file nella cartella in cui è stato salvato. Assegnare al volume una lettera libera.

- Immettere la password e fare clic su OK.

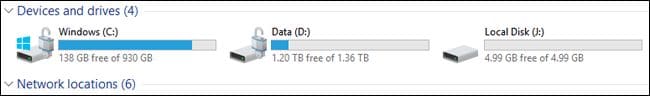

- In Esplora file verrà visualizzato il nuovo disco locale con la lettera assegnata al volume. Ciò significa che avete fatto tutto correttamente e che l’applicazione ha creato l’unità crittografata con successo.

- Eliminare i file originali appena crittografati.

3. AxCrypt

AxCrypt è un’utility open-source progettata per proteggere i dati dell’utente tramite la crittografia. Il programma è distribuito gratuitamente con funzionalità piuttosto limitate.

Questo software combina il codificatore e il gestore di file criptati. Il lavoro si basa sull’algoritmo crittografico AES-128 (AES-256 è disponibile nella versione Premium).

Tutto ciò che l’utente deve fare per proteggere i propri documenti è registrare un account AxCrypt e specificare la password desiderata. Il processo di gestione dei file può essere effettuato utilizzando il gestore integrato o le voci corrispondenti nel menu contestuale di Windows.

L’utility supporta il lavoro con i più diffusi archivi cloud, determinando innanzitutto quali sono installati sul computer dell’utente e creando poi directory protette. Allo stesso tempo, non vi è alcuna complicazione nella gestione dei servizi cloud.

I vantaggi

- Distribuzione gratuita del prodotto.

- Open-source.

- Supporto per i sistemi operativi moderni.

- Utilizzo dell’algoritmo di crittografia AES come base.

- Interfaccia chiara che non richiede una configurazione difficile.

- Gestione dei file semplice e veloce con pochi clic del mouse.

- Possibilità di controllo dal menu contestuale.

- Buon supporto al prodotto da parte della comunità.

- Supporto e disponibilità multilingue.

- Supporta file di dimensioni superiori a 4 GB.

Contro

- Nonostante la protezione dei file con metodi crittografici, il malintenzionato è in grado di eliminarli semplicemente, ottenendo l’accesso al PC, e quindi di danneggiare l’utente.

- Il font incompatibile utilizzato nella progettazione del programma.

- La necessità di fornire dati personali, in particolare indirizzi e-mail.

Come utilizzare AxCrypt

- Scaricare e installare l’applicazione.

- Selezionate la cartella che volete criptare, fate clic con il tasto destro del mouse e selezionate AxCrypt – Encrypt nel menu contestuale.

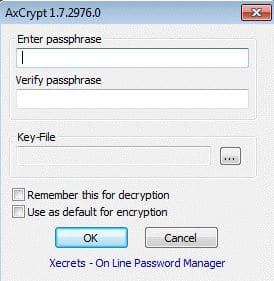

- Aggiungere la password e verificarla. Assicuratevi che la password sia lunga almeno 22 simboli.

- Il file crittografato avrà l’estensione .axx.

- Per aprire il file, inserire la password creata.

- Se non si desidera più criptare il file, fare clic con il tasto destro del mouse e selezionare la funzione Decripta.

Crittografia: informazioni generali

La crittografia è il processo di codifica delle informazioni in modo che non possano essere accessibili ad altre persone se non dispongono della chiave necessaria per decodificarle. La crittografia viene solitamente utilizzata per proteggere documenti sensibili, ma è anche un buon modo per impedire che qualcuno tenti di rubare i vostri dati personali.

Le categorie di strumenti di crittografia

Esiste un’enorme quantità di software per crittografare il disco rigido e separare i file. Alcuni di questi programmi utilizzano algoritmi unici, altri sono piuttosto simili. Tuttavia, tutti possono essere nominalmente suddivisi in 4 categorie principali.

- Utilità di crittografia di file e cartelle. Questi strumenti di crittografia lavorano direttamente con i file e le cartelle, a differenza delle utility che crittografano e memorizzano i file in volumi (archivi, ad esempio, in contenitori di file). Queste utility di crittografia possono funzionare in modalità “on demand” o “on the fly”.

- Utilità di crittografia per dischi virtuali. Questi strumenti funzionano attraverso la creazione di volumi (contenitori o archivi crittografati), che sono rappresentati nel file system come dischi virtuali con una propria lettera, ad esempio L. Questi dischi possono contenere sia file che cartelle. Il file system del computer può leggere, scrivere e creare documenti in tempo reale, ad esempio in forma aperta. Queste utility funzionano al volo.

- Utilità di crittografia dell’intera unità. Crittografano tutti i dispositivi di archiviazione, ad esempio dischi rigidi, partizioni e dispositivi USB. Alcune utility di questa categoria possono crittografare anche il disco in cui è installato il sistema operativo.

- Utilità di crittografia cloud. Si tratta di una nuova categoria di strumenti di crittografia. Questi strumenti di crittografia dei file vengono utilizzati prima del download o della sincronizzazione con un servizio cloud. I file vengono crittografati durante la trasmissione e l’archiviazione nel cloud. Gli strumenti di crittografia cloud utilizzano varie forme di virtualizzazione per fornire l’accesso al codice sorgente sul lato client. In questo caso, tutto il lavoro avviene in modalità on-the-fly.

Salvare i file originali

Dopo aver copiato i file in un repository sicuro o dopo aver creato la loro versione crittografata, è assolutamente necessario cancellare i file originali non crittografati.

Eliminarli semplicemente non è sufficiente, anche se lo si fa bypassando il cestino, perché i dati rimangono sul disco e i programmi di recupero dati possono spesso riportarli indietro.

Alcuni prodotti di crittografia sono in grado di evitare questo problema crittografando un file e sovrascrivendo letteralmente la sua versione crittografata sul disco rigido. Questo metodo è più comune, anche se è possibile offrire l’eliminazione sicura come opzione. Se si sceglie un prodotto che non offre questa funzione, è necessario trovare uno strumento per eliminare i file in modo sicuro.

I più affidabili sono i cosiddetti shredder. Tuttavia, è necessario fare molta attenzione perché, dopo aver utilizzato questo tipo di programma, le possibilità di ripristinare l’originale sono quasi nulle. La sovrascrittura dei dati prima dell’eliminazione è un’operazione anti-recupero abbastanza affidabile. I dati magnetici registrati sul disco rigido non sono infatti digitali. In parole povere, questo processo comporta l’azzeramento dei dati rimasti dopo l’eliminazione del file.

Se pensate davvero che qualcuno possa utilizzare un mezzo specializzato per recuperare i vostri file sensibili, potete installare un’utility di rimozione sicura. Questo tipo di programma sovrascrive i dati più volte, in modo che anche i metodi di recupero specializzati non siano in grado di recuperare il disco rigido.

Algoritmi di crittografia

L’algoritmo di crittografia è come una scatola nera. Si ottiene il dump di un documento, di un’immagine o di un altro file caricato su di esso. Ma ciò che si vede sembra senza senso.

È possibile trasformare questa assurdità in un documento normale attraverso una finestra, utilizzando la stessa password immessa durante la crittografia. Questo è l’unico modo per poter vedere il contenuto originale.

L’Advanced Encryption Standard (AES) è lo standard internazionale di fatto e tutti i rispettivi prodotti supportano lo standard di crittografia AES per impostazione predefinita. Allo stesso tempo, ogni software può utilizzare una soluzione unica. Sarà possibile decifrare il contenuto solo con lo stesso software con cui è stato crittografato. Tuttavia, anche coloro che supportano altri algoritmi, di norma, raccomandano di utilizzare AES. Per un utente comune, AES è semplicemente un’ottima soluzione.

Crittografia a chiave pubblica e condivisione

Le password sono importanti e vanno tenute private, giusto? Beh, non quando si utilizza l’infrastruttura a chiave pubblica (PKI), utilizzata nella crittografia. Con la PKI si ottengono due chiavi.

Una è pubblica e potete condividerla con chiunque, registrarla nella chiave di scambio, stamparla o tatuarvela sulla fronte – in generale, farne ciò che volete. L’altra chiave è privata e deve essere protetta in modo affidabile.

Se si vuole inviare un documento segreto a qualcuno, basta crittografarlo con la chiave pubblica. Quando lo ricevete, potete usarla per decifrare il documento.

È semplice! Utilizzando questo sistema al contrario, è possibile creare una firma digitale che conferma che il documento proviene da voi e non è stato modificato. Come? Basta crittografarlo con la vostra chiave privata. Il fatto che la vostra chiave pubblica lo decifri è la prova che avete il diritto di modificarlo.

Il supporto della PKI è meno comune rispetto agli algoritmi simmetrici tradizionali. Se volete condividere il file con qualcuno e il vostro strumento di crittografia non supporta la PKI, ci sono altre opzioni per la condivisione. Molti prodotti consentono la creazione di file eseguibili autodecifrabili.

Cosa tenere presente

I sistemi operativi sono piuttosto vulnerabili: gli echi dei vostri dati personali – file di paging, file temporanei, file della modalità di risparmio energetico (sleep mode), file eliminati, cache del browser e così via – rimarranno molto probabilmente su qualsiasi computer che utilizzate per accedere ai dati.

L’eliminazione di questi dati personali non è un compito banale. Se è necessario proteggere i dati del disco rigido durante il trasferimento o la ricezione, si tratta di una sfida non da poco.

Ad esempio, quando si crea un archivio crittografato di file o si decomprime un tale archivio, le versioni originali dei file o le copie dei file originali di questo archivio rimangono sul disco rigido.

Possono anche rimanere in posizioni di archiviazione temporanea (come le cartelle Temp, ecc.). E si scopre che il compito di eliminare queste versioni originali diventa un compito che non consiste semplicemente nell’eliminare questi file con il comando “cancella”.

Il fatto che il programma di crittografia funzioni non significa che sia sicuro. Spesso compaiono nuovi programmi di crittografia dopo che qualcuno ha letto la crittografia applicativa, ha scelto un algoritmo e ha iniziato a sviluppare. Qualcuno può anche utilizzare un codice open-source collaudato, implementare un’interfaccia utente, assicurarsi che funzioni e pensare che sia tutto finito. Ma non è così. Un programma del genere è probabilmente pieno di bug fatali. “La funzionalità non è sinonimo di qualità, e nessuna quantità di beta test rivelerà mai una falla nella sicurezza. Troppi prodotti sono solo conformi alle parole d’ordine; usano una crittografia sicura, ma non sono sicuri”, ha affermato Bruce Schneier in Security Pitfalls in Cryptography.

L’uso della crittografia non è sufficiente a garantire la sicurezza dei dati. Ci sono molti modi per aggirare la protezione, quindi se i vostri dati sono molto segreti, dovete pensare anche ad altri modi per proteggerli.

Conclusione

In questa recensione abbiamo citato tre delle migliori app disponibili al momento per crittografare il disco rigido. In realtà, ce ne sono molte altre. Quale strumento preferite?

We earn commissions using affiliate links.

![Migliori cloud hosting ([year]) [Linux & Windows] best cloud hosting providers](https://www.privateproxyguide.com/wp-content/uploads/2021/03/best-cloud-hosting-providers-150x150.jpg)

![Migliori gestori di password ([year]) [per Windows, iOS & Android] best password managers 2021](https://www.privateproxyguide.com/wp-content/uploads/2021/03/best-password-managers-2021-150x150.jpg)

![Come impostare una connessione VPN su Windows 11 [Guida completa] How to Set Up a VPN Connection on Windows 11 [Full Guide]](https://www.privateproxyguide.com/wp-content/uploads/2024/03/How-to-Set-Up-a-VPN-Connection-on-Windows-11-Full-Guide-150x150.jpg)