Existe una gama de software especial para cifrar su disco duro o archivos separados en Windows 10. Vamos a revisar los mejores de ellos y aprenderá sobre sus características y cómo usarlos.

Las mejores herramientas para cifrar tu disco duro

1. BitLocker

Esta es una herramienta de cifrado de disco estándar integrada en el sistema operativo Windows. Muchos lo usan sin instalar programas de terceros.

De hecho, ¿por qué deberían necesitarlo, si todo ya está en el sistema? Por un lado, tienen razón. Por otro lado, el código está cerrado y no hay certeza de que no quedaran puertas traseras para que el FBI y otras partes interesadas pudieran acceder a los archivos.

El cifrado del disco se realiza mediante el algoritmo AES-128 o AES-256. Puede almacenar la clave en el Módulo de plataforma segura (TPM) en la propia computadora o en una unidad flash.

Con TPM, la clave se puede obtener inmediatamente después del inicio del sistema. Puede iniciar sesión usando una tecla en una unidad flash o ingresando un código PIN desde el teclado. Puede usar combinaciones de estos métodos que le brindan muchas opciones para restringir el acceso: solo TPM, TPM y USB, TPM y PIN, o los tres a la vez.

Beneficios

- Puede controlarlo a través de políticas de grupo.

- Cifra volúmenes, no discos físicos. Esto le permite cifrar una matriz de varios discos, lo que no pueden hacer otras herramientas de cifrado.

- Admite la tabla de particiones GUID (GPT), que ni siquiera VeraCrypt es compatible. Para cifrar un disco GPT del sistema con VeraCrypt, primero debe convertirlo al formato MBR. En el caso de BitLocker, esto no es necesario.

Desventajas

- Código cerrado propietario. Si guarda los secretos de su hogar en su computadora, BitLocker es genial. Sin embargo, si su disco está lleno de documentos de importancia nacional, es mejor buscar algo más.

Cómo utilizar BitLocker

- En el campo de búsqueda de la barra de tareas, ingrese BitLocker y ábralo desde los resultados de la búsqueda.

- Junto a la unidad que desea cifrar, haga clic en Activar BitLocker.

- Seleccione la forma de desbloquear la unidad al iniciar el sistema. Puede seleccionar Ingresar una contraseña o Insertar una unidad flash USB. Elegiremos la opción de contraseña.

- Cree una contraseña, pero tenga en cuenta que debe ser realmente segura y confiable. La herramienta describe qué símbolos puede utilizar.

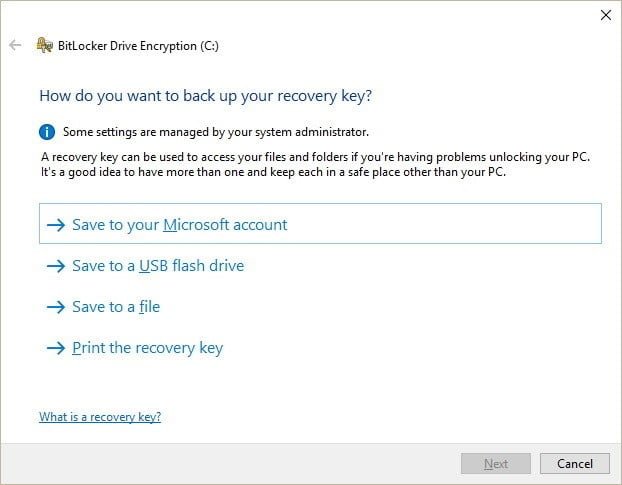

- Seleccione la forma más adecuada de hacer una copia de seguridad de la clave de recuperación:

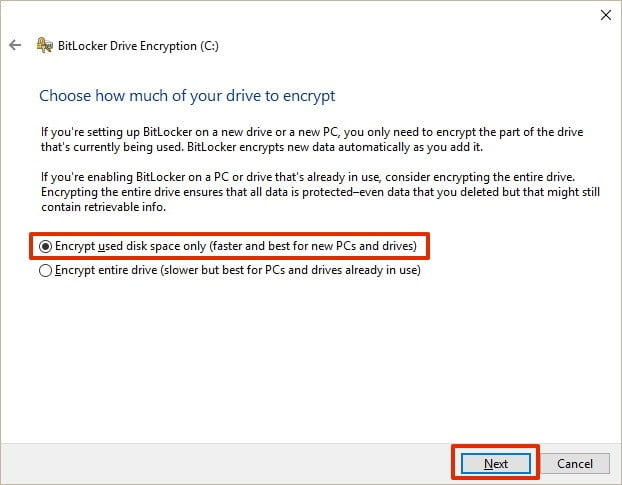

- Seleccione si desea cifrar todo el disco o solo un espacio limitado.

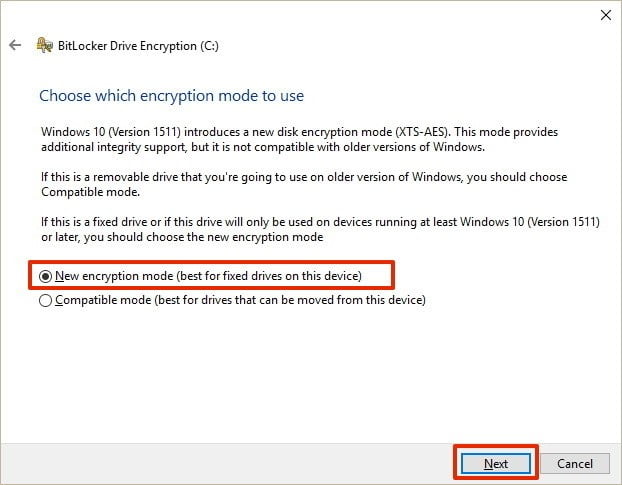

- Seleccione el modo de cifrado más adecuado:

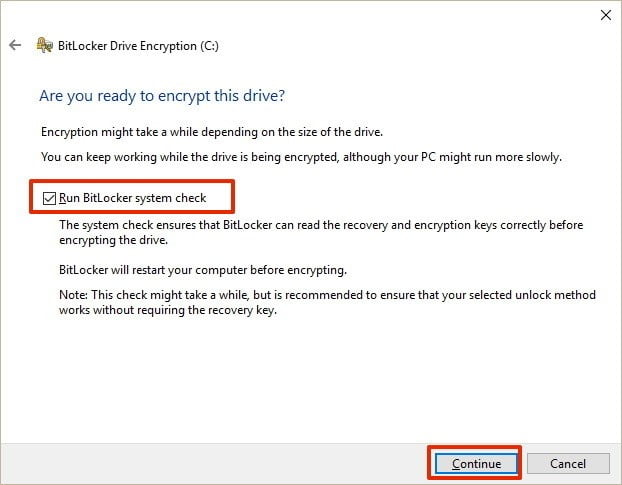

- Habilite la función de verificación del sistema Ejecutar BitLocker.

- Reinicie la computadora para ejecutar el cifrado.

- Cuando se reinicie el sistema, escriba la contraseña que eligió anteriormente.

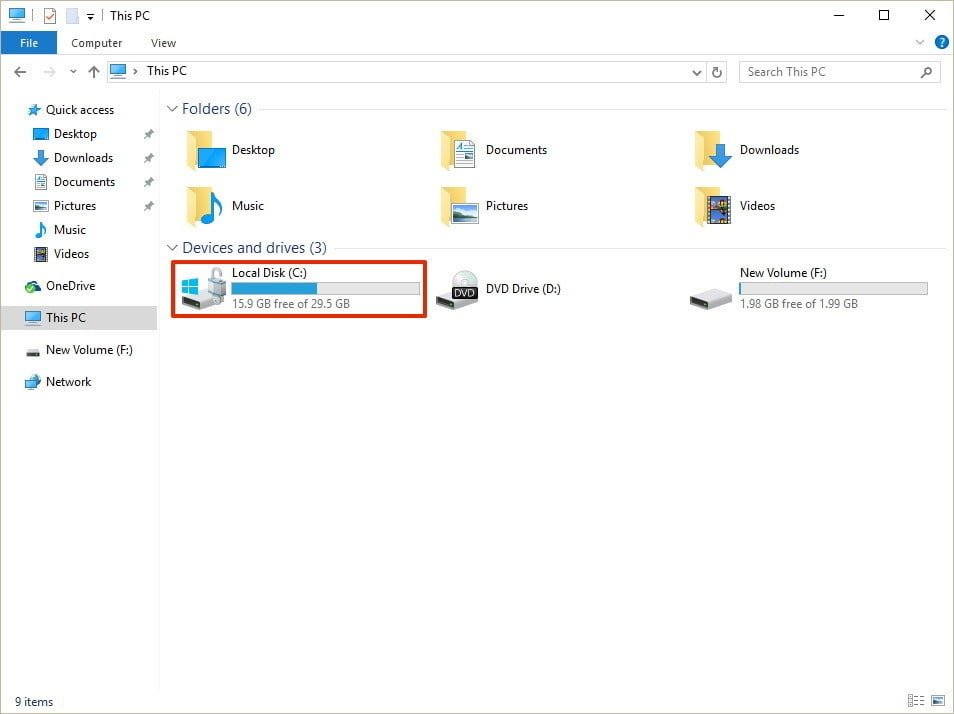

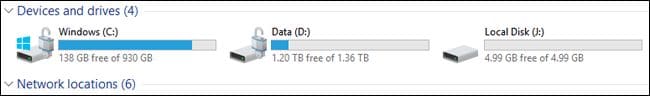

- Espere hasta que el sistema encripte su disco. Una vez hecho esto, verá el icono de candado.

2. VeraCrypt

Este es el clon más avanzado de TrueCrypt, que era el estándar de cifrado internacional de facto. Tiene su propio formato, aunque tiene la capacidad de trabajar en modo TrueCrypt, que admite discos encriptados y virtuales en formato TrueCrypt. Puede utilizar VeraCrypt con otras herramientas de cifrado.

TrueCrypt usó 1000 iteraciones para generar la clave para cifrar la partición del sistema, mientras que VeraCrypt usa 327,661 iteraciones. Para las particiones estándar (que no son del sistema), VeraCrypt usa 655 331 iteraciones para la función hash RIPEMD-160 y 500,000 iteraciones para las funciones SHA-2 y Whirlpool. Esto hace que las particiones cifradas sean significativamente más resistentes a un ataque de fuerza bruta, pero también reduce significativamente el rendimiento de trabajar con dicha partición.

Beneficios

- Código abierto, así como formato propietario y más seguro de discos virtuales y cifrados.

- Protección altamente confiable con un algoritmo de cifrado sólido y funciones hash.

- Absolutamente libre de usar sin límites.

Desventajas

- Falta de compatibilidad con UEFI y GPT.

Cómo usar VeraCrypt

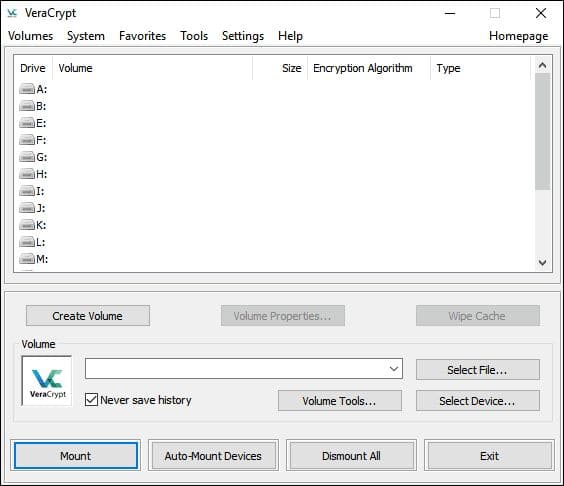

- Descarga e instala la aplicación como cualquier otra. Simplemente haga clic en el archivo de instalación y siga las instrucciones del asistente. Para un uso más conveniente, no olvide asociar una extensión de archivo .hc con VeraCrypt.

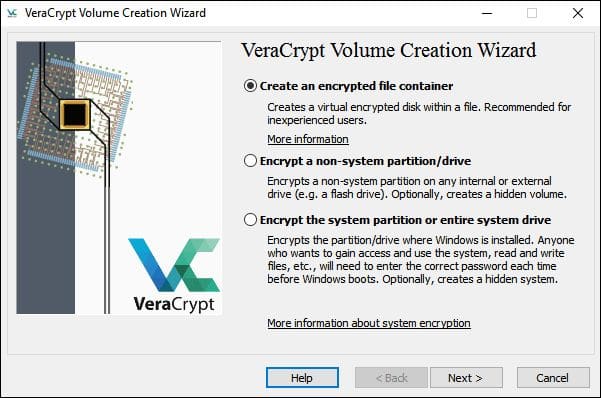

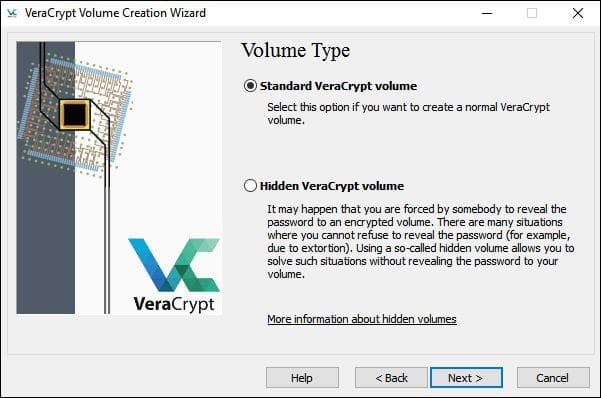

- Ejecute la aplicación, haga clic en el botón Crear volumen y seleccione el tipo de volumen que le gustaría crear. Elija la opción “Crear un contenedor de archivos cifrados”.

- A continuación, seleccione Volumen oculto o estándar. La opción de volumen oculto no proporciona seguridad adicional pero dificultará el trabajo. Entonces, seleccionemos el estándar.

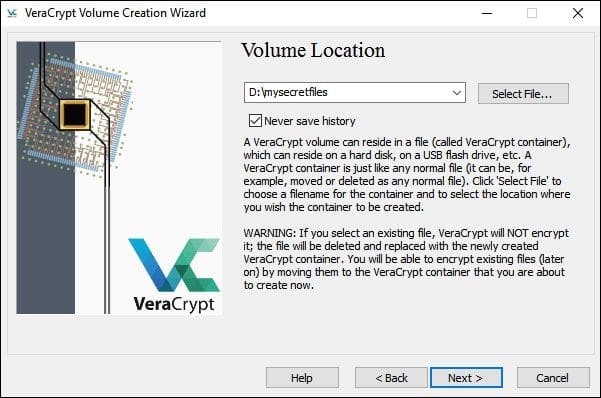

- Seleccione la ubicación donde va a almacenar el volumen cifrado. Asegúrese de que la unidad donde va a almacenarla tenga suficiente espacio libre.

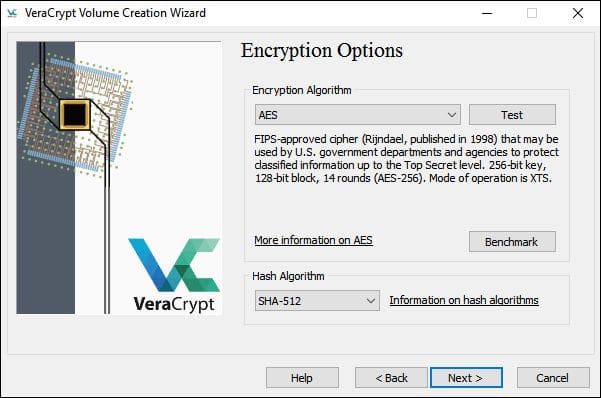

- Elija las opciones de encriptación. Por ejemplo, elijamos AES y SHA-512. Esté absolutamente seguro de que son extremadamente confiables. Se necesitará al menos un año para descifrar el volumen cifrado con esta combinación.

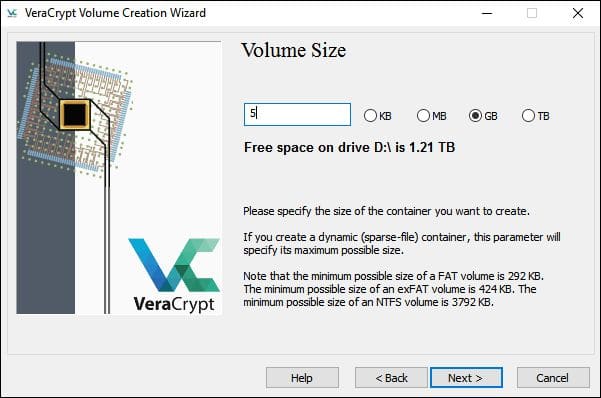

- Elija el tamaño del volumen. Recuerde, no debe ser más grande que el espacio libre disponible. Por ejemplo, tomemos 5 GB.

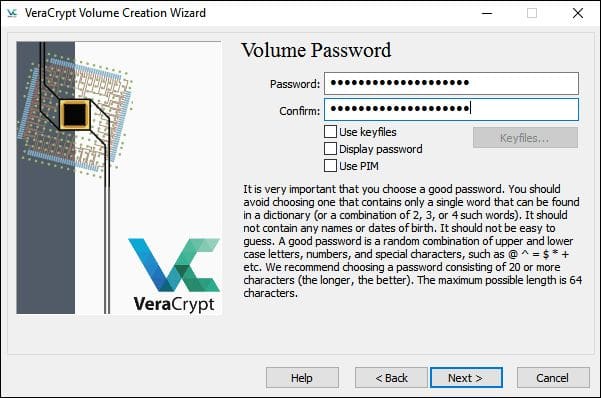

- Cree una contraseña segura y confiable. Haz que tenga al menos 20 caracteres.

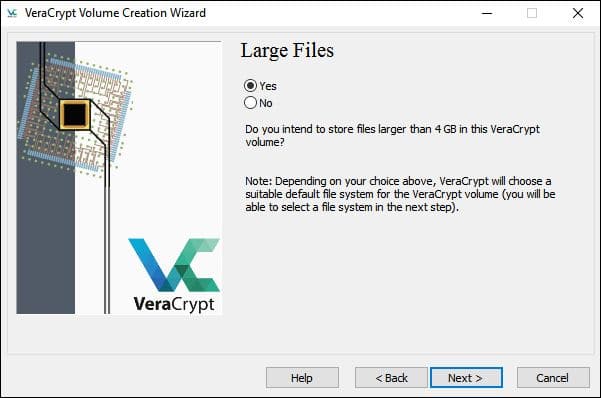

- Confirme si desea almacenar los archivos grandes. Si tiene archivos de más de 4 GB, seleccione la opción Sí.

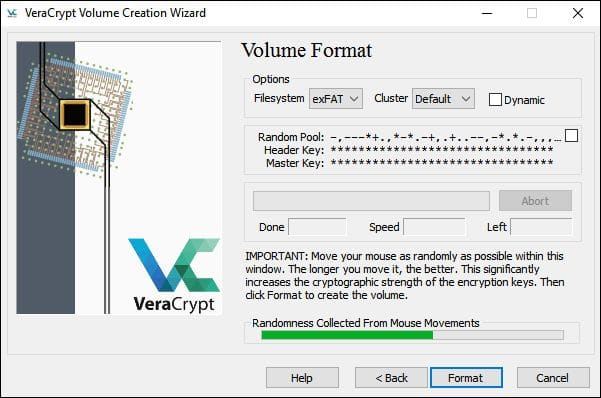

- Mueva el mouse para generar contenido aleatorio para mayor seguridad.

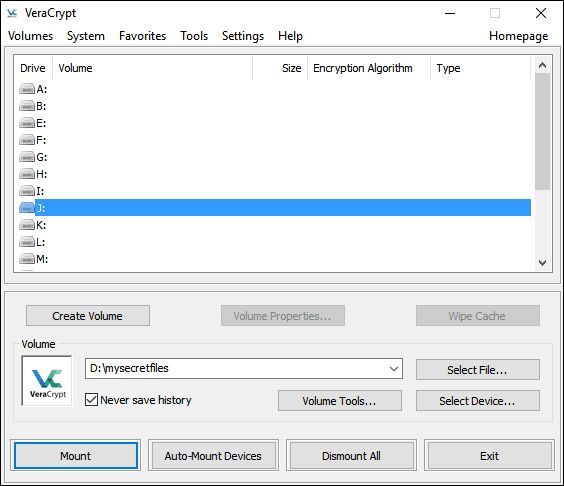

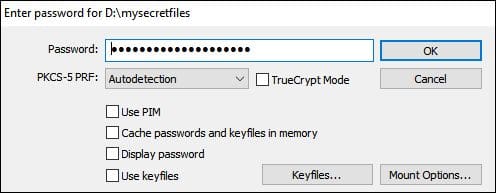

- El siguiente paso importante es montar el volumen cifrado. Haga clic en el botón Seleccionar archivo y busque el archivo en la carpeta que lo guardó. Dale al volumen una letra gratis.

- Ingrese la contraseña y haga clic en Aceptar.

- En el Explorador de archivos, verá el nuevo disco local con la letra que le dio al volumen. Esto significa que hizo todo correctamente y la aplicación creó correctamente la unidad cifrada.

- Elimine los archivos originales que acaba de cifrar.

3. AxCrypt

AxCrypt es una utilidad de código abierto diseñada para proteger los datos del usuario mediante cifrado. El programa se distribuye de forma gratuita con una funcionalidad algo limitada.

Este software combina el codificador y el administrador de archivos cifrados. El trabajo se basa en el algoritmo criptográfico AES-128 (AES-256 está disponible en la versión Premium).

Todo lo que el usuario debe hacer para proteger sus propios documentos es registrar una cuenta AxCrypt y especificar la contraseña deseada. El proceso de administración de archivos se lleva a cabo usando el administrador integrado o usando los elementos correspondientes en el menú contextual de Windows.

La utilidad admite el trabajo con los populares almacenamientos en la nube, primero determinando cuáles están instalados en la computadora del usuario y luego creando directorios protegidos allí. Al mismo tiempo, no hay absolutamente ninguna complicación en la gestión de los servicios en la nube.

Beneficios

- Distribución gratuita de productos.

- Fuente abierta.

- Soporte para sistemas operativos modernos.

- Utilizando el algoritmo de cifrado AES como base.

- Una interfaz clara que no requiere una configuración difícil.

- Gestión de archivos rápida y sencilla con unos pocos clics del ratón.

- Capacidad de control desde el menú contextual.

- Buen soporte de productos de la comunidad.

- Soporte y disponibilidad en varios idiomas.

- Admite archivos de más de 4 GB.

Desventajas

- A pesar de la protección de los archivos mediante métodos criptográficos, el atacante puede simplemente eliminarlos, obtener acceso a la PC y, por lo tanto, causar daño al usuario.

- La fuente incompatible utilizada en el diseño del programa.

- La necesidad de proporcionar datos personales, es decir, direcciones de correo electrónico.

Cómo usar AxCrypt

- Descargue e instale la aplicación.

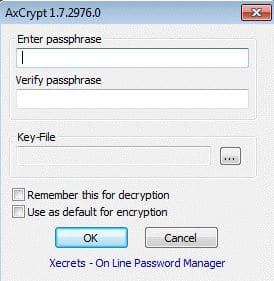

- Seleccione la carpeta que desea cifrar, haga clic con el botón derecho del ratón y seleccione AxCrypt – Cifrar en el menú contextual.

- Agregue la contraseña y verifíquela. Asegúrese de que la contraseña tenga al menos 22 símbolos

- El archivo cifrado tendrá la extensión .axx.

- Para abrir el archivo, ingrese la contraseña creada.

- Si ya no desea cifrar el archivo, haga clic con el botón derecho del mouse y seleccione la función Descifrar.

Cifrado: información general

El cifrado es el proceso de codificar información de una manera que no puede estar disponible para otras personas si no tienen la clave necesaria para decodificarla. El cifrado se usa generalmente para proteger documentos confidenciales, pero también es una buena manera de evitar que las personas intenten robar sus datos personales.

Las categorías de herramientas de cifrado

De hecho, existe una gran cantidad de software para cifrar el disco duro y los archivos separados. Algunos de estos programas utilizan algoritmos únicos, otros son bastante similares. Sin embargo, todos ellos se pueden dividir nominalmente en 4 categorías principales.

- Utilidades de cifrado de archivos y carpetas. Estas herramientas de cifrado funcionan directamente con archivos y carpetas, a diferencia de las utilidades que cifran y almacenan archivos en volúmenes (archivos, por ejemplo, en contenedores de archivos). Estas utilidades de cifrado pueden funcionar en el modo “a pedido” o en el modo “sobre la marcha”.

- Utilidades de cifrado de disco virtual. Dichas herramientas funcionan mediante la creación de volúmenes (contenedores o archivos encriptados), que se representan en el sistema de archivos como discos virtuales que tienen su propia letra, por ejemplo, L. Estos discos pueden contener tanto archivos como carpetas. El sistema de archivos de la computadora puede leer, escribir y crear documentos en tiempo real, por ejemplo, en forma abierta. Estas utilidades funcionan sobre la marcha.

- Utilidades de cifrado de disco completo. Estos cifran todos los dispositivos de almacenamiento, por ejemplo, discos duros, particiones y dispositivos USB. Algunas de las utilidades de esta categoría también pueden cifrar el disco donde está instalado el sistema operativo.

- Utilidades de cifrado en la nube. Esto representa una nueva categoría de herramientas de cifrado. Estas herramientas de cifrado de archivos se utilizan antes de descargar o sincronizar con un servicio en la nube. Los archivos se cifran durante la transmisión y durante el almacenamiento en la nube. Las herramientas de cifrado en la nube utilizan varias formas de virtualización para proporcionar acceso al código fuente en el lado del cliente. En este caso, todo el trabajo ocurre en el modo sobre la marcha.

Guarde los archivos originales

Después de copiar los archivos a un repositorio seguro o después de haber creado su versión encriptada, definitivamente debe borrar los originales no encriptados.

Simplemente eliminarlos no es suficiente, incluso si lo hace sin pasar por la papelera de reciclaje porque los datos permanecen en el disco y los programas de recuperación de datos a menudo pueden recuperarlos.

Algunos productos de encriptación pueden evitar este problema encriptando un archivo, literalmente sobrescribiendo su versión encriptada en un disco duro. Este método es más común, aunque es posible ofrecer una opción de eliminación segura. Si elige un producto que no ofrece esta función, debe encontrar una herramienta para eliminar archivos de forma segura.

Las más fiables son las denominadas trituradoras. Sin embargo, debe tener mucho cuidado porque después de usar este tipo de programa, las posibilidades de restaurar el original son casi nulas. Sobrescribir los datos antes de eliminarlos es un anti-recuperación bastante confiable. Las grabaciones de datos magnéticos en el disco duro, de hecho, no son digitales. En términos simples, este proceso implica poner a cero los datos que quedaron después de la eliminación del archivo.

Si realmente cree que alguien puede utilizar un medio especializado para recuperar sus archivos confidenciales, puede instalar una utilidad de eliminación segura. Este tipo de programa sobrescribirá los datos varias veces para que incluso los métodos de recuperación especializados no puedan recuperar su disco duro.

Algoritmos de cifrado

El algoritmo de cifrado es como una caja negra. Obtiene el volcado de un documento, imagen u otro archivo que carga en él. Pero lo que ves parece una tontería.

Puede convertir este galimatías en un documento normal a través de una ventana utilizando la misma contraseña que ingresó durante el cifrado. Esta es la única forma de poder ver el contenido original.

El Estándar de cifrado avanzado (AES) es el estándar internacional de facto, y todos los productos respectivos admiten el estándar de cifrado AES de forma predeterminada. Al mismo tiempo, cada software puede utilizar su solución única. Podrá descifrar el contenido solo con el mismo software que utilizó para cifrarlo. Sin embargo, incluso aquellos que admiten otros algoritmos, como regla, recomiendan usar AES. Para un usuario común, AES es simplemente una gran solución.

Criptografía e intercambio de claves públicas

Las contraseñas son importantes y debes mantenerlas en privado, ¿verdad? Bueno, no cuando se usa la infraestructura de clave pública (PKI), que se usa en criptografía. Con PKI, obtienes dos claves.

Uno de ellos es público y puedes compartirlo con cualquier persona, registrarlo en la clave de intercambio, imprimirlo o tatuarlo en tu frente; en general, haz con él lo que quieras. La otra clave es privada y debe protegerse de manera confiable.

Si desea enviar un documento secreto a alguien, solo debe cifrarlo con la clave pública. Cuando lo reciba, podrá utilizarlo para descifrar el documento.

¡Es sencillo! Al usar este sistema al revés, puede crear una firma digital que confirme que su documento proviene de usted y no se ha modificado. ¿Cómo? Simplemente cifrelo con su clave privada. El hecho de que su clave pública la descifre es una prueba de que tiene derecho a editarla.

El soporte de PKI es menos común que los algoritmos simétricos tradicionales. Si desea compartir el archivo con alguien y su herramienta de cifrado no es compatible con PKI, existen otras opciones para compartir. Muchos productos permiten la creación de archivos ejecutables autodescifrables.

Que tener en cuenta

Los sistemas operativos son bastante vulnerables: los ecos de sus datos personales (archivos de paginación, archivos temporales, archivos en modo de ahorro de energía (modo de suspensión), archivos eliminados, caché del navegador, etc.) probablemente permanecerán en cualquier computadora que utilice para acceder a los datos .

Resaltar este eco de datos personales no es una tarea baladí. Si necesita proteger los datos del disco duro mientras los transfiere o recibe, esto es todo un desafío.

Por ejemplo, cuando crea un archivo cifrado de archivos o descomprime dicho archivo, respectivamente, las versiones originales de los archivos o las copias de los archivos originales de este archivo permanecen en el disco duro.

También pueden permanecer en ubicaciones de almacenamiento temporal (como carpetas temporales, etc.). Y resulta que la tarea de eliminar estas versiones originales se convierte en una tarea de no simplemente eliminar estos archivos mediante el comando “eliminar”.

El hecho de que el programa de cifrado funcione no significa que sea seguro. Las nuevas utilidades de cifrado suelen aparecer después de que alguien lee la criptografía de la aplicación, elige un algoritmo y comienza a desarrollar. Alguien puede incluso usar un código de fuente abierto probado, implementar una interfaz de usuario, asegurarse de que funcione y pensar que todo ha terminado. Pero no lo es. Un programa de este tipo probablemente esté lleno de errores fatales. “La funcionalidad no es igual a la calidad, y ninguna cantidad de pruebas beta revelará una falla de seguridad. Demasiados productos cumplen simplemente con las palabras de moda; utilizan criptografía segura, pero no son seguras ”, dijo Bruce Schneier de Security Pitfalls in Cryptography.

El uso de cifrado no es suficiente para garantizar la seguridad de sus datos. Hay muchas formas de evitar la protección, por lo que si sus datos son muy secretos, también debe pensar en otras formas de protegerlos.

Conclusión

En esta revisión, mencionamos tres de las mejores aplicaciones disponibles en este momento para cifrar su disco duro. En realidad, hay muchos más. ¿Qué herramienta prefieres?

We earn commissions using affiliate links.

![Mejores hosting en la nube ([year]) [Linux & Windows] best cloud hosting providers](https://www.privateproxyguide.com/wp-content/uploads/2021/03/best-cloud-hosting-providers-150x150.jpg)

![Mejores gestores de contraseñas ([year]) [para Windows, iOS y Android] best password managers 2021](https://www.privateproxyguide.com/wp-content/uploads/2021/03/best-password-managers-2021-150x150.jpg)

![Cómo configurar una conexión VPN en Windows 11 [Guía completa] How to Set Up a VPN Connection on Windows 11 [Full Guide]](https://www.privateproxyguide.com/wp-content/uploads/2024/03/How-to-Set-Up-a-VPN-Connection-on-Windows-11-Full-Guide-150x150.jpg)