Es gibt eine Reihe von spezieller Software, um Ihre Festplatte oder einzelne Dateien unter Windows 10 zu verschlüsseln. Wir werden die besten von ihnen überprüfen und Sie werden über ihre Funktionen und wie sie zu verwenden.

Die besten Tools zum Verschlüsseln Ihrer Festplatte

1. BitLocker

Dies ist ein Standard-Tool zur Festplattenverschlüsselung, das in das Windows-Betriebssystem integriert ist. Viele verwenden es, ohne Programme von Drittanbietern zu installieren.

Warum sollten sie das auch tun, wenn bereits alles im System vorhanden ist? Einerseits haben sie damit Recht. Andererseits ist der Code geschlossen, und es gibt keine Gewissheit, dass er keine Hintertüren enthält, über die das FBI und andere interessierte Parteien auf die Dateien zugreifen können.

Die Festplattenverschlüsselung wird mit dem Algorithmus AES-128 oder AES-256 durchgeführt. Sie können den Schlüssel im Trusted Platform Module (TPM) auf dem Computer selbst oder auf einem Flash-Laufwerk speichern.

Mit dem TPM kann der Schlüssel sofort nach dem Systemstart abgerufen werden. Sie können sich mit einem Schlüssel auf einem Flash-Laufwerk oder durch Eingabe eines PIN-Codes über die Tastatur anmelden. Sie können Kombinationen dieser Methoden verwenden, die Ihnen viele Möglichkeiten der Zugangsbeschränkung bieten: nur TPM, TPM und USB, TPM und PIN oder alle drei gleichzeitig.

Vorteile

- Sie können es über Gruppenrichtlinien steuern.

- Es werden Volumes verschlüsselt, keine physischen Festplatten. Dadurch können Sie ein Array aus mehreren Festplatten verschlüsseln, was einige andere Verschlüsselungstools nicht können.

- Unterstützt die GUID Partition Table (GPT), die selbst VeraCrypt nicht unterstützt. Um eine GPT-Systemfestplatte mit VeraCrypt zu verschlüsseln, müssen Sie sie zunächst in das MBR-Format konvertieren. Im Falle von BitLocker ist dies nicht erforderlich.

Nachteile

- Proprietärer, geschlossener Code. Wenn Sie die Geheimnisse Ihres Haushalts auf Ihrem Computer aufbewahren, ist BitLocker großartig. Wenn Ihre Festplatte jedoch mit Dokumenten von nationaler Bedeutung gefüllt ist, sollten Sie sich lieber etwas anderes suchen.

So verwenden Sie BitLocker

- Geben Sie in das Suchfeld auf der Taskleiste BitLocker ein, und öffnen Sie es aus den Suchergebnissen.

- Klicken Sie neben dem Laufwerk, das Sie verschlüsseln möchten, auf BitLocker einschalten.

- Wählen Sie aus, wie das Laufwerk beim Systemstart entsperrt werden soll. Sie können Kennwort eingeben oder ein USB-Flash-Laufwerk einstecken wählen. Wir entscheiden uns für die Option Kennwort.

- Erstellen Sie ein Passwort, aber denken Sie daran, dass es wirklich stark und zuverlässig sein muss. Das Tool beschreibt, welche Symbole Sie verwenden können.

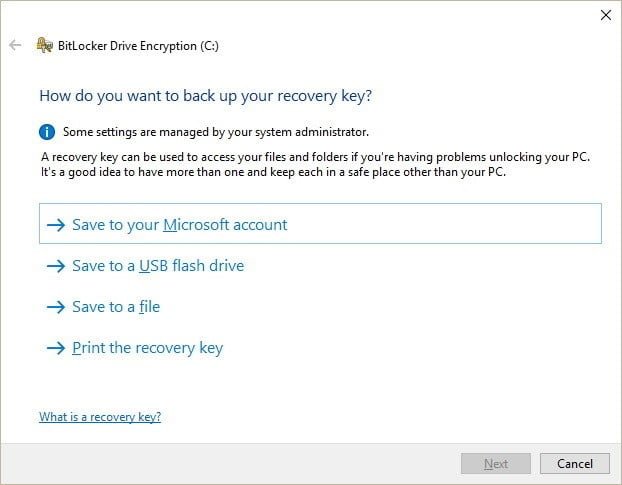

- Wählen Sie die am besten geeignete Methode, um den Wiederherstellungsschlüssel zu sichern:

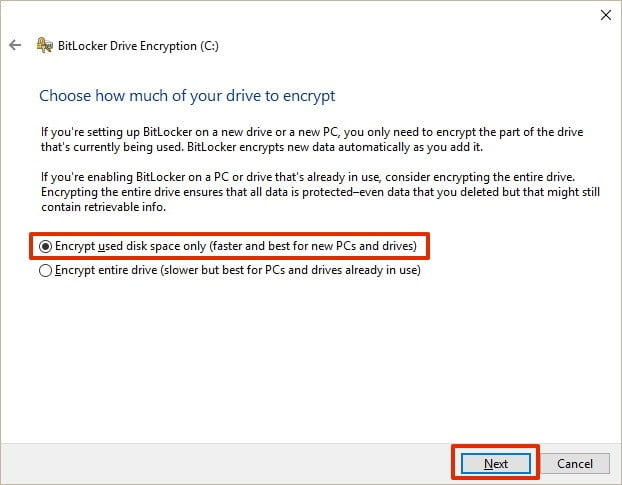

- Wählen Sie, ob Sie den gesamten Datenträger oder nur einen begrenzten Bereich verschlüsseln möchten.

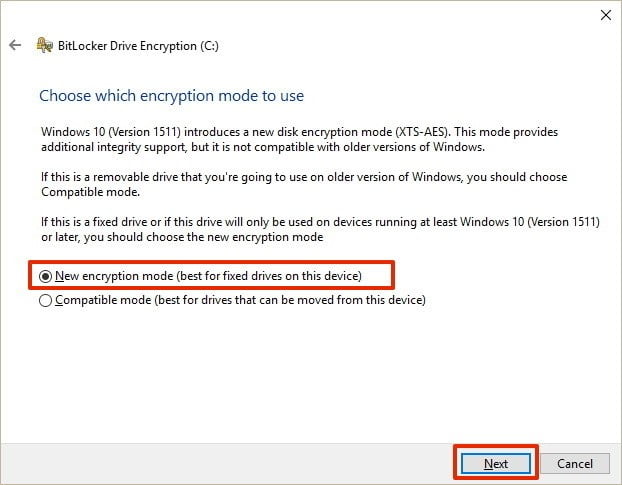

- Wählen Sie den am besten geeigneten Verschlüsselungsmodus:

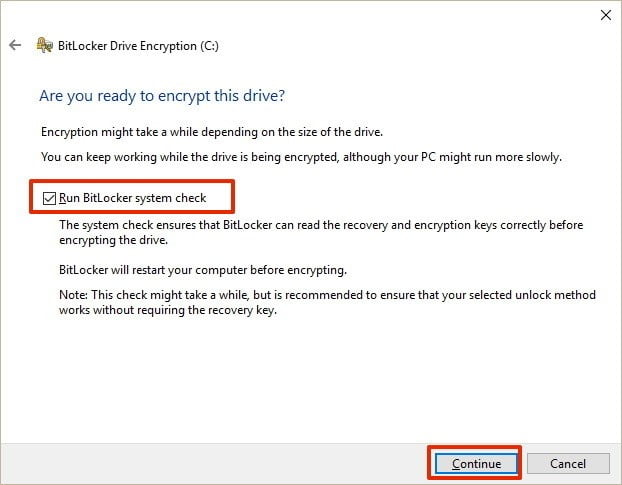

- Aktivieren Sie die Funktion BitLocker-Systemprüfung ausführen.

- Starten Sie den Computer neu, um die Verschlüsselung auszuführen.

- Wenn das System neu gestartet wird, geben Sie das oben gewählte Kennwort ein.

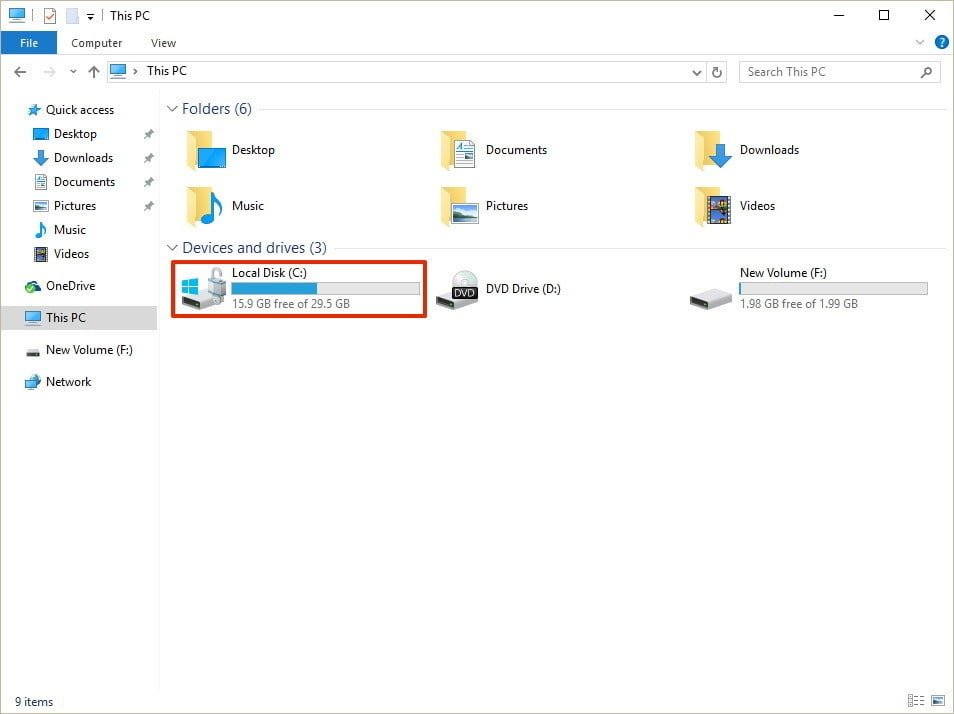

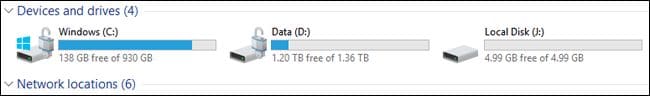

- Warten Sie, bis das System Ihr Laufwerk verschlüsselt hat. Sobald dies geschehen ist, sehen Sie das Schlosssymbol.

2. VeraCrypt

Dies ist der fortschrittlichste Klon von TrueCrypt, dem internationalen Verschlüsselungsstandard. Es hat sein eigenes Format, obwohl es im TrueCrypt-Modus arbeiten kann, der verschlüsselte und virtuelle Festplatten im TrueCrypt-Format unterstützt. Sie können VeraCrypt auch mit anderen Verschlüsselungsprogrammen verwenden.

TrueCrypt verwendet 1000 Iterationen, um den Schlüssel zur Verschlüsselung der Systempartition zu erzeugen, während VeraCrypt 327.661 Iterationen verwendet. Für Standardpartitionen (ohne Systempartition) verwendet VeraCrypt 655 331 Iterationen für die RIPEMD-160-Hash-Funktion und 500 000 Iterationen für SHA-2- und Whirlpool-Funktionen. Dies macht die verschlüsselten Partitionen deutlich widerstandsfähiger gegen einen Brute-Force-Angriff, verringert aber auch die Leistung bei der Arbeit mit einer solchen Partition erheblich.

Vorteile

- Open-Source- sowie proprietäres und sichereres Format für virtuelle und verschlüsselte Festplatten.

- Äußerst zuverlässiger Schutz mit einem starken Verschlüsselungsalgorithmus und Hash-Funktionen.

- Absolut kostenlos und ohne Einschränkungen zu verwenden.

Nachteile

- Fehlende UEFI- und GPT-Unterstützung.

Wie man VeraCrypt benutzt

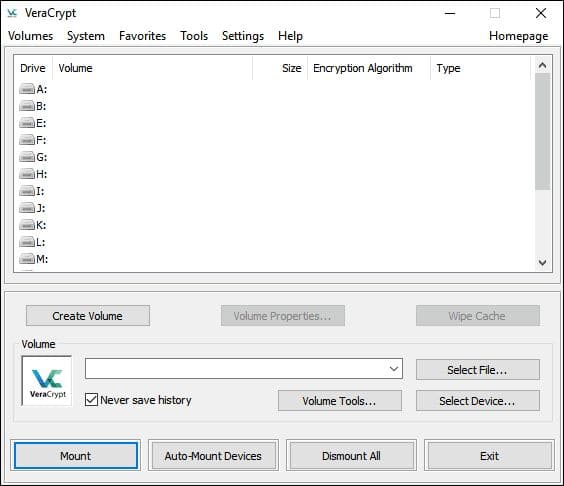

- Laden Sie die Anwendungherunter und installieren Sie sie wie jede andere. Klicken Sie einfach auf die Installationsdatei und folgen Sie den Anweisungen des Assistenten. Vergessen Sie nicht, die Dateierweiterung .hc mit VeraCrypt zu verknüpfen, um die Benutzung zu erleichtern.

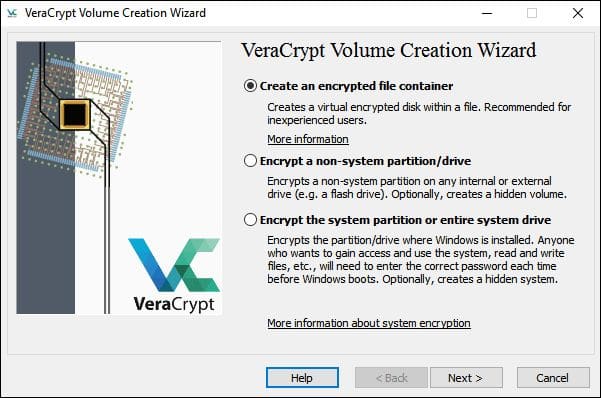

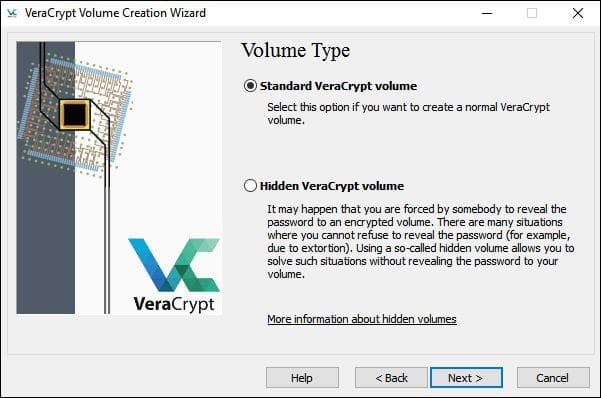

- Starten Sie die Anwendung, klicken Sie auf die Schaltfläche “Volume erstellen” und wählen Sie die Art des Volumes aus, das Sie erstellen möchten. Wählen Sie die Option “Einen verschlüsselten Datei-Container erstellen”.

- Wählen Sie dann Verstecktes oder Standard-Volume. Die Option “Verstecktes Volume” bietet keine zusätzliche Sicherheit, aber sie erschwert die Arbeit. Wählen wir also die Option “Standard”.

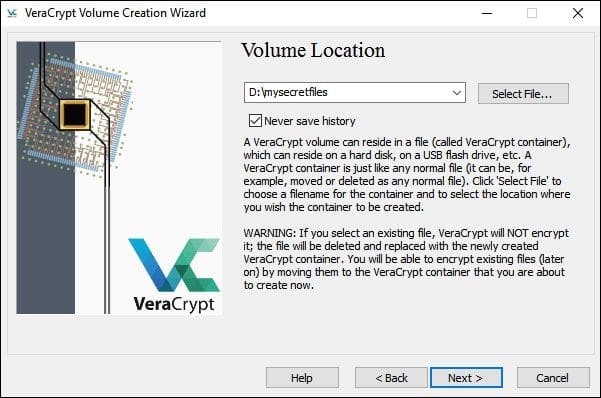

- Wählen Sie den Ort, an dem Sie das verschlüsselte Volume speichern möchten. Vergewissern Sie sich, dass das Laufwerk, auf dem Sie es speichern wollen, über genügend freien Speicherplatz verfügt.

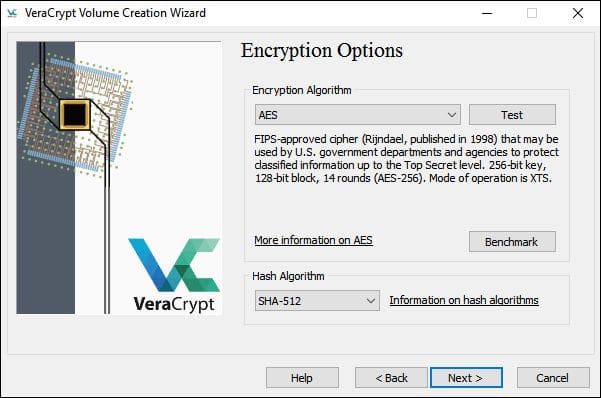

- Wählen Sie die Verschlüsselungsoptionen. Wählen Sie zum Beispiel AES und SHA-512. Vergewissern Sie sich, dass sie extrem zuverlässig sind. Es dauert mindestens ein Jahr, um ein mit dieser Kombination verschlüsseltes Volume zu entschlüsseln.

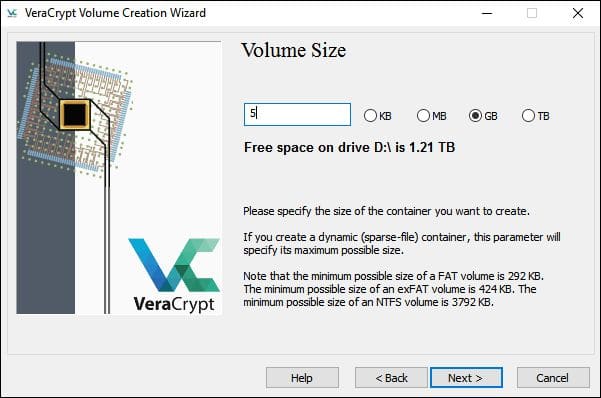

- Wählen Sie die Größe des Datenträgers. Denken Sie daran, dass sie nicht größer sein darf als der verfügbare freie Speicherplatz. Nehmen wir zum Beispiel 5 GB.

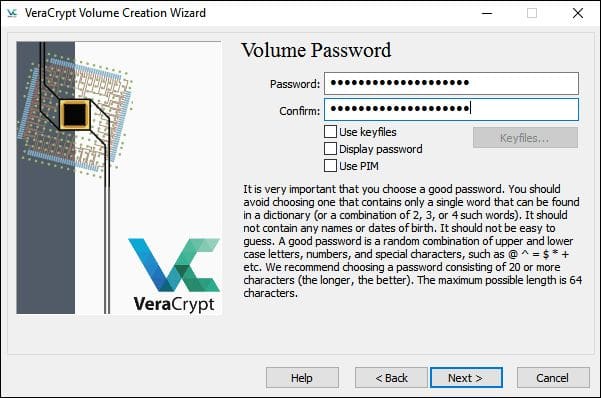

- Erstellen Sie ein starkes und zuverlässiges Passwort. Es sollte mindestens 20 Zeichen lang sein.

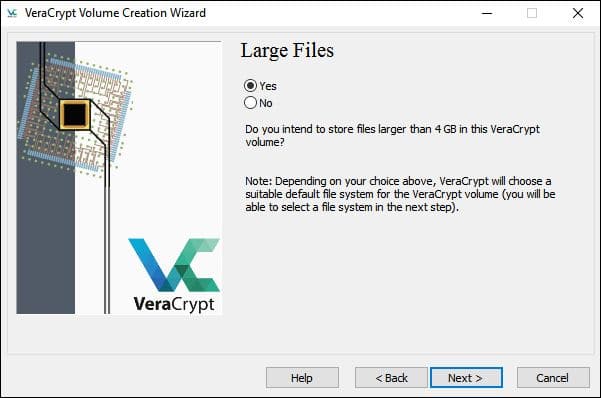

- Bestätigen Sie, ob Sie die großen Dateien speichern möchten. Wenn Sie Dateien haben, die größer als 4 GB sind, wählen Sie die Option Ja.

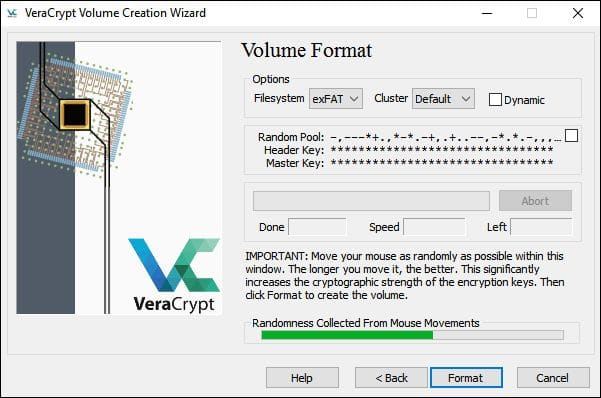

- Bewegen Sie die Maus, um einen zufälligen Inhalt zu erzeugen, um die Sicherheit zu erhöhen.

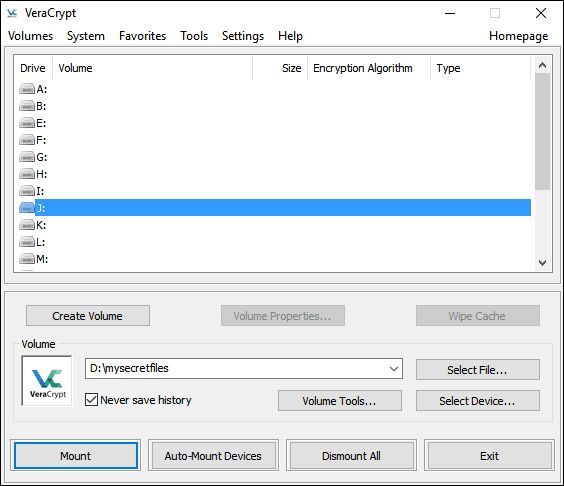

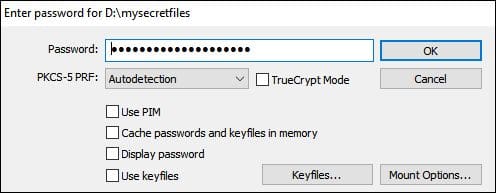

- Der nächste wichtige Schritt besteht darin, den verschlüsselten Datenträger zu mounten. Klicken Sie auf die Schaltfläche Datei auswählen und suchen Sie die Datei in dem Ordner, in dem Sie sie gespeichert haben. Geben Sie dem Volume einen freien Buchstaben.

- Geben Sie das Passwort ein und klicken Sie auf OK.

- Im Datei-Explorer sehen Sie den neuen lokalen Datenträger mit dem Buchstaben, den Sie dem Volume zugewiesen haben. Das bedeutet, dass Sie alles richtig gemacht haben und die Anwendung das verschlüsselte Laufwerk erfolgreich erstellt hat.

- Löschen Sie die Originaldateien, die Sie gerade verschlüsselt haben.

3. AxCrypt

AxCrypt ist ein Open-Source-Programm, das zum Schutz von Benutzerdaten durch Verschlüsselung entwickelt wurde. Das Programm wird kostenlos und mit etwas eingeschränkter Funktionalität vertrieben.

Diese Software kombiniert den Kodierer und den Manager für verschlüsselte Dateien. Die Arbeit basiert auf dem kryptographischen Algorithmus AES-128 (AES-256 ist in der Premium-Version verfügbar).

Um die eigenen Dokumente zu schützen, muss der Benutzer lediglich ein AxCrypt-Konto registrieren und das gewünschte Passwort festlegen. Die Dateiverwaltung erfolgt entweder über den integrierten Manager oder über die entsprechenden Einträge im Windows-Kontextmenü.

Das Tool unterstützt die Arbeit mit gängigen Cloud-Speichern, indem es zunächst feststellt, welche auf dem Computer des Nutzers installiert sind, und dann dort geschützte Verzeichnisse erstellt. Dabei ist die Verwaltung von Cloud-Diensten absolut unkompliziert.

Vorteile

- Kostenlose Produktverteilung.

- Open-Source.

- Unterstützung für moderne Betriebssysteme.

- Verwendung des AES-Verschlüsselungsalgorithmus als Grundlage.

- Eine übersichtliche Oberfläche, die keine schwierige Konfiguration erfordert.

- Schnelle und einfache Dateiverwaltung mit wenigen Mausklicks.

- Möglichkeit der Steuerung über das Kontextmenü.

- Gute Produktunterstützung durch die Community.

- Mehrsprachige Unterstützung und Verfügbarkeit.

- Unterstützt Dateien, die größer als 4 GB sind.

Nachteile

- Trotz des Schutzes der Dateien durch kryptografische Methoden kann der Angreifer sie einfach löschen, sich Zugang zum PC verschaffen und so dem Benutzer Schaden zufügen.

- Die inkompatible Schriftart, die bei der Entwicklung des Programms verwendet wurde.

- Die Notwendigkeit, persönliche Daten, insbesondere E-Mail-Adressen, anzugeben.

So verwenden Sie AxCrypt

- Laden Sie die Anwendungherunter und installieren Sie sie.

- Wählen Sie den Ordner, den Sie verschlüsseln möchten, klicken Sie mit der rechten Maustaste und wählen Sie im Kontextmenü AxCrypt – Encrypt.

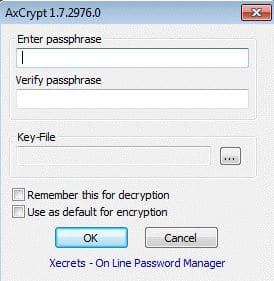

- Fügen Sie das Passwort hinzu und verifizieren Sie es. Achten Sie darauf, dass das Passwort mindestens 22 Zeichen lang ist.

- Die verschlüsselte Datei hat die Endung .axx.

- Um die Datei zu öffnen, geben Sie das erstellte Kennwort ein.

- Wenn Sie die Datei nicht mehr verschlüsseln möchten, klicken Sie mit der rechten Maustaste und wählen Sie die Funktion Entschlüsseln.

Verschlüsselung: allgemeine Informationen

Bei der Verschlüsselung werden Informationen so verschlüsselt, dass sie für andere Personen nicht zugänglich sind, wenn diese nicht über den erforderlichen Schlüssel zur Entschlüsselung verfügen. Die Verschlüsselung wird in der Regel zum Schutz sensibler Dokumente verwendet, ist aber auch eine gute Möglichkeit, andere Personen davon abzuhalten, Ihre persönlichen Daten zu stehlen.

Die Kategorien der Verschlüsselungstools

Es gibt eine große Anzahl von Programmen zur Verschlüsselung von Festplatten und einzelnen Dateien. Einige dieser Programme verwenden einzigartige Algorithmen, andere sind sich recht ähnlich. Sie alle lassen sich jedoch grob in 4 Hauptkategorien einteilen.

- Dienstprogramme zur Verschlüsselung von Dateien und Ordnern. Diese Verschlüsselungsprogramme arbeiten direkt mit Dateien und Ordnern, im Gegensatz zu Programmen, die Dateien in Volumes verschlüsseln und speichern (z. B. in Archiven, in Datei-Containern). Diese Verschlüsselungsprogramme können im “on demand”-Modus oder im “on-the-fly”-Modus arbeiten.

- Dienstprogramme zur Verschlüsselung virtueller Festplatten. Solche Tools arbeiten mit der Erstellung von Datenträgern (verschlüsselten Containern oder Archiven), die im Dateisystem als virtuelle Laufwerke mit einem eigenen Buchstaben, z. B. L, dargestellt werden. Diese Laufwerke können sowohl Dateien als auch Verzeichnisse enthalten. Das Dateisystem des Computers kann Dokumente in Echtzeit lesen, schreiben und erstellen, zum Beispiel in offener Form. Solche Dienstprogramme arbeiten im laufenden Betrieb.

- Dienstprogramme zur Verschlüsselung ganzer Laufwerke. Diese verschlüsseln alle Speichergeräte, z. B. Festplatten, Partitionen und USB-Geräte. Einige der Dienstprogramme dieser Kategorie können auch die Festplatte verschlüsseln, auf der das Betriebssystem installiert ist.

- Dienstprogramme für die Cloud-Verschlüsselung. Dies ist eine neue Kategorie von Verschlüsselungstools. Diese Dateiverschlüsselungstools werden vor dem Herunterladen oder der Synchronisierung mit einem Cloud-Dienst verwendet. Die Dateien werden während der Übertragung und während der Speicherung in der Cloud verschlüsselt. Cloud-Verschlüsselungstools verwenden verschiedene Formen der Virtualisierung, um den Zugriff auf den Quellcode auf der Client-Seite zu ermöglichen. In diesem Fall erfolgt die gesamte Arbeit im “on-the-fly”-Modus.

Speichern der Originaldateien

Nachdem Sie die Dateien in ein sicheres Repository kopiert oder ihre verschlüsselte Version erstellt haben, müssen Sie unbedingt die unverschlüsselten Originaldateien löschen.

Es reicht nicht aus, sie einfach zu löschen, auch nicht unter Umgehung des Papierkorbs, denn die Daten verbleiben auf der Festplatte, und Datenwiederherstellungsprogramme können sie oft wiederherstellen.

Einige Verschlüsselungsprodukte sind in der Lage, dieses Problem zu umgehen, indem sie eine Datei verschlüsseln und ihre verschlüsselte Version auf der Festplatte buchstäblich überschreiben. Diese Methode ist gebräuchlicher, obwohl es auch möglich ist, das sichere Löschen als Option anzubieten. Wenn Sie sich für ein Produkt entscheiden, das diese Funktion nicht bietet, sollten Sie ein Tool zum sicheren Löschen von Dateien finden.

Am zuverlässigsten sind die so genannten Shredder. Sie müssen jedoch äußerst vorsichtig sein, denn nach der Verwendung eines solchen Programms ist die Wahrscheinlichkeit, dass das Original wiederhergestellt werden kann, gleich null. Das Überschreiben von Daten vor dem Löschen ist ein recht zuverlässiger Schutz vor Wiederherstellung. Die magnetischen Datenaufzeichnungen auf der Festplatte sind nämlich nicht digital. Einfach ausgedrückt, werden bei diesem Vorgang die Daten, die nach dem Löschen der Datei übrig geblieben sind, gelöscht.

Wenn Sie wirklich glauben, dass jemand mit speziellen Mitteln Ihre sensiblen Dateien wiederherstellen kann, können Sie ein sicheres Entfernungsprogramm installieren. Diese Art von Programm überschreibt die Daten mehrmals, so dass selbst spezialisierte Wiederherstellungsmethoden nicht in der Lage sind, Ihre Festplatte wiederherzustellen.

Verschlüsselungsalgorithmen

Der Verschlüsselungsalgorithmus ist wie eine Blackbox. Sie erhalten den Speicherauszug eines Dokuments, eines Bildes oder einer anderen Datei zurück, die Sie hochgeladen haben. Aber was Sie sehen, sieht wie Unsinn aus.

Sie können dieses Kauderwelsch über ein Fenster in ein normales Dokument zurückverwandeln, indem Sie dasselbe Kennwort verwenden, das Sie bei der Verschlüsselung eingegeben haben. Dies ist die einzige Möglichkeit, den ursprünglichen Inhalt zu sehen.

Der Advanced Encryption Standard (AES) ist der internationale De-facto-Standard, und alle entsprechenden Produkte unterstützen den AES-Verschlüsselungsstandard standardmäßig. Zugleich kann jede Software ihre eigene Lösung verwenden. Sie können den Inhalt nur mit der gleichen Software entschlüsseln, mit der Sie ihn verschlüsselt haben. Aber selbst diejenigen, die andere Algorithmen unterstützen, empfehlen in der Regel die Verwendung von AES. Für einen normalen Benutzer ist AES einfach eine großartige Lösung.

Kryptographie mit öffentlichem Schlüssel und gemeinsame Nutzung

Passwörter sind wichtig, und man sollte sie geheim halten, oder? Nun, nicht, wenn man die in der Kryptografie verwendete Public Key Infrastructure (PKI) verwendet. Mit PKI erhalten Sie zwei Schlüssel.

Einer davon ist öffentlich und Sie können ihn mit jedem teilen, ihn in den Austauschschlüssel eintragen, ihn ausdrucken oder sich auf die Stirn tätowieren – im Allgemeinen können Sie damit machen, was Sie wollen. Der andere Schlüssel ist privat und muss zuverlässig geschützt werden.

Wenn Sie jemandem ein geheimes Dokument schicken wollen, verschlüsseln Sie es einfach mit dem öffentlichen Schlüssel. Wenn Sie es erhalten, können Sie es damit entschlüsseln.

So einfach ist das! Wenn Sie dieses System umgekehrt anwenden, können Sie eine digitale Signatur erstellen, die bestätigt, dass Ihr Dokument von Ihnen stammt und nicht verändert wurde. Wie das geht? Verschlüsseln Sie es einfach mit Ihrem privaten Schlüssel. Die Tatsache, dass Ihr öffentlicher Schlüssel es entschlüsselt, beweist, dass Sie das Recht haben, es zu bearbeiten.

PKI-Unterstützung ist weniger verbreitet als traditionelle symmetrische Algorithmen. Wenn Sie die Datei mit jemandem teilen möchten und Ihr Verschlüsselungsprogramm PKI nicht unterstützt, gibt es andere Möglichkeiten der gemeinsamen Nutzung. Viele Produkte ermöglichen die Erstellung von selbstentschlüsselnden ausführbaren Dateien.

Was Sie beachten sollten

Betriebssysteme sind recht anfällig: Ihre persönlichen Datenechos – Auslagerungsdateien, temporäre Dateien, Dateien im Energiesparmodus (Ruhezustand), gelöschte Dateien, Browser-Cache usw. – verbleiben höchstwahrscheinlich auf jedem Computer, den Sie für den Datenzugriff verwenden.

Diese persönlichen Daten eco zu markieren, ist keine triviale Aufgabe. Wenn Sie die Festplattendaten beim Übertragen oder Empfangen schützen müssen, ist das eine ziemliche Herausforderung.

Wenn Sie beispielsweise ein verschlüsseltes Archiv von Dateien erstellen bzw. ein solches Archiv entpacken, verbleiben die Originalversionen der Dateien oder Kopien der Originaldateien aus diesem Archiv auf der Festplatte.

Sie können auch in temporären Speicherorten (wie Temp-Ordnern usw.) verbleiben. Und es stellt sich heraus, dass die Aufgabe, diese Originalversionen zu löschen, zu einer Aufgabe wird, bei der diese Dateien nicht einfach mit dem Befehl “Löschen” gelöscht werden.

Die Tatsache, dass das Verschlüsselungsprogramm funktioniert, bedeutet nicht, dass es sicher ist. Neue Verschlüsselungsprogramme erscheinen oft, nachdem jemand die Anwendungskryptographie gelesen, einen Algorithmus ausgewählt und mit der Entwicklung begonnen hat. Es kann sogar sein, dass jemand einen bewährten Open-Source-Code verwendet, eine Benutzeroberfläche implementiert, sicherstellt, dass es funktioniert, und denkt, dass damit alles vorbei ist. Aber das ist es nicht. Ein solches Programm ist wahrscheinlich mit fatalen Fehlern behaftet. “Funktionalität ist nicht gleich Qualität, und kein noch so guter Betatest wird jemals eine Sicherheitslücke aufdecken. Zu viele Produkte entsprechen lediglich einem Schlagwort; sie verwenden sichere Kryptografie, sind aber nicht sicher”, so Bruce Schneier in Security Pitfalls in Cryptography.

Die Verwendung von Verschlüsselung reicht nicht aus, um die Sicherheit Ihrer Daten zu gewährleisten. Es gibt viele Möglichkeiten, den Schutz zu umgehen. Wenn Ihre Daten also sehr geheim sind, müssen Sie auch über andere Möglichkeiten nachdenken, sie zu schützen.

Fazit

In dieser Übersicht haben wir drei der besten derzeit verfügbaren Anwendungen zur Verschlüsselung Ihrer Festplatte vorgestellt. In Wirklichkeit gibt es aber noch viel mehr von ihnen. Welches Tool bevorzugen Sie?

We earn commissions using affiliate links.

![So richten Sie eine VPN-Verbindung unter Windows 11 ein [Vollständige Anleitung] How to Set Up a VPN Connection on Windows 11 [Full Guide]](https://www.privateproxyguide.com/wp-content/uploads/2024/03/How-to-Set-Up-a-VPN-Connection-on-Windows-11-Full-Guide-150x150.jpg)

![So sichern Sie Android-Telefon auf einem PC How to Backup Android Phone to PC in 2021 [Contacts, Photos, Messages..]](https://www.privateproxyguide.com/wp-content/uploads/2019/03/How-to-Backup-Android-150x150.jpg)

![Beste Passwort-Manager ([year]) [für Windows, iOS & Android] best password managers 2021](https://www.privateproxyguide.com/wp-content/uploads/2021/03/best-password-managers-2021-150x150.jpg)

![Die besten Cloud-Hosting-Anbieter ([year]) [Linux & Windows] best cloud hosting providers](https://www.privateproxyguide.com/wp-content/uploads/2021/03/best-cloud-hosting-providers-150x150.jpg)